Kali Linux, el sistema operativo hacker

+12

karol_catacora

Josue_Vallejos

Cristian Angulo

Ronald_Mamani

Jorge_Paredes

Raquel_Perez

Roly_Yuri_Quispe_Bautista

Tasha_Cuenca

Luis.Pilco

Jhonatan_Ramos

Brayan_Marca

Kathia_Choquehuanca

16 participantes

Página 1 de 1.

Kali Linux, el sistema operativo hacker

Kali Linux, el sistema operativo hacker

Kali Linux

Kali Linux es un sistema operativo expresamente dedicado a las pruebas de seguridad. Es algo así como una navaja suiza para un hacker. Su objetivo es recopilar las principales herramientas y funcionalidades hacker en un único sistema operativo de base linux.

Fue fundada y es mantenida por Offensive Security Ltd. Mati Aharoni and Devon Kearns, ambos pertenecientes al equipo de Offensive Security, desarrollaron la distribución a partir de la reescritura de BackTrack, que se podría denominar como la antecesora de Kali Linux. Kali Linux trae preinstalados más de 600 programas incluyendo Nmap (un escáner de puertos), Wireshark (un sniffer), John the Ripper (un crackeador de passwords) y la suite Aircrack-ng (software para pruebas de seguridad en redes inalámbricas). Kali puede ser usado desde un Live CD, live-usb y también puede ser instalada como sistema operativo principal. Kali es desarrollado en un entorno seguro; el equipo de Kali está compuesto por un grupo pequeño de personas de confianza quienes son los que tienen permitido modificar paquetes e interactuar con los repositorios oficiales. Todos los paquetes de Kali están firmados por cada desarrollador que lo compiló y publicó. A su vez, los encargados de mantener los repositorios también firman posteriormente los paquetes utilizando GNU Privacy Guard. Kali se distribuye en imágenes ISO compiladas para diferentes arquitecturas (32/64 bits y ARM).

A pesar de su reputación de script kiddie, Kali es en realidad una herramienta real (o conjunto de herramientas) para profesionales de la seguridad. Kali es una distribución de Linux basada en Debian. Su objetivo es simple; incluya tantas herramientas de penetración y auditoría de seguridad como sea posible en un paquete conveniente. Kali entrega también muchas de las mejores herramientas de código abierto para realizar pruebas de seguridad que se recopilan y están listas para usar. Es una solución conveniente, también. Kali no requiere que mantengas una instalación de Linux ni recopile su propio software y dependencias. Es llave en mano. Todo el trabajo está fuera del camino, por lo que puedes concentrarte en el trabajo real de auditar el sistema que hayas establecido para probar.

Kali Linux se lanzó el 13 de marzo de 2013 como una reconstrucción completa e integral de BackTrack Linux , respetando completamente los estándares de desarrollo de Debian .

- Se incluyeron más de 600 herramientas de prueba de penetración: después de revisar todas las herramientas que se incluyeron en BackTrack, eliminamos una gran cantidad de herramientas que simplemente no funcionaban o que duplicaban otras herramientas que proporcionaban la misma o similar funcionalidad. Los detalles sobre lo que está incluido están en el sitio de Kali Tools .

- Gratis (como en la cerveza) y siempre lo será: Kali Linux, como BackTrack, es completamente gratuito y siempre lo será. Nunca, nunca tendrás que pagar por Kali Linux.

- Árbol de Git de código abierto: Estamos comprometidos con el modelo de desarrollo de código abierto y nuestro árbol de desarrollo está disponible para que todos lo vean. Todo el código fuente que se incluye en Kali Linux está disponible para cualquier persona que quiera modificar o reconstruir paquetes para satisfacer sus necesidades específicas.

- Compatible con FHS: Kali se adhiere al Estándar de Jerarquía del Sistema de Archivos , permitiendo a los usuarios de Linux localizar fácilmente archivos binarios, archivos de soporte, bibliotecas, etc.

- Amplia compatibilidad con dispositivos inalámbricos: se admite un punto de bloqueo regular con las distribuciones de Linux para las interfaces inalámbricas. Hemos construido Kali Linux para que sea compatible con la mayor cantidad de dispositivos inalámbricos que podamos, lo que permite que se ejecute correctamente en una amplia variedad de hardware y que sea compatible con numerosos dispositivos USB y otros dispositivos inalámbricos.

- Kernel personalizado, parcheado para inyección: como evaluadores de penetración, el equipo de desarrollo a menudo necesita hacer evaluaciones inalámbricas, por lo que nuestro kernel tiene los últimos parches de inyección incluidos.

- Desarrollado en un entorno seguro: el equipo de Kali Linux está formado por un pequeño grupo de personas que son las únicas en las que se confía para enviar paquetes e interactuar con los repositorios, todo lo cual se realiza mediante múltiples protocolos seguros.

- Paquetes y repositorios firmados por GPG: todos los paquetes en Kali Linux están firmados por cada desarrollador individual que los construyó y confirmó, y los repositorios también firman los paquetes.

- Soporte en múltiples idiomas: aunque las herramientas de penetración tienden a estar escritas en inglés, nos aseguramos de que Kali incluya un verdadero soporte multilingüe, lo que permite que más usuarios operen en su idioma nativo y localicen las herramientas que necesitan para el trabajo.

- Completamente personalizable: entendemos perfectamente que no todos estarán de acuerdo con nuestras decisiones de diseño, por lo que hemos hecho que sea más fácil para nuestros usuarios más aventureros personalizar Kali Linux a su gusto, hasta el núcleo.

- Soporte ARMEL y ARMHF: dado que los sistemas de placa única basados en ARM como Raspberry Pi y BeagleBone Black, entre otros, son cada vez más frecuentes y económicos, sabíamos que el soporte ARM de Kali tendría que ser tan sólido como pudiéramos manejar, con instalaciones totalmente operativas para los sistemas ARMEL y ARMHF . Kali Linux está disponible en una amplia gama de dispositivos ARM y tiene repositorios ARM integrados con la distribución de línea principal, por lo que las herramientas para ARM se actualizan junto con el resto de la distribución.

Kali Linux está específicamente diseñado para las necesidades de los profesionales de pruebas de penetración y, por lo tanto, toda la documentación en este sitio asume el conocimiento previo y la familiaridad con el sistema operativo Linux en general.

¿Como lo usarías?

Kali es una distribución de Linux. Como cualquier otra, puedes instalarla permanentemente en un disco duro. Eso funciona bien, pero no debes usar Kali como un sistema operativo de uso típico diario. Está diseñado específicamente para pruebas de penetración, y eso es todo para lo que deberías usarlo.

Kali es mejor como una distribución en vivo. Puedes grabar Kali en un DVD o ejecutarlo desde una unidad USB. No es necesario que instales nada en Kali ni guardes ningún archivo, por lo que es grandioso actualizarlo cuando necesites probar un sistema. También ofrece la flexibilidad de ejecutar una máquina Kali en cualquier lugar y en cualquier red que desee probar.

¿Qué tiene Kali?

En Kali Linux encontrarás diferentes secciones como:

- Information Gathering

- Vulnerability Analysis

- Web Application Analysis

- Password Attacks

- Wireless Atacks

- Sniffing & Spoofing …

Como podemos ver (si entendemos un poco de inglés) son agrupaciones de herramientas que con sólo echar un ojo sabemos que van a darnos mucha diversión.

Dentro de estos grupos de herramientas nos vienen ya instalados programas tan útiles como Medusa, Jonh de Ripper, maltego o nmap. Herramientas que cada una de ellas de manera individual darían para redactar un artículo.

Si tu pregunta es si podrás romper claves wifi, contraseñas, acceder a sitios a los que no deberías de acceder, etc. Nuestra respuesta es “si, pero depende”. Depende de tu conocimiento y de la autorización que tengas. No olvides que un mal uso de este software puede buscarte problemas legales.

Kali también tiene herramientas basadas en WiFi como Aircrack-ng, Kismet y Pixie.

Para atacar contraseñas, hay herramientas como Hydra, Crunch, Hashcat y John the Ripper.

Eso es solo un pequeño porcentaje de las herramientas de seguridad disponibles por defecto con Kali. Pasaría mucho tiempo para revisarlos a todos, pero se puede ver claramente que muchas de las herramientas más populares están representadas.

¿Es Kali para ti?

Kali no es para todos. No es una distribución regular de Linux que se ejecuta en tu computadora portátil y es bueno para ejecutar un “sistema operativo hacker”. Si lo haces, está ejecutando un sistema potencialmente inseguro. Kali está diseñado para ejecutarse como root. No está protegido y configurado como una distribución regular de Linux. Es una herramienta ofensiva, no defensiva.

Kali tampoco es una broma. Puede hacer un daño real con las herramientas que vienen incluidas, y puedes meterte en problemas reales. Es demasiado fácil para un usuario sin educación hacer algo seriamente ilegal y encontrarse en una situación en la que nadie quiere estar.

Con todo lo dicho, Kali es una gran herramienta para uso profesional. Si eres es un administrador de red y deseas realizar pruebas reales en tu red, Kali puede ser justo lo que necesita. Kali también tiene algunas herramientas excelentes para que los desarrolladores (especialmente los desarrolladores web) auditen sus aplicaciones antes de que se activen.

Por supuesto, si estás interesado en aprender sobre seguridad de la manera correcta, puedes usar Kali en un entorno controlado para enseñarte a ti mismo o seguir cualquier cantidad de excelentes cursos.

Conclusion

Kali Linux es uno de los sistemas operativos más potentes para el hacking a día de hoy. Si te interesa el hacking, sólo te vamos a decir dos cosas, Kali Linux y Metasploits. Y si me dejas decir una última cosa quizás seria 0xWord, una página en la que encontrarás mucha información relacionada con la informática, o directamente libros de pentesting con Kali. Ni más ni menos que de la mano de Chema Alonso entre otros grandes expertos en esta materia.

El mundo del hacking es un mundo en constante crecimiento, con cambios diarios y en el cual nunca terminarás ni de aprender inglés ni de formarte. Si tienes esto claro y te gusta este mundillo ponte ya manos a la obra a buscar documentación sobre Kali Linux.

Haga click para descargar Kali Linux

Bibliografia

[Tienes que estar registrado y conectado para ver este vínculo]

[Tienes que estar registrado y conectado para ver este vínculo]

[Tienes que estar registrado y conectado para ver este vínculo]

[Tienes que estar registrado y conectado para ver este vínculo]

[Tienes que estar registrado y conectado para ver este vínculo]

Kathia_Choquehuanca- Mensajes : 31

Puntos : 23

Fecha de inscripción : 13/02/2019

Kit de Hacking Ético con Raspberry Pi y Kali Linux

Kit de Hacking Ético con Raspberry Pi y Kali Linux

Como sabemos, con una Raspberry Pi podemos hacer multitud de cosas. La podemos convertir en una consola retro, un mini ordenador, reproductor en Streaming… Su pequeño tamaño hace que sea muy interesante para transportar o guardar en cualquier lugar. Además, el precio económico también invita a muchos aficionados a la informática y las nuevas tecnologías a adquirir una. En este artículo vamos a explicar qué se necesita para convertir Kali Linux y Raspberry Pi en un kit de hacking ético.

Kali Linux es una de las distribuciones de Linux más famosas cuando se trata de seguridad y hacking ético. Ofrece una gran variedad de funciones relacionadas con este ámbito. Además, podemos instalarlo en una Raspberry Pi y crear un kit de hacking ético fusionándolos.

Lo interesante de Raspberry Pi es que puede ejecutar Kali Linux de manera nativa. Es decir, podemos instalar el sistema operativo sin necesidad de utilizar una máquina virtual. Esto permite una gran libertad y poder utilizar todas las herramientas disponibles.

Es muy flexible y capaz de ejecutar una gama de herramientas de piratería , desde clonadores de distintivos hasta scripts para interrumpir redes Wi-Fi.

Además, el bajo consumo de energía y la huella de la Raspberry Pi significa que es posible ejecutar el dispositivo durante uno o dos días en un paquete externo de baterías USB.

Entre otras cosas, con Kali Linux y Raspberry Pi podríamos pruebas para comprobar la fortaleza de contraseñas Wi-Fi, realizar ataques de fuerza bruta de autenticación, pruebas de penetración, etc.

Por tanto, si fusionamos Kali Linux y Raspberry Pi podemos lograr un kit de hacking ético bastante interesante. Para ello, eso sí, necesitamos algunas cosas básicas. Algunas herramientas con las que poder poner en práctica todo lo que hemos comentado y mucho más.

Kali Linux y Raspberry Pi

Kali Linux y Raspberry Pi

Kali Linux es una de las distribuciones de Linux más famosas cuando se trata de seguridad y hacking ético. Ofrece una gran variedad de funciones relacionadas con este ámbito. Además, podemos instalarlo en una Raspberry Pi y crear un kit de hacking ético fusionándolos.Lo interesante de Raspberry Pi es que puede ejecutar Kali Linux de manera nativa. Es decir, podemos instalar el sistema operativo sin necesidad de utilizar una máquina virtual. Esto permite una gran libertad y poder utilizar todas las herramientas disponibles.

Es muy flexible y capaz de ejecutar una gama de herramientas de piratería , desde clonadores de distintivos hasta scripts para interrumpir redes Wi-Fi.

Además, el bajo consumo de energía y la huella de la Raspberry Pi significa que es posible ejecutar el dispositivo durante uno o dos días en un paquete externo de baterías USB.

Entre otras cosas, con Kali Linux y Raspberry Pi podríamos pruebas para comprobar la fortaleza de contraseñas Wi-Fi, realizar ataques de fuerza bruta de autenticación, pruebas de penetración, etc.

Por tanto, si fusionamos Kali Linux y Raspberry Pi podemos lograr un kit de hacking ético bastante interesante. Para ello, eso sí, necesitamos algunas cosas básicas. Algunas herramientas con las que poder poner en práctica todo lo que hemos comentado y mucho más.

Raspberry Pi Attacks

Raspberry Pi Attacks

Primero, es importante que controle sus expectativas razonablemente al elegir un RPi como su plataforma de piratería, entre otras cosas porque no es una supercomputadora capaz de procesar grandes capacidades de datos o alcanzar límites inusuales para las computadoras normales.Raspberry Pi funciona excepcionalmente bien como una plataforma para ataques inalámbricos. Debido a su pequeño tamaño y una gran cantidad de herramientas basadas en el sistema como Kali Linux, es el arma ideal para el reconocimiento y ataque de Wi-Fi.

¿Qué necesitamos para crear un kit de hacking ético?

¿Qué necesitamos para crear un kit de hacking ético?

Lo primero que necesitamos es contar con una Raspberry Pi 3.

También será necesario tener una tarjeta de comando y control Wi-Fi para conectar el dispositivo automáticamente a un punto de acceso. La versión de Raspberry Pi 3 ya trae incorporada una tarjeta Wi-Fi.

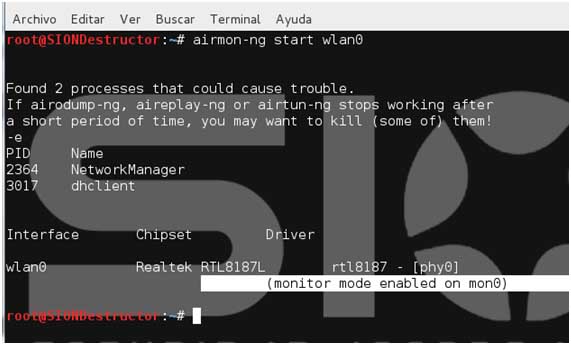

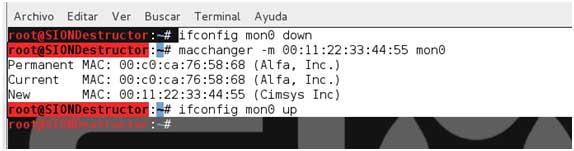

Una tarjeta de ataque Wi-Fi que sea compatible con Kali Linux. Debe de ser una tarjeta que admita modo monitor y de esta forma detectar redes Wi-Fi.

Además, tenemos que contar con una tarjeta SD que será donde se aloje el sistema operativo. Una fuente de alimentación para conectar la Raspberry Pi. Opcionalmente también podremos tener un cable Ethernet, que dependerá de lo que busquemos.

Por otra parte, otros dos componentes opciones pueden ser un teclado Bluetooth, para poder interactuar por ejemplo si vamos a usarla en una televisión, así como un estuche protector.

Un aspecto vital y básico es contar con Kali Linux. Lo podemos descargar de su página oficial. Tendremos que crear la imagen ISO en la tarjeta SD. Una vez hecho esto, tendremos que instalarlo.

Kali Linux está optimizado para Raspberry Pi 3. Podemos iniciarlo en modo admin usando root como nombre de usuario y toor como contraseña. Nuestro consejo es cambiar esa clave tan pronto como sea posible.

Una vez tengamos todo listo e instalado, es importante actualizar a la última versión. Esto hay que aplicarlo tanto al sistema operativo como a las diferentes herramientas que tengamos. De esta forma evitamos posibles problemas que puedan comprometer la seguridad, así como asegurar el buen funcionamiento.

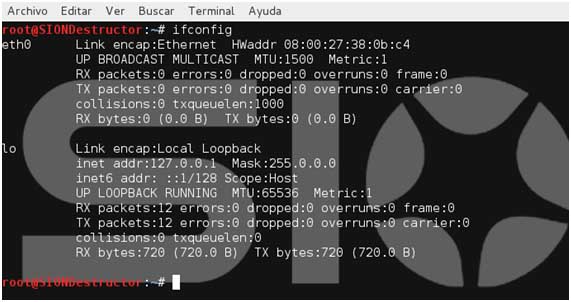

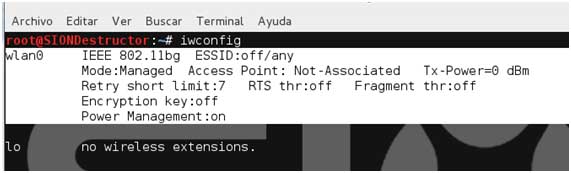

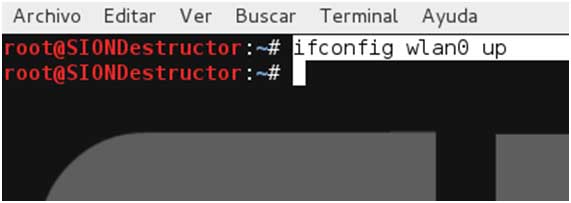

Por último, antes de iniciar ninguna prueba necesitamos comprobar que todo funciona correctamente. Ver que la tarjeta de red Wi-Fi funciona, por ejemplo.

También será necesario tener una tarjeta de comando y control Wi-Fi para conectar el dispositivo automáticamente a un punto de acceso. La versión de Raspberry Pi 3 ya trae incorporada una tarjeta Wi-Fi.

Una tarjeta de ataque Wi-Fi que sea compatible con Kali Linux. Debe de ser una tarjeta que admita modo monitor y de esta forma detectar redes Wi-Fi.

Además, tenemos que contar con una tarjeta SD que será donde se aloje el sistema operativo. Una fuente de alimentación para conectar la Raspberry Pi. Opcionalmente también podremos tener un cable Ethernet, que dependerá de lo que busquemos.

Por otra parte, otros dos componentes opciones pueden ser un teclado Bluetooth, para poder interactuar por ejemplo si vamos a usarla en una televisión, así como un estuche protector.

Un aspecto vital y básico es contar con Kali Linux. Lo podemos descargar de su página oficial. Tendremos que crear la imagen ISO en la tarjeta SD. Una vez hecho esto, tendremos que instalarlo.

Kali Linux está optimizado para Raspberry Pi 3. Podemos iniciarlo en modo admin usando root como nombre de usuario y toor como contraseña. Nuestro consejo es cambiar esa clave tan pronto como sea posible.

Una vez tengamos todo listo e instalado, es importante actualizar a la última versión. Esto hay que aplicarlo tanto al sistema operativo como a las diferentes herramientas que tengamos. De esta forma evitamos posibles problemas que puedan comprometer la seguridad, así como asegurar el buen funcionamiento.

Por último, antes de iniciar ninguna prueba necesitamos comprobar que todo funciona correctamente. Ver que la tarjeta de red Wi-Fi funciona, por ejemplo.

[Tienes que estar registrado y conectado para ver este vínculo]

Brayan_Marca- Mensajes : 19

Puntos : 15

Fecha de inscripción : 13/02/2019

Re: Kali Linux, el sistema operativo hacker

Re: Kali Linux, el sistema operativo hacker

DISTRIBUCIONES LINUX PARA EL HACKING ETICO Y PENTESTING

BackBox:

Backbox Linux es un sistema operativo basado en Ubuntu con su enfoque en la evaluación de la seguridad y pruebas de penetración. Esta distro viene con una amplia gama de herramientas de análisis de seguridad que le ayudan en el análisis de aplicaciones web, análisis de redes, etc. Este rápido y fácil de usar, es la distribución Linux favoritas para los hackers viene con un entorno de escritorio completo. Los repositorios de software de las herramientas de hacking en este sistema operativo piratería se actualizan regularmente con las versiones más estables.

Pentoo Linux:

Basada en Gentoo Linux, Pentoo es un sistema operativo de pruebas de penetración que está disponible como un Live CD instalable 32 y 64 bits. También puede utilizar Pentoo en la parte superior de una instalación Gentoo Linux. Esta distribución basada en XFCE viene con soporte persistencia que le permite guardar todos los cambios que realice antes de salir corriendo de una memoria USB.

Este excelente sistema operativo piratería viene con una amplia variedad de herramientas que se incluyen en categorías como Exploit, cookies, base de datos, escáner, etc. Este derivado de Gentoo Gentoo hereda el conjunto de características endurecido que trae control y configuración adicional.

DEFT Linux:

La fuente abierta Linux DEFT distribución significa Evidencia Digital y Forensic Toolkit. Está basado en Ubuntu y construido alrededor del software (Digital Respuesta Avanzada Toolkit) DART. Viene con muchas herramientas forenses populares y documentos que pueden ser utilizados por los hackers éticos, pruebas de penetración, especialistas en seguridad de TI, y otros individuos.

Caine:

Caine es una distribución orientada a la seguridad basada en Ubuntu que está disponible como un disco en vivo. Es sinónimo de Computer Aided y también se puede ejecutar desde el disco duro después de la instalación. Esta distribución de Linux viene con una amplia gama de herramientas para ayudarle en la medicina forense del sistema.

aine viene con un gran número de aplicaciones de bases de datos, memoria, forenses y de análisis de red. Esta distribución de hacking ético también cuenta con aplicaciones comunes, como navegadores web, clientes de correo electrónico, editores de documentos, etc., para los propósitos de computación habituales.

FUENTES:

[Tienes que estar registrado y conectado para ver este vínculo]

Jhonatan_Ramos- Mensajes : 22

Puntos : 22

Fecha de inscripción : 13/02/2019

Edad : 26

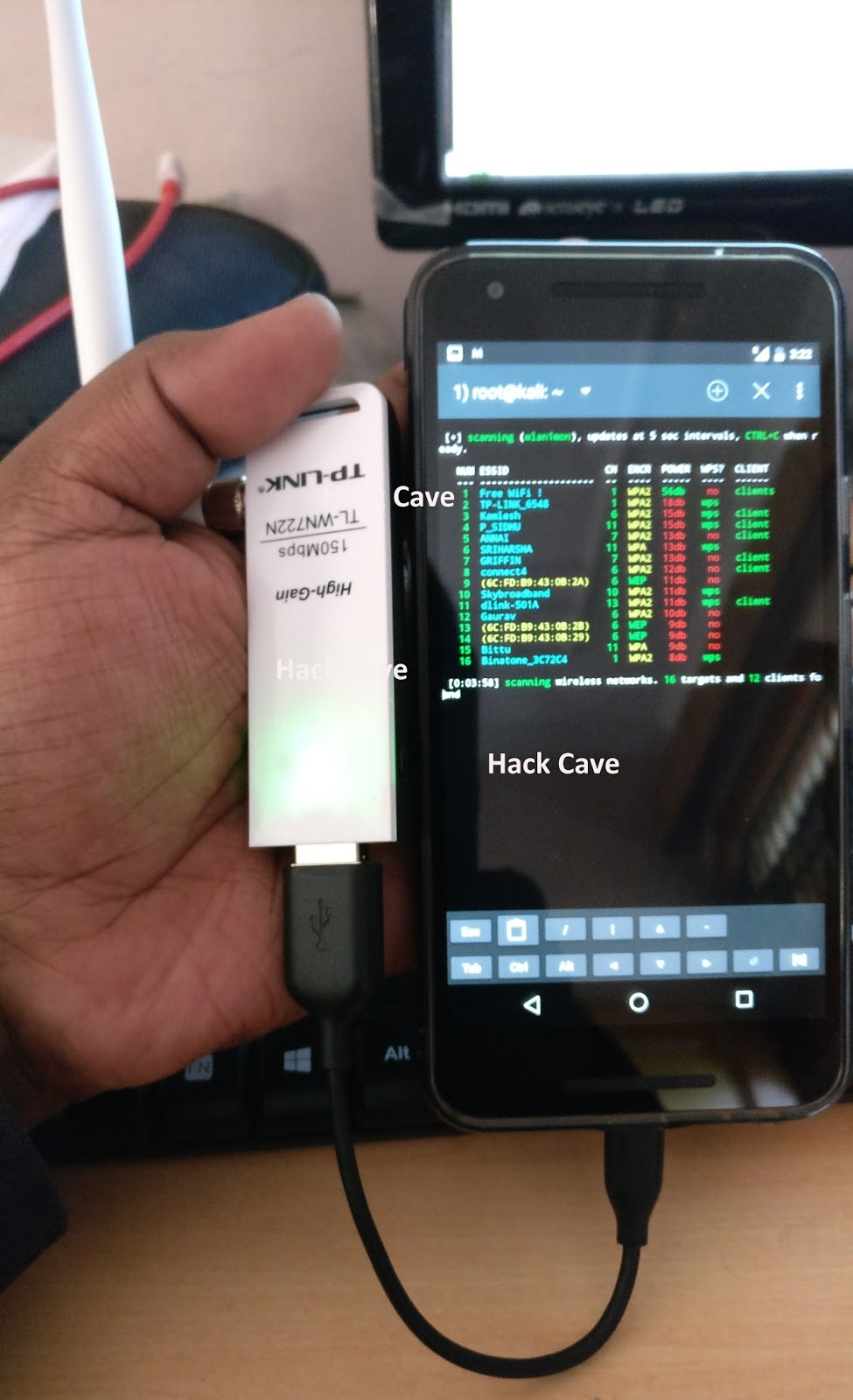

Kali Nethunter

Kali Nethunter

Kali NetHunter

El proyecto Kali Linux NetHunter es la primera plataforma de prueba de penetración de Android de código abierto para dispositivos Nexus, creada como un esfuerzo conjunto entre el miembro de la comunidad Kali " BinkyBear " y la Seguridad ofensiva.

Kali Linux es una distribución diseñada específicamente para realizar auditorías de páginas web, redes y sistemas informáticos. Esta suite generalmente estaba diseñada para ejecutarse en modo live en ordenadores, sin embargo, los desarrolladores han querido ir más allá portando su propio sistema de auditorías a la gama Nexus de smartphones y tablets.

Bajo el nombre de Kali Linux NetHunter los desarrolladores de Kali han lanzado una rom que integra las principales aplicaciones de esta suite de auditoría informática lista para instalarse en un dispositivo Nexus compatible y poder trabajar desde nuestro smartphone o tablet de forma similar a como lo haríamos con un ordenador conectado a la red.

Este nuevo proyecto nos va a permitir, entre otros, lanzar ataques por BadUSB, generar puntos de acceso falsos o “rogue” e inyectar paquetes 802.11 a través del puerto USB entre otras muchas funciones adicionales.

Tanto el smartphone como el dispositivo a auditar están siempre conectados entre sí y la suite dispone de un módulo VNC que permite controlar el smartphone desde el ordenador fácilmente y sin instalar ni configurar paquetes adicionales. Igualmente podemos conectarnos en bucle dentro de nuestro propio smartphone y accederemos a una “máquina virtual” desde donde podremos controlar Kali Linux y todas sus herramientas como si se tratase de un PC físico.

Dispositivos Compatibles:

ZTE Axon

LG V20

Sony Xperia Z

Sony Xperia Z Ultra

Sony Xperia ZR

HTC 10

HTC One M7 GPE

LG V20 T-Mobile/LG V20 US Unlocked

LG G5 T-Mobile (h830)

Galaxy S7 edge

Galaxy S5

Galaxy Note 3

OnePlus X

OnePlus 3T

OnePlus 3

OnePlus 2

Redmi Note 3

Galaxy S7/ S7Edge

Galaxy S3

Galaxy S4

Fuente:

[Tienes que estar registrado y conectado para ver este vínculo]

[Tienes que estar registrado y conectado para ver este vínculo]

[Tienes que estar registrado y conectado para ver este vínculo]

Luis.Pilco- Mensajes : 21

Puntos : 11

Fecha de inscripción : 13/02/2019

Localización : Bolivia

Re: Kali Linux, el sistema operativo hacker

Re: Kali Linux, el sistema operativo hacker

Ubuntu o Kali Linux: ¿Cuál es mejor distro para hacking ético?

En un mundo cada vez más informatizado y conectado a Internet, el Hacking Ético tiene un papel muy importante en cuanto a nuestra seguridad y privacidad. Gracias a esta práctica, bastante habitual en estos días, cualquier persona puede usar sus conocimientos de informática para analizar sistemas y redes, encontrar posibles fallos y debilidades y reportarlos a los responsables sin utilizarlos para su propio beneficio. Para ello se puede utilizar cualquiera de las herramientas gratuitas para este fin, u optar por un sistema ya preparado para Hacking Ético, como, por ejemplo, Kali Linux.

Kali Linux es una de las distros más grandes y conocidas desarrollada con el fin de que cualquier usuario, sin importar sus conocimientos, pueda tener un sistema preparado para poder llevar a cabo esta actividad sin tener que dedicar más tiempo a buscar, descargar y configurar aplicaciones individualmente.

No nos cabe duda de que Linux es un sistema muy superior a Windows si lo que estamos buscando es un sistema para realizar prácticas de seguridad o, como estamos viendo, Hacking Ético. Sin embargo, ¿es Kali Linux la mejor opción para esta finalidad?

depende de nuestros conocimientos y finalidad, puede que otros sistemas, como ubuntu, se adapten mejor a nuestras necesidades de hacking ético que kali linux.

Es cierto que Kali Linux es la distribución más completa que podemos encontrar para llevar a cabo este tipo de prácticas. Sin embargo, ser la más completa no significa que sea la mejor opción para todos los usuarios.

Kali Linux es una distro enfocada principalmente a un público con conocimientos avanzados, usuarios ya iniciados en la seguridad informática y con experiencia previa en entornos Linux. Esta distribución viene por defecto con más de 600 aplicaciones de Hacking Ético ya instaladas y configuradas, lo que es muy cómodo para aquellos que van a ejecutarla en modo Live, sin embargo, ¿realmente son necesarias 600 aplicaciones instaladas por defecto? ¿Vamos a utilizarlas siempre todas ellas? Seguramente no, y menos los usuarios expertos en seguridad informática que estarán ya acostumbrados a utilizar unas aplicaciones concretas y utilizarán siempre las mismas.

Kali Linux es una de las distros más grandes y conocidas desarrollada con el fin de que cualquier usuario, sin importar sus conocimientos, pueda tener un sistema preparado para poder llevar a cabo esta actividad sin tener que dedicar más tiempo a buscar, descargar y configurar aplicaciones individualmente.

No nos cabe duda de que Linux es un sistema muy superior a Windows si lo que estamos buscando es un sistema para realizar prácticas de seguridad o, como estamos viendo, Hacking Ético. Sin embargo, ¿es Kali Linux la mejor opción para esta finalidad?

depende de nuestros conocimientos y finalidad, puede que otros sistemas, como ubuntu, se adapten mejor a nuestras necesidades de hacking ético que kali linux.

Es cierto que Kali Linux es la distribución más completa que podemos encontrar para llevar a cabo este tipo de prácticas. Sin embargo, ser la más completa no significa que sea la mejor opción para todos los usuarios.

Kali Linux es una distro enfocada principalmente a un público con conocimientos avanzados, usuarios ya iniciados en la seguridad informática y con experiencia previa en entornos Linux. Esta distribución viene por defecto con más de 600 aplicaciones de Hacking Ético ya instaladas y configuradas, lo que es muy cómodo para aquellos que van a ejecutarla en modo Live, sin embargo, ¿realmente son necesarias 600 aplicaciones instaladas por defecto? ¿Vamos a utilizarlas siempre todas ellas? Seguramente no, y menos los usuarios expertos en seguridad informática que estarán ya acostumbrados a utilizar unas aplicaciones concretas y utilizarán siempre las mismas.

Ubuntu es la distribución Linux por excelencia, especialmente para los usuarios con pocos conocimientos. Esta distro cuenta con una interfaz mucho más intuitiva y sencilla de utilizar, además de ser la distribución que tendremos que utilizar en la mayoría de los casos en los que estemos buscando una certificación Linux.

Aunque Ubuntu no viene con ninguna aplicación hacking instalada por defecto, los usuarios pueden instalar las que necesiten muy fácilmente desde los distintos repositorios, pudiendo instalar solo las aplicaciones que se vayan a utilizar y evitar tener estas más de 600 aplicaciones instaladas en la distro, aplicaciones que seguramente nunca lleguemos a usar, además de que muchas son redundantes y hacen lo mismo que otras.

Entonces, ¿qué distribución es mejor para Hacking Ético?

Desde luego, no podemos negar que Kali Linux es la distribución definitiva para hacking. Esta distro lo tiene todo para arrancar el ordenador (incluso desde la RAM) y poder acceder a todos los recursos que nos ofrece. Si somos usuarios avanzados que vamos a llevar a cabo proyectos serios de seguridad y tenemos ya conocimientos sobre las herramientas y sobre el ecosistema Linux, esta es la mejor opción que podemos elegir.

Sin embargo, si somos usuarios nuevos, sin demasiados conocimientos en seguridad ni Hacking Ético que lo que buscamos es realizar esta práctica como entretenimiento, puede que Ubuntu nos resulte mucho más cómodo, instalando en este sistema las aplicaciones que necesitemos y no nos veamos abrumados por las 600 incluidas en Kali.

Ubuntu es perfecta para iniciarse, pero también debemos recomendar que, cuando ya controlemos un poco el sistema y hayamos utilizado las aplicaciones, es mejor dar el salto a Kali directamente, ya que será en ella donde podamos llevar al máximo nuestros conocimientos.

fuente:

[Tienes que estar registrado y conectado para ver este vínculo]

Tasha_Cuenca- Mensajes : 19

Puntos : 15

Fecha de inscripción : 13/02/2019

Re: Kali Linux, el sistema operativo hacker

Re: Kali Linux, el sistema operativo hacker

Bugtraq vs Kali Linux

Harto de comentarios, dimes y diretes, y después de unos meses de letargo, he decidido mojarme objetivamente e intentar orientar a algún que otro despistao...

A pesar de lo que pueda parecer por el título del artículo no nos disponemos a discernir entre Kali o Bugtraq (pido perdón por el jaque ;D), porque desde nuestro sano juicio, no se nos ocurriría (más a delante expondremos).

A cambio lo que sí haremos es analizar simultáneamente ambas distribuciones desde el minuto uno... y escupir nuestras modestas y casi profanas impresiones...

Bueno sin más dilación nos metemos en harina... pero en primer lugar tenemos que decir que Bugtraq al ser "made in Spain" nos llega al corazón y nos deja muy buen sabor de boca, por lo tanto un punto para los chicos de Bugtraq Team!!

Preparando el entorno

Llegados a este punto nos vamos a los distintos sites para descargar el software y, a primer golpe de vista, podemos denotar que el desarrollo está a distintos niveles en ambos casos (era difícil no caer en la comparación); algo bastante obvio si tenemos en cuenta que Bugtraq apenas lleva 2 años entre nosotros, frente a los siete que lleva Backtrack.

En cuanto a versiones de sistemas disponibles ambas las tenemos en distintos sabores y colores, haciendo notar que Kali promete dar soporte para sistemas de bajo coste ARMEL y ARMELHF.

Los dispositivos serán:

- rk3306 mk/ss808

- Raspberry Pi

- ODROID U2/X2

- MK802/MK802 II

- Samsung Chromebook

Ésto seguro que nos dará horas y horas de entretenimiento...

Optamos por la descarga mediante torrent: Kali pesando 2,2GB se nos baja en apenas 20 minutos, frente a las 3,5GB y 4 horas que tarda Bugtraq. Este detalle que si bien nada dice de ningunas de las dos distribuciones si nos puede llegar a orientar sobre la difusión e infraestructura que ambas tienen en la Red.

Mientras pasan los minutos descargando el software, echamos un vistazo a los requisitos y a la información online de ambas distros.

En algunos foros y páginas se nos presenta a Bugtraq como una alternativa ligera a Kali Linux o, mejor dicho, dejan entre ver que Kali nos pedirá disponer de más recursos... nada más allá de la realidad. Tenemos que recordar que Kali Linux ha sido reescrita para que justamente fuera más ligera y ágil que sus predecesoras, por eso abandonaron Ubuntu y optaron por reescribir muchos de sus paquetes para que fueran compatibles con Debian, eligiendo esta "distro" como sus cimientos (concretamente Squeeze) que desde mi humilde punto de vista siempre ha sido unas de las distribuciones que menos te pide y más te da.

Requisitos mínimos Bugtraq

1GHz x86 procesor

512Mb of system memory (RAM)

15 GB of disk for instalation

Requisitos mínimos Kali Linux

1Ghz x86 procesor

300Mb of system memory (RAM)

8 GB of disk for instalation

Una vez finalizada la descarga, procedemos a la instalación de los dos sistemas operativos en máquinas clónicas. La maquina en cuestión tiene un procesador x86 a 1Ghz, 512Mb de ram y 15Gb de disco duro.

La primera sorpresa fue que Bugtraq necesita al menos 23Gb para poder llevar a cabo la instalación. Mientras que Kali, se acomodó perfectamente a los 15Gb que teníamos.

Ampliamos entonces el disco de la máquina destinada para Bugtraq....

Tal y como sus requisitos prometían Kali Linux está demostrando ser más liviana que Bugtraq. Tras media hora aprox. de instalación en ambas máquinas, podemos empezar a saborear ambas distribuciones.

La primera impresión

La primera sometida a examen ha sido Kali Linux. He de confesar que tras el minuto uno un humilde servidor ha tenido que contener las lágrimas al venirle a la mente las horas y horas que han debido pasar compilando e instalando herramientas y drivers en Debian para "acomodar" esta distribución a sus necesidades y ver que tras la instalación tiene todo cuanto necesitaban corriendo de manera nativa.

Dejando a un lado sentimentalismos, la distribución denota una gran robustez, rapidezcon una interfaz gráfica estoica y alejada de efectismos...

Llega el momento de la primera impresión para Bugtraq ...algo menos ágil que Kali pero estéticamente cuidada al máximo cada uno de sus más pequeños detalles, lo que denota una gran dedicación por parte de sus desarrolladores, fresca y alejada del aburrimiento... con grandes detalles que ya hubiesen querido las primeras Backtrack, nos hace sentirnos cómodos, NO.. Comodísimos en una primera instancia, lo cual nos ha sorprendido muy gratamente....

No entraremos en detalle puesto que no es la finalidad del artículo y aparte éste se haría extenso hasta el agotamiento.

Sólo echar un vistazo al inmenso arsenal de cada una... echa un vistazo a las de Kali Linux ... respira... y ahora hecha un vistazo a las de Bugtraq...

En Bugtraq tienen más secciones (malware, exploits, Microsoft tools...) hasta llegar a la nada despreciable cifra de 3,5 Gb si bien ambas distribuciones vienen cargadas como para dar dos viajes...

Es aquí donde empezamos denotar el carácter de ambas distribuciones, la verdadera diferencia entre ellas, su idiosincrasia desde nuestro punto de vista..

En este punto nos empieza a dar la impresión que, aunque muy relacionadas en esencia, toman caminos distintos.. y es aquí donde el usuario se debe decantar por una u otra contemplando sus necesidades, conocimientos y el fin que busca.

Herramientas

No entraremos en detalle puesto que no es la finalidad del artículo y aparte éste se haría extenso hasta el agotamiento.

Sólo echar un vistazo al inmenso arsenal de cada una... echa un vistazo a las de Kali Linux ... respira... y ahora hecha un vistazo a las de Bugtraq...

En Bugtraq tienen más secciones (malware, exploits, Microsoft tools...) hasta llegar a la nada despreciable cifra de 3,5 Gb si bien ambas distribuciones vienen cargadas como para dar dos viajes...

Es aquí donde empezamos denotar el carácter de ambas distribuciones, la verdadera diferencia entre ellas, su idiosincrasia desde nuestro punto de vista..

En este punto nos empieza a dar la impresión que, aunque muy relacionadas en esencia, toman caminos distintos.. y es aquí donde el usuario se debe decantar por una u otra contemplando sus necesidades, conocimientos y el fin que busca.

Ethical Hacking - Kali 2 vs. BugTraq

FUENTE:

[Tienes que estar registrado y conectado para ver este vínculo]

[Tienes que estar registrado y conectado para ver este vínculo]

[Tienes que estar registrado y conectado para ver este vínculo]

[Tienes que estar registrado y conectado para ver este vínculo]

Roly_Yuri_Quispe_Bautista- Mensajes : 21

Puntos : 11

Fecha de inscripción : 13/02/2019

LOS MEJORES SISTEMAS OPERATIVOS PARA HACKING

LOS MEJORES SISTEMAS OPERATIVOS PARA HACKING

LOS MEJORES SISTEMAS OPERATIVOS PARA ETHICAL HACKING

Hacking ético es una forma de referirse al acto de una persona usar sus conocimientos de informática y seguridad para realizar pruebas en redes y encontrar vulnerabilidades, para luego reportarlas y que se tomen medidas, sin hacer daño.

La idea es tener el conocimiento de cuales elementos dentro de una red son vulnerables y corregirlo antes que ocurra hurto de información, por ejemplo.

Estas pruebas se llaman "pen tests" o "penetration tests" en inglés. En español se conocen como "pruebas de penetración", en donde se intenta de múltiples formas burlar la seguridad de la red para robar información sensitiva de una organización, para luego reportarlo a dicha organización y asi mejorar su seguridad.

La idea es tener el conocimiento de cuales elementos dentro de una red son vulnerables y corregirlo antes que ocurra hurto de información, por ejemplo.

Estas pruebas se llaman "pen tests" o "penetration tests" en inglés. En español se conocen como "pruebas de penetración", en donde se intenta de múltiples formas burlar la seguridad de la red para robar información sensitiva de una organización, para luego reportarlo a dicha organización y asi mejorar su seguridad.

Kali Linux

Desarrollado por Offensive Security y sucesor de BackTrack, la distro Kali Linux encabeza la lista de los mejores sistemas operativos para fines de hacking. Este sistema operativo basado en Debian viene con más de 600 herramientas de pentesting preinstaladas que hacen que tu caja de herramientas de seguridad sea vasta. Estas herramientas versátiles se actualizan periódicamente y están disponibles para diferentes plataformas como ARM y VMware. Para un trabajo forense, este sistema operativo de hacking viene con una función de arranque en vivo que ofrece un ambiente perfecto para la detección de vulnerabilidades. Kali Linux está basado en un modelo rolling release.

Parrot Security OS

Basada en Debian, Parrot Security OS es desarrollado por el equipo de Frozenbox. Esta distribución de Linux está diseñada para hacking ético, pruebas de penetración, informática forense, criptografía, entre otros. En comparación con otros, el sistema operativo Parrot Security promete un sistema operativo ligero que es altamente eficiente. Junto con su abundancia de herramientas legalmente reconocidas, también puedes obtener la oportunidad de trabajar y navegar de forma anónima.

Para aquellos que no lo saben, Parrot Security OS es una mezcla de Frozenbox OS y Kali Linux. El sistema operativo utiliza repositorios de Kali para la actualización de sus herramientas. Viene con entorno de escritorio MATE e interfaz de gran alcance que se deriva de la famosa Gnome 2. Este sistema operativo para pentesting es altamente personalizable y también con una gran comunidad de soporte.

BackBox

Backbox Linux es un sistema operativo basado en Ubuntu con enfoque en evaluación de la seguridad y pruebas de penetración. Backbox Linux viene con una amplia gama de herramientas de análisis de seguridad que te ayudan en el análisis de aplicaciones web, análisis de redes, etc. Esta rápida y fácil de usar distribución de Linux es la favorita de muchos hackers — viene con un entorno de escritorio completo. Los repositorios de software de las herramientas de hacking en este sistema operativo de hacking se actualizan regularmente con las versiones más estables.

Link del Sitio Web [Click]

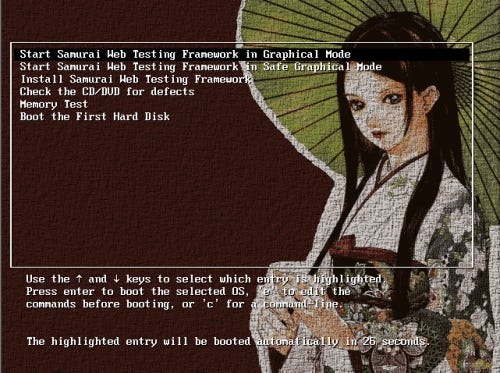

Samurai Web Testing Framework

Samurai Web Testing Framework es básicamente un entorno Linux Live que viene preconfigurado para funcionar como plataforma de pentesting web. El Framework contiene varias herramientas de hacking libres y de código abierto para la detección de vulnerabilidades en sitios web. A menudo se llama el mejor sistema operativo para pruebas de penetración web.

Link del Sitio Web [Click]

Pentoo Linux

Basada en Gentoo Linux, Pentoo es un sistema operativo de pruebas de penetración que está disponible como un Live CD instalable de 32 y 64 bits. Esta distribución basada en XFCE viene con soporte a persistencia que te permite guardar todos los cambios realizados antes de salir corriendo de una memoria USB.

Este excelente sistema operativo para hacking viene con una amplia variedad de herramientas ordenadas en categorías como exploit, cracker, base de datos, entre otras. Este derivado Gentoo hereda el conjunto de características de Gentoo, trae control y configuración adicional.

DEFT Linux

La distribución open source de Linux DEFT significa Digital Evidence and Forensic Toolkit. Está basado en Ubuntu y construido alrededor del software DART (Digital Advanced Response Toolkit). Viene con muchas herramientas forenses populares y documentos que pueden ser utilizados por hackers éticos, expertos en pruebas de penetración, especialistas en seguridad IT y otras personas que se dedican a actividades similares.

Caine

Caine es una distribución centrada en la seguridad basada en Ubuntu que está disponible como Live CD. Es sinónimo de Computer Aided Investigation Environment y también se puede ejecutar desde un disco duro después de la instalación. Esta distribución de Linux viene con una amplia gama de herramientas para ayudarte en la investigación forense de sistemas.

Caine viene con un gran número de aplicaciones de bases de datos, memoria, forenses y de análisis de red. Esta distribución de hacking ético también cuenta con aplicaciones comunes como navegadores web, clientes de correo electrónico y editores de documentos para los propósitos de computación habituales.

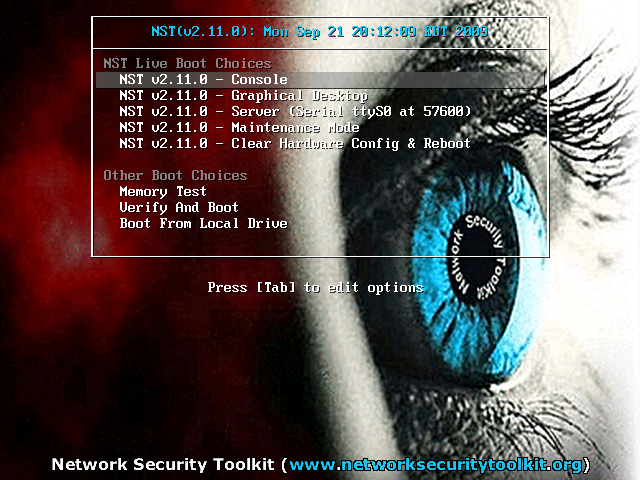

Network Security Toolkit (NST)

Network Security Toolkit es una distribución Linux basada en Fedora que se ejecuta en plataformas de 32 y 64 bits. Este Live CD fue creado para darte un acceso a las mejores aplicaciones de seguridad de red de código abierto para propósitos de pruebas de penetración. Esta distribución de hacking fácil de usar convierte fácilmente los sistemas x86 en una máquina de hacking ético que te puede ayudar en la detección de intrusos, sniffear el tráfico de red y escanear redes y host.

BlackArch Linux

BlackArch Linux está disponible como una distribución completa de Linux para los investigadores de seguridad y hackers éticos. Se deriva de Arch Linux y también se puede instalar los componentes BlackArch Linux.

El constante crecimiento de este sistema operativo útil para fines de hacking se complementa con más de 1,400 herramientas que han sido meticulosamente probadas antes de ser añadidas.

Bugtraq

Disponible en Debian, Ubuntu y openSUSE, Bugtraq es famoso por su lista de correo electrónico que se dedica exclusivamente a la seguridad informática. Los temas que se tratan son discusiones sobre vulnerabilidades, los anuncios relacionados con la seguridad, métodos de explotación, etc. El equipo Bugtraq consta de hackers experimentados y desarrolladores que ofrecen un gran servicio para hackers éticos y pentesters.

Bugtraq viene con varias herramientas de pentesting incluyendo herramientas móviles forenses, herramientas de prueba de software malicioso y otros programas desarrollados por la comunidad Bugtraq.

CYBORG

Download Cyborghawk

FUENTES:

[Tienes que estar registrado y conectado para ver este vínculo]

Raquel_Perez- Mensajes : 21

Puntos : 17

Fecha de inscripción : 13/02/2019

Re: Kali Linux, el sistema operativo hacker

Re: Kali Linux, el sistema operativo hacker

¿Qué es un SO seguro?

A menudo preguntan: “Si no existe nada que sea totalmente seguro, ¿cómo puedes decir que KasperskyOS es seguro?”

La respuesta es que hay una diferencia, un gran intervalo semántico, entre ambas cosas.

Es cierto que no existe la ciberseguridad absoluta, y eso es así. La tarea de todo sistema de seguridad es acercarse lo máximo posible a un 100 % de protección y, cuanto más lo haga, más difícil, lento y costoso se vuelve el trabajo. Tras llegar al 99.9 % de efectividad convencional, cada milésima de un porcentaje posterior, con su fuente de consumo y complejidad, parece igual a todo el trabajo previo. Pero el esfuerzo es importante; en el mercado de la tecnologías de seguridad se incluye la infraestructura crítica, automotriz y dispositivos de red y muchas otras áreas que requieren el máximo de seguridad, pues cada milésima del porcentaje que no sea segura puede causar una catástrofe de consecuencias impredecibles y daños terribles.

En otras palabras, un sistema operativo seguro debe acercarse al 100 % de protección para que los ciberataques sean casi imposibles o, al menos, económicamente no rentables. En sus esfuerzos para ello, Kaspersky OS (KOS) no tiene rival. Se trata de una plataforma segura de verdad y les voy a explicar por qué.

En pocas palabras: KOS se basa originalmente en una arquitectura segura de microkernel. Funciona en un espacio de dirección protegido seguido de un concepto de denegación por defecto y, además, permite a los usuarios definir la lógica de su negocio al más mínimo detalle. El sistema es compacto y transparente y no contiene redundancias.

Estos son algunos detalles más.

Arquitectura

En los sistemas operativos, todo empieza con su arquitectura.

¿A qué aspiran hoy en día todos los SO modernos para escritorio, móvil e, incluso, sistemas industriales? Usabilidad, adaptabilidad, funcionalidad, estabilidad y ser único. Todos los proveedores prometen “seguridad”, pero si ahondas más, no encontrarás mucho: todo es marketing sin ninguna tecnología real en su interior.

Es en la arquitectura del sistema operativo donde reside la mayor diferencia: un SO seguro se basa en un paradigma de seguridad-kernel-aplicaciones en contraposición con la jerarquía clásica de kernel-aplicaciones-seguridad de los sistemas desprotegidos. El ecosistema de KOS se basa en los principios fundamentales de ciberseguridad que definen el modo de proceder del kernel y de las aplicaciones.

El tercer anillo

Uno de los enfoques fundamentales es transferir la mayoría del código del sistema operativo en un espacio de dirección con pocos privilegios, por ejemplo, al tercer anillo de la infraestructura x86.

A primera vista, puede parecer extraño, pero hay una buena razón para ello: el tercer anillo proporciona un espacio de dirección seguro. Allí es mucho más fácil proporcionar control sobre las acciones del código y protegerlo de influencias externas. El declive inevitable de rendimiento aquí se compensa con la aceleración de compacidad y una excelencia programática. Además, el código se vuelve más transparente y, por ello, se puede confiar más en él.

Permitir no está prohibido

A nivel tradicional de aplicación del SO, el concepto de denegación por defecto se implementó y se ha usado con éxito desde hace mucho tiempo en diferentes situaciones. Es un método muy arraigado y lo bastante efectivo que se utiliza para mejorar la seguridad de muchos sistemas.

En KasperskyOS, implementamos el concepto de denegación por defecto al nivel del sistema. Todas las acciones en este SO seguro están prohibidas por defecto. Al implementarlo, los usuarios definen las reglas para permitir acciones específicas para que se adapten a la empresa, creando así sus propias políticas de seguridad. En otras palabras, una política de seguridad contiene una serie de normas bajo las que opera el sistema. La política son como las leyes que regulan el tráfico, pero con una excepción importante: Es imposible violar estas normas. Por ello, KOS proporciona una certeza mayor de protección.

La microgestión adecuada

Las reglas de acción para los usuarios de KasperskyOS son muy flexibles, expresivas y granulares. Se puede definir una lógica específica, incluida la naturaleza de la comunicación de los interprocesos y el uso de los servicios del sistema, protocolos de red, módulos del SO y aplicaciones (hasta el más mínimo detalle si es necesario) para cumplir con los requisitos específicos de seguridad. Cualquier acción que vaya más allá de la lógica definida es bloqueada automáticamente. El sistema solo lleva a cabo operaciones que se hayan permitido explícitamente.

Menos es más

Un día, en Embedded World, me confundió que una empresa presumiera de que su software había mejorado un coche al añadirle “cien millones de líneas de código”. En realidad, cuanto más código, más peligroso es un producto porque puede incluir más vulnerabilidades potenciales. Como norma, dicho producto es difícil de auditar, muestra una intensidad y velocidad baja en recursos y conlleva otros muchos efectos negativos. Por último, el tamaño del código depende de la habilidad de programación; un código elegante y conciso puede llevar a cabo tareas más complejas.

El kernel de KOS solo tiene unas 1,500 líneas. Eso es: quince mil líneas definen toda la lógica del kernel del sistema operativo. La última está vinculada a los procesadores (Intel, ARM, MIPS) y los drivers, utilidades del sistema, interfaz y las aplicaciones empresariales van al principio. Llamamos KOS a un sistema operativo de microkernel, pero con este tamaño del kernel podría llamarse un SO de nanokernel.

Aire claro

Las turbulencias geopolíticas de los últimos años han causado una crisis importante de confianza en el sector informático. La paranoia hace ver hackers omnipresentes pertenecientes a gobiernos que usan software comercial para ciberespiar. Algunas empresas han recurrido a un secretismo aún mayor, pero creemos que este es el momento de abrirse razonablemente. Gracias a la concisión y transparencia de su kernel, KasperskyOS encaja perfectamente en esta iniciativa.

¿Por qué no nos asusta abrir el código fuente de nuestro producto?

En primer lugar, no tenemos nada que esconder. En segundo lugar, nos encantará saber si se encuentra alguna vulnerabilidad; los arreglos hacen que nuestros productos sean todavía de más confianza. Tercero, el kernel de KOS ha sido probado en repetidas ocasiones y no se ha encontrado ningún error ni funciones no declaradas. Estoy seguro de que la iniciativa de transparencia que empezamos hace poco volverá a confirmar esto. Por último, observar el código fuente no es una condición de detección de vulnerabilidades (en muchos casos, las vulnerabilidades se encuentran mediante otros métodos).

Nada en exceso

Durante muchas décadas, el mercado del software ha estado en una especie de carrera por las funcionalidades. Más botones, más funciones y más cosas que anunciar en un comunicado de prensa para asombrar a todo el mundo para luego abandonarlas al ver que nadie las usa. Este es un ejemplo peculiar: solo cinco comandos de Word explican una tercera parte del uso total. Pero ¿cuántos comandos no ha usado nunca nadie?

Cada nueva característica conlleva unos riesgos, como vulnerabilidades, reducción de rendimientos y tolerancia a los fallos, complejidad de gestión, etc. KasperskyOS funciona sobre un principio al que llamamos nada en exceso. El sistema operativo es simple, claro y transparente. Además, las implementaciones específicas ayudan a reducir las funciones redundantes para otros sistemas operativos y aplicaciones y ello asegura que solo se implementan funciones declaradas en plataformas más antiguas (como los sistemas SCADA).

FUENTE

- [Tienes que estar registrado y conectado para ver este vínculo]

- [Tienes que estar registrado y conectado para ver este vínculo]

Última edición por Jorge_Paredes el Miér Mar 20, 2019 12:33 pm, editado 1 vez

Jorge_Paredes- Mensajes : 20

Puntos : 14

Fecha de inscripción : 13/02/2019

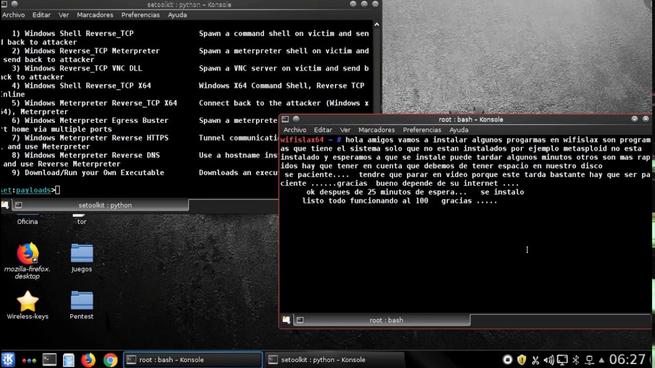

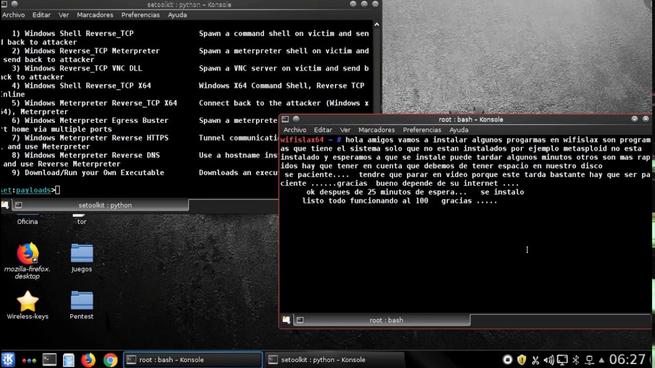

WIFISLAX 2019

WIFISLAX 2019

Wifislax es una de las suites de hacking ético más completas que podemos encontrar para comprobar la seguridad y hackear prácticamente cualquier red Wi-Fi. Esta suite de seguridad se basa en la distribución Linux Slackware y viene de base con una gran colección de herramientas de seguridad y auditoría, tanto para comprobar la seguridad de las redes Wi-Fi como de otros aspectos de una red, como los puertos y su protección contra diferentes exploits, entre otros.

A pesar de que existen otras distribuciones de hacking ético en la red (como Kali Linux, BackBox o Parrot Security OS), Wifislax sigue teniendo a día de hoy un importante público, sobre todo entre los usuarios que hace tiempo utilizaron esta suite y se hicieron a ella, ya que, aunque puede no ser la más sencilla de utilizar, es de las más completas para auditar todo tipo de redes, en especial redes Wi-Fi.

A continuación os explicamos cómo descargar gratis Wifislax 2019.

Cómo descargar Wifislax 2019

La última versión de esta suite de hacking ético es la 2.0, y podemos descargarla de forma totalmente gratuita desde el siguiente enlace. En el foro oficial de esta distro de hacking ético podemos encontrar la imagen ISO oficial actualizada en dos servidores diferentes, Mega y Mediafire, además de los drivers NVIDIA para poder usar Hashcat.

Las novedades que vinieron con Wifislax 2.0, la versión de 2019, no fueron muchas, aunque sí bastante importantes. Para empezar, se ha actualizado la versión de airmon-ng a la última disponible para corregir algunos problemas en el funcionamiento del modo monitor, aunque se mantiene aún la versión vieja bajo otro nombre (airmon-ng-old) para quienes quieran seguir utilizándola.

Reaver 1.4 ha sido sustituida por la última versión de esta herramienta (la 1.6.x) para seguir con el proceso de actualización de los paquetes de la distro. Además, también se ha añadido soporte para multilib, lo que permitirá que Wine funcione correctamente en Wifislax.

LINK

Por desgracia, no todo son buenas noticias para los usuarios de Wifislax 2019. Esta versión finalmente deja sin soporte a las gráficas AMD/Radeon debido a que los drivers de AMD ya no son instalables, sino que se distribuyen en binario, por lo que hacerlos funcionar es bastante complicado y causa muchos problemas en este tipo de distribuciones.

Wifislax 2019 se puede grabar tanto en un DVD como en una memoria USB. Además, si queremos, también podemos hacerlo funcionar en una máquina virtual

Ronald_Mamani- Mensajes : 22

Puntos : 20

Fecha de inscripción : 13/02/2019

WIFISLAX 2019

WIFISLAX 2019

Wifislax es una de las suites de hacking ético más completas que podemos encontrar para comprobar la seguridad y hackear prácticamente cualquier red Wi-Fi. Esta suite de seguridad se basa en la distribución Linux Slackware y viene de base con una gran colección de herramientas de seguridad y auditoría, tanto para comprobar la seguridad de las redes Wi-Fi como de otros aspectos de una red, como los puertos y su protección contra diferentes exploits, entre otros.

A pesar de que existen otras distribuciones de hacking ético en la red (como Kali Linux, BackBox o Parrot Security OS), Wifislax sigue teniendo a día de hoy un importante público, sobre todo entre los usuarios que hace tiempo utilizaron esta suite y se hicieron a ella, ya que, aunque puede no ser la más sencilla de utilizar, es de las más completas para auditar todo tipo de redes, en especial redes Wi-Fi.

A continuación os explicamos cómo descargar gratis Wifislax 2019.

Cómo descargar Wifislax 2019

La última versión de esta suite de hacking ético es la 2.0, y podemos descargarla de forma totalmente gratuita desde el siguiente enlace. En el foro oficial de esta distro de hacking ético podemos encontrar la imagen ISO oficial actualizada en dos servidores diferentes, Mega y Mediafire, además de los drivers NVIDIA para poder usar Hashcat.

Las novedades que vinieron con Wifislax 2.0, la versión de 2019, no fueron muchas, aunque sí bastante importantes. Para empezar, se ha actualizado la versión de airmon-ng a la última disponible para corregir algunos problemas en el funcionamiento del modo monitor, aunque se mantiene aún la versión vieja bajo otro nombre (airmon-ng-old) para quienes quieran seguir utilizándola.

Reaver 1.4 ha sido sustituida por la última versión de esta herramienta (la 1.6.x) para seguir con el proceso de actualización de los paquetes de la distro. Además, también se ha añadido soporte para multilib, lo que permitirá que Wine funcione correctamente en Wifislax.

LINK

Por desgracia, no todo son buenas noticias para los usuarios de Wifislax 2019. Esta versión finalmente deja sin soporte a las gráficas AMD/Radeon debido a que los drivers de AMD ya no son instalables, sino que se distribuyen en binario, por lo que hacerlos funcionar es bastante complicado y causa muchos problemas en este tipo de distribuciones.

Wifislax 2019 se puede grabar tanto en un DVD como en una memoria USB. Además, si queremos, también podemos hacerlo funcionar en una máquina virtual

Ronald_Mamani- Mensajes : 22

Puntos : 20

Fecha de inscripción : 13/02/2019

kali linux

kali linux

¿ES KALI LINUX PARA LAMERS?

Lamer es un anglicismo propio del lenguaje de Internet que hace alusión a aquellas personas que son consideradas sin habilidades técnicas o intelectuales en una determinada área, pero pretenden aparentar lo contrario.

Fue difundido entre los crackers y creadores de virus a mediados de los años 80. Debido al más famoso y temido virus que existió jamás para los Amiga: el "Lamer Exterminador", cuya principal característica fue marcar como sectores defectuosos los floppy disk que no tenían activada la protección contra escritura, y donde al mirar dichos sectores se podían leer incontables repeticiones de la cadena "LAMER!".

Con el arribo de los revistas electrónicos se empezó a divulgar el uso de esta expresión para denominar a los ineptos en el uso, manejo y reglas de chats, foros y grupos de noticias; y a la postre también usado para indicar a la persona que tiene un mal manejo de los programas y opciones del ordenador, y los que presentan pocas habilidades para jugar a los videojuegos. De tal manera, el término lamer concluyó siendo el nombre estándar para aquellos considerados incompetentes frente a otras personas que realmente poseen más habilidades o conocimientos sobre un tema en específico, referente a una materia, actividad, o sobre un grupo o comunidad. Finalmente sirvió para denotar a una persona con pocas aptitudes informáticas.

Fue difundido entre los crackers y creadores de virus a mediados de los años 80. Debido al más famoso y temido virus que existió jamás para los Amiga: el "Lamer Exterminador", cuya principal característica fue marcar como sectores defectuosos los floppy disk que no tenían activada la protección contra escritura, y donde al mirar dichos sectores se podían leer incontables repeticiones de la cadena "LAMER!".

Con el arribo de los revistas electrónicos se empezó a divulgar el uso de esta expresión para denominar a los ineptos en el uso, manejo y reglas de chats, foros y grupos de noticias; y a la postre también usado para indicar a la persona que tiene un mal manejo de los programas y opciones del ordenador, y los que presentan pocas habilidades para jugar a los videojuegos. De tal manera, el término lamer concluyó siendo el nombre estándar para aquellos considerados incompetentes frente a otras personas que realmente poseen más habilidades o conocimientos sobre un tema en específico, referente a una materia, actividad, o sobre un grupo o comunidad. Finalmente sirvió para denotar a una persona con pocas aptitudes informáticas.

Características de los lammer

* La principal característica que los define es el desconocimiento de programación o ingeniería.

* Es capaz de invadir en sistemas, usarlos sin autorización, decodificar información confidencial, forzar programas, robar información, etc. Empleando los conocimientos de hackers o crackers.

*Normalmente hacen páginas sobre hacking, scripting y cracking para presumir sus habilidades y suelen tener una obsesión sobre el anonimato.

*Alcanza el sector más variado y numeroso con edades que fluctúan de los 11 a los 45 años.

*Suelen ser los más improductivos al dedicarse de lleno a esto, administrar canales de charla y a piratear juegos y programas nuevos.

*Los lammers solo destruyen o alteran sistemas para presumir o para intimidar a profesionales y empresas, sin conocer las consecuencias legales de sus actos.

Kali Linux es una distribución pensada para profesionales de la seguridad informática, pentesters, forenses, etc, no esta hecha para lamers. Algunas personas sostienen que Kali es para lamers ya que contiene muchas herramientas preinstaladas y como todos sabemos un lamer es aquella persona que se beneficia del trabajo de los demas sin aportar nada suyo. Sin embargo, el hecho de que los lamers se aprovechen de Kali para sus fechorías no quiere decir que Kali Linux sea una distro para lamers. Kali es usada por profesionales de todo el mundo, por grandes empresas de seguridad informática e incluso por el FBI.

Es malo utilizar un programa hecho por otra persona? Si yo uso un programa hecho por otra persona soy un lamer por eso? Claro que no. Todos usamos programas hechos por otros a diario, incluso el sistema operativo que estas usando ahora mismo no es hecho por ti sino por otros, tal vez entre ellos tu, pero ni Linus B. Torvalds puede decir que su sistema operativo es hecho completamente por él, el solo hace su parte, da su aporte, y esta precisamente es la diferencia entre un lamer y un hacker; un hacker es una persona con grandes conocimientos de informatica en general y con gran creatividad, una persona que puede y sabe como beneficiarse del trabajo hecho por los demas para lograr mas eficiencia en el suyo, pero siempre aportando su parte, sus ideas.

Los lamers no entienden nada de lo que hacen, no entienden el funcionamiento interno de los programas ni mucho menos saben nada de programacion, solo saben que tienen que dar click aquí y allá y que el programa haga lo suyo, ademas de que carecen de etica, no tienen objetivos, solo víctimas a las que hacen dano indiscriminadamente sin importarles nada y sin motivo alguno.

Es malo utilizar un programa hecho por otra persona? Si yo uso un programa hecho por otra persona soy un lamer por eso? Claro que no. Todos usamos programas hechos por otros a diario, incluso el sistema operativo que estas usando ahora mismo no es hecho por ti sino por otros, tal vez entre ellos tu, pero ni Linus B. Torvalds puede decir que su sistema operativo es hecho completamente por él, el solo hace su parte, da su aporte, y esta precisamente es la diferencia entre un lamer y un hacker; un hacker es una persona con grandes conocimientos de informatica en general y con gran creatividad, una persona que puede y sabe como beneficiarse del trabajo hecho por los demas para lograr mas eficiencia en el suyo, pero siempre aportando su parte, sus ideas.

Los lamers no entienden nada de lo que hacen, no entienden el funcionamiento interno de los programas ni mucho menos saben nada de programacion, solo saben que tienen que dar click aquí y allá y que el programa haga lo suyo, ademas de que carecen de etica, no tienen objetivos, solo víctimas a las que hacen dano indiscriminadamente sin importarles nada y sin motivo alguno.

Cuando se habla de Kali se esta hablando de rendimiento en nuestro trabajo, de ser prácticos y efectivos. Por supuesto que en ningún momento quiero decir que Kali sea la única plataforma eficiente para pentesting. Tu puedes crear tu propia plataforma de pentesting de acuerdo a tus necesidades, por ejemplo, si tu campo es la informática forense pues no necesitas todo lo que Kali trae, entonces puedes tener tu propia distro personalizada con las herramientas que utilizas y con tu propia configuración, pero cuando nuestro campo es mas amplio la cosa se va complicando, para los que somos mas generales las cosas no son tan fáciles.

FUENTES:

[Tienes que estar registrado y conectado para ver este vínculo]

[Tienes que estar registrado y conectado para ver este vínculo]

[Tienes que estar registrado y conectado para ver este vínculo]

Cristian Angulo- Mensajes : 36

Puntos : 22

Fecha de inscripción : 13/02/2019

Re: Kali Linux, el sistema operativo hacker

Re: Kali Linux, el sistema operativo hacker

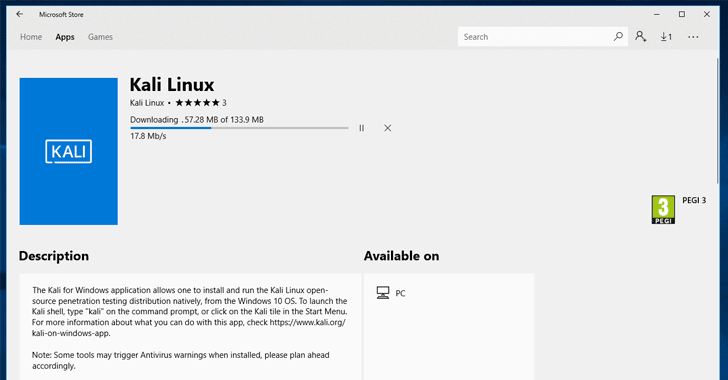

Ejecute Kali Linux de forma nativa en Windows 10

Ahora puede descargar e instalar Kali Linux directamente desde la tienda de aplicaciones de Microsoft en Windows 10 como cualquier otra aplicación.

Sé que suena loco, ¡pero es verdad!

Kali Linux, un sistema operativo basado en Linux muy popular, gratuito y de código abierto ampliamente utilizado para realizar pruebas de intrusión y penetración, ahora está disponible de forma nativa en Windows 10, sin necesidad de arranque dual o virtualización.

Kali Linux es la última distribución de Linux disponible en el App Store de Windows para la instalación con un solo clic, uniéndose a la lista de otras distribuciones populares como Ubuntu , OpenSUSE y SUSE Enterprise Linux .

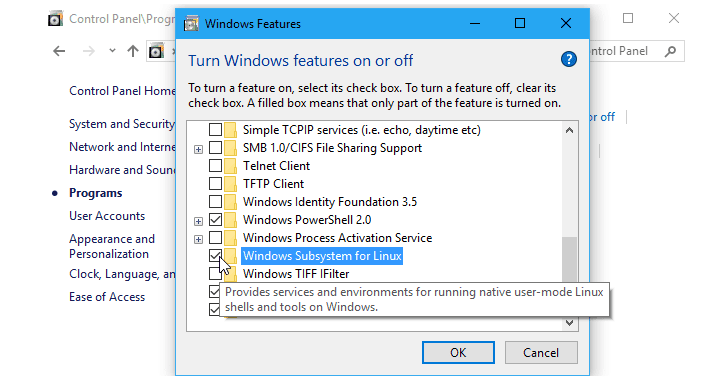

En Windows 10, Microsoft ha proporcionado una función llamada ” Subsistema de Windows para Linux ” (WSL) que permite a los usuarios ejecutar aplicaciones Linux directamente en Windows.

Cómo descargar y ejecutar Kali Linux en Windows 10

Si esta es la primera vez que utiliza Subsistema de Windows para Linux (WSL), debe habilitar esta función opcional de Windows antes de obtener la aplicación Kali Linux.

Siga estos simples pasos para habilitar WSL:

- Ve al Panel de control y ve a “Aplicaciones y funciones”

- Seleccione “Programas y características” en el panel derecho

- Haga clic en “Activar o desactivar las características de Windows” en el menú de la izquierda

- Seleccione el “Subsistema de Windows para Linux” y guárdelo

- Reinicie su sistema

Incluso puede hacer lo mismo al abrir PowerShell como administrador y ejecutar el siguiente comando y reiniciar su computadora.

Habilitar-WindowsOptionalFeature -Online -FeatureName Microsoft-Windows-Subsystem-Linux

Ahora busque Kali Linux en Windows Store , descárguelo con solo un clic. Una vez que inicie la aplicación, automáticamente completará la instalación de Kali y se abrirá la ventana de la consola.

¡Eso es! También puede consultar la documentación de Kali Linux para obtener más información.

Si está interesado en habilitar el entorno de escritorio de Kali, aquí hay una demostración de video que muestra cómo puede instalar xfce4 y xrdp para conectar Kali Linux a través de Escritorio remoto.

Este anuncio es especialmente emocionante para los profesionales de seguridad y probadores de penetración que tienen conjuntos de herramientas limitados debido a los estándares de cumplimiento de la empresa.

Kali Linux en Windows no viene con herramientas de prueba de piratería o penetración preinstaladas, pero puede instalarlas fácilmente más adelante.

Debe tenerse en cuenta que su aplicación Antivirus o su defensor de Windows pueden generar advertencias falsas positivas para hackear herramientas y exploits, pero no debe preocuparse por ello.

Microsoft está cumpliendo su compromiso con la comunidad de código abierto. En 2013, la compañía lanzó Visual Studio, y un año más tarde, lanzó .NET de fuente abierta. En 2015, Microsoft también ha abierto el editor de código de Visual Studio.

En 2016, Microsoft trajo Ubuntu en Windows 10 , trabajó con FreeBSD para desarrollar una imagen deMáquina Virtual para su nube Azure , eligió Ubuntu como SO para sus servicios de Big Data basados en la nube e incluso se unió a la Fundación Linux como miembro de Platino: el nivel más alto de membresía.

Josue_Vallejos- Mensajes : 20

Puntos : 18

Fecha de inscripción : 13/02/2019

GNU Privacy Guard (GPG)

GNU Privacy Guard (GPG)

Usos

GPG es estable, calificado como un software para el uso en producción y es comúnmente incluido en los sistemas operativos como FreeBSD, OpenBSD, NetBSD y GNU/Linux.

Aunque básicamente el programa tiene una interfaz textual, actualmente hay varias aplicaciones gráficas que utilizan recursos de GPG. Por ejemplo, ha sido integrado dentro de Kmail y Evolution, también hay un plugin llamado Enigmail que se integra con Mozilla y Thunderbird que trabajan en Windows, GNU/Linux y otros sistemas operativos. Debido a que los plugins no forman parte del mecanismo de GPG y no están especificados en los estándares OpenPGP, ni sus respectivos desarrolladores están vinculados con los proyectos de plugins, se podría pensar que las ventajas de seguridad de GPG puedan estar comprometidas o incluso perdiendo su efectividad como resultado de esta falta de coordinación y apoyo, pero al ser las herramientas de código abierto o scripts interpretados (como en el caso de los plugins en Thunderbird), se garantiza un funcionamiento fiable con la herramienta GPG.

GPG también puede ser compilado en otras plataformas como MacOS X y Windows. En Mac OS X hay portada una aplicación libre llamada MacGPG, que ha sido adaptada para usar el ambiente del usuario y sus definiciones de clases nativas. La compilación cruzada no es un ejercicio trivial, por lo menos en parte debido a que las provisiones de seguridad cambian con el sistema operativo y su adaptación a menudo se vuelve difícil, pero los compiladores de alta calidad deben producir ejecutables que interactúen correctamente con otras implementaciones GPG.

Funcionamiento

GPG cifra los mensajes usando pares de claves individuales asimétricas generadas por los usuarios. Las claves publicas pueden ser compartidas con otros usuarios de muchas maneras, un ejemplo de ello es depositándolas en los servidores públicos. Siempre deben ser compartidas cuidadosamente para prevenir falsas identidades por la corrupción de las claves públicas. También es posible añadir una firma digital criptográfica a un mensaje, de esta manera la totalidad del mensaje y el remitente pueden ser verificados en caso de que se desconfíe de una correspondencia en particular.

GnuPG también soporta algoritmos de cifrado simétricos, por ejemplo CASTS.

GPG no usa algoritmos de software que están restringidos por patentes. En su lugar usa una serie de algoritmos no patentados como ElGamal, CAST5, Triple DES (3DES), AES y Blowfish.

GPG es un software de cifrado híbrido que usa una combinación convencional de criptografía de claves simétricas para la rapidez y criptografía de claves públicas para el fácil compartimiento de claves seguras, típicamente usando recipientes de claves públicas para cifrar una clave de sesión que es usada una vez. Este modo de operación es parte del estándar Open PGP y ha sido parte del PGP desde su primera versión.

Problemas

El estándar OpenPGP especifica varios métodos de mensajes con firmas digitales. Debido a un error al intentar mejorar la eficiencia de uno de los métodos, se introdujo una vulnerabilidad de seguridad (Nguyen 2004) que afectó a un único método de mensajes firmado digitalmente utilizado en algunas versiones de GPG (desde la 1.0.2 hasta la 1.2.3, con menos de 1.000 claves listadas en los servidores de claves). Dicha vulnerabilidad ha sido corregida a partir de la versión 1.2.4 de GPG. El episodio ilustra la dificultad de realizar implementaciones correctas de algoritmos criptográficos, protocolos e incluso criptosistemas.

GPG es un sistema en línea de comandos. Diferentes implementaciones gráficas están disponibles pero sólo algunas tienen implementadas todas sus características (por ejemplo: borrado de ID, usuarios o firmas). Debido a que todas las instrucciones deben ser pasadas a la línea de comandos, rápidamente llegan a dificultar el uso correcto de aspectos no triviales del programa. El trabajo sobre una versión de biblioteca está en progreso.

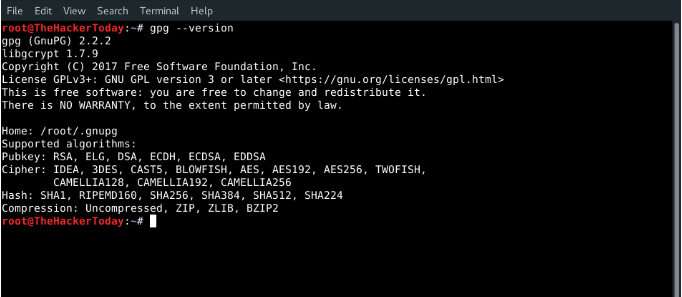

Cómo Cifrar /Descifrar un archivo en Linux usando GPG (Kali Linux)

Gpg es una herramienta gratuita que se utiliza para cifrar un solo archivo o carpeta con pocos comandos, la única forma de descifrar esos archivos es con una contraseña.

Para este tutorial, estoy usando Kali Linux y tiene Gpg preinstalado, no solo Kali viene preinstalado en todas las versiones de Linux.

Después de generar la clave. Tenemos que cifrar nuestro archivo.

Tipo :

gpg -e -r fsociety important.txt

[/size]

[/size]

BIBLIOGRAFIA:

GPG es estable, calificado como un software para el uso en producción y es comúnmente incluido en los sistemas operativos como FreeBSD, OpenBSD, NetBSD y GNU/Linux.

Aunque básicamente el programa tiene una interfaz textual, actualmente hay varias aplicaciones gráficas que utilizan recursos de GPG. Por ejemplo, ha sido integrado dentro de Kmail y Evolution, también hay un plugin llamado Enigmail que se integra con Mozilla y Thunderbird que trabajan en Windows, GNU/Linux y otros sistemas operativos. Debido a que los plugins no forman parte del mecanismo de GPG y no están especificados en los estándares OpenPGP, ni sus respectivos desarrolladores están vinculados con los proyectos de plugins, se podría pensar que las ventajas de seguridad de GPG puedan estar comprometidas o incluso perdiendo su efectividad como resultado de esta falta de coordinación y apoyo, pero al ser las herramientas de código abierto o scripts interpretados (como en el caso de los plugins en Thunderbird), se garantiza un funcionamiento fiable con la herramienta GPG.

GPG también puede ser compilado en otras plataformas como MacOS X y Windows. En Mac OS X hay portada una aplicación libre llamada MacGPG, que ha sido adaptada para usar el ambiente del usuario y sus definiciones de clases nativas. La compilación cruzada no es un ejercicio trivial, por lo menos en parte debido a que las provisiones de seguridad cambian con el sistema operativo y su adaptación a menudo se vuelve difícil, pero los compiladores de alta calidad deben producir ejecutables que interactúen correctamente con otras implementaciones GPG.

Funcionamiento

GPG cifra los mensajes usando pares de claves individuales asimétricas generadas por los usuarios. Las claves publicas pueden ser compartidas con otros usuarios de muchas maneras, un ejemplo de ello es depositándolas en los servidores públicos. Siempre deben ser compartidas cuidadosamente para prevenir falsas identidades por la corrupción de las claves públicas. También es posible añadir una firma digital criptográfica a un mensaje, de esta manera la totalidad del mensaje y el remitente pueden ser verificados en caso de que se desconfíe de una correspondencia en particular.

GnuPG también soporta algoritmos de cifrado simétricos, por ejemplo CASTS.

GPG no usa algoritmos de software que están restringidos por patentes. En su lugar usa una serie de algoritmos no patentados como ElGamal, CAST5, Triple DES (3DES), AES y Blowfish.

GPG es un software de cifrado híbrido que usa una combinación convencional de criptografía de claves simétricas para la rapidez y criptografía de claves públicas para el fácil compartimiento de claves seguras, típicamente usando recipientes de claves públicas para cifrar una clave de sesión que es usada una vez. Este modo de operación es parte del estándar Open PGP y ha sido parte del PGP desde su primera versión.

Problemas

El estándar OpenPGP especifica varios métodos de mensajes con firmas digitales. Debido a un error al intentar mejorar la eficiencia de uno de los métodos, se introdujo una vulnerabilidad de seguridad (Nguyen 2004) que afectó a un único método de mensajes firmado digitalmente utilizado en algunas versiones de GPG (desde la 1.0.2 hasta la 1.2.3, con menos de 1.000 claves listadas en los servidores de claves). Dicha vulnerabilidad ha sido corregida a partir de la versión 1.2.4 de GPG. El episodio ilustra la dificultad de realizar implementaciones correctas de algoritmos criptográficos, protocolos e incluso criptosistemas.

GPG es un sistema en línea de comandos. Diferentes implementaciones gráficas están disponibles pero sólo algunas tienen implementadas todas sus características (por ejemplo: borrado de ID, usuarios o firmas). Debido a que todas las instrucciones deben ser pasadas a la línea de comandos, rápidamente llegan a dificultar el uso correcto de aspectos no triviales del programa. El trabajo sobre una versión de biblioteca está en progreso.

Cómo Cifrar /Descifrar un archivo en Linux usando GPG (Kali Linux)

Gpg es una herramienta gratuita que se utiliza para cifrar un solo archivo o carpeta con pocos comandos, la única forma de descifrar esos archivos es con una contraseña.

Para este tutorial, estoy usando Kali Linux y tiene Gpg preinstalado, no solo Kali viene preinstalado en todas las versiones de Linux.

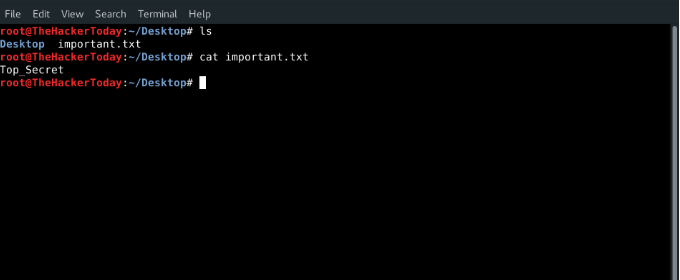

Supongamos que tiene el nombre de archivo important.txt y contiene información clasificada o información secreta que desea ocultar. Este archivo 'important.txt' contiene un texto "Top_Secret" o algo depende totalmente de su trabajo, digamos que es una contraseña.

Ahora, ante todo tenemos que generar primero una clave. Se le pedirá que ingrese información de seguridad. Use los valores predeterminados cuando estén disponibles; de lo contrario, ingrese su nombre y dirección de correo electrónico. También se le pedirá una frase de contraseña. Recuerde esta frase de contraseña.

gpg --gen-key

Después de generar la clave. Tenemos que cifrar nuestro archivo.

Tipo :

gpg -e -r fsociety important.txt

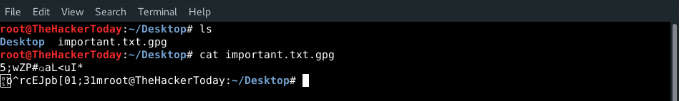

Si recuerdas, fsociety es nuestra ID DE USUARIO. Después de escribir ese comando, su archivo se cifrará y otro archivo se generará con la extensión .gpg, elimine su archivo original no cifrado.

[size=16] [/size]

[/size]Ahora verás dos archivos " important.txt " y " important.txt.gpg " vamos a cat para ver la diferencia.

Como puede ver, gpg ha codificado nuestra cadena o contraseña dentro del archivo " important.txt " y ahora puede eliminar su archivo de texto anterior.

Ahora, es hora de descifrar nuestro " important.txt.gpg " de nuevo a " important.txt " y el texto legible.

Tipo:

gpg -d -o decrypted.txt important.txt.gpg

Se le pedirá que ingrese la contraseña para la clave y el boom!

Como puede ver, gpg ha codificado nuestra cadena o contraseña dentro del archivo " important.txt " y ahora puede eliminar su archivo de texto anterior.

Ahora, es hora de descifrar nuestro " important.txt.gpg " de nuevo a " important.txt " y el texto legible.

Tipo: