Ciberseguridad Sistemas operativos - Dream Team

3 participantes

Página 1 de 1.

Ciberseguridad Sistemas operativos - Dream Team

Ciberseguridad Sistemas operativos - Dream Team

Integrantes

La finalidad de la seguridad del sistema consiste en proteger la información que se almacena en el sistema.

Con la seguridad de la información se pretende lograr los objetivos siguientes:

Planificar e implementar las políticas de seguridad antes de empezar a utilizar el sistema sirve de ayuda. La realización de cambios posteriores en las

políticas de seguridad requiere mucho tiempo, por ello, su correcta planificación al principio puede ahorrarle mucho tiempo en el futuro.

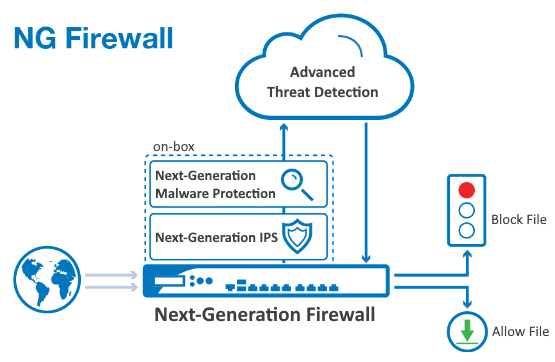

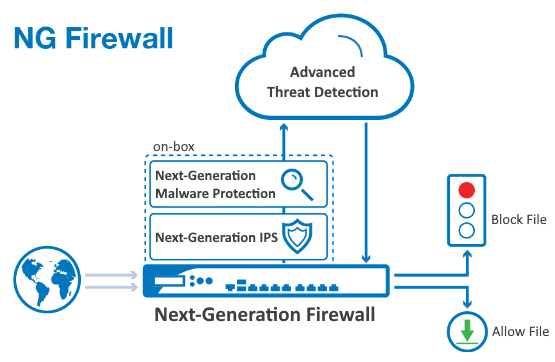

Los firewalls han evolucionado más allá de la inspección activa y el filtrado simple de paquetes. La mayoría de las empresas están implementando

firewalls de próxima generación para bloquear las amenazas modernas, como los ataques de la capa de aplicación y el malware avanzado.

Según la definición de Gartner, Inc., un firewall de próxima generación debe incluir lo siguiente:

Si bien estas funcionalidades se están convirtiendo cada vez más en el estándar para la mayoría de las empresas, los NGFW pueden hacer más.

Linux es un sistema operativo basado en Unix, que originalmente fue diseñado para proveer un entorno potente, estable y confiable, sin perder

la facilidad de uso para el usuario.

Los sistemas Linux son famosos por su estabilidad, rendimiento y confiabilidad, muchos sistemas están funcionando durante años sin fallas o

sin siquiera haber sido reiniciados.

La estabilidad y el rendimiento son características esenciales buscadas en un servidor web. Si tu paquete de hosting ofrece servidor Linux notarás

que rinde un poco mejor que Windows.

Éste sistema operativo es el más estable que podrás encontrar. No disminuye su rendimiento a lo largo del tiempo y se congela. Un servidor Linux

no experimentará problemas de filtraciones de memoria y los tiempos en línea o “uptimes” son de lo mejor.

En Linux puedes modificar características del sistema o configuraciones de programas sin necesidad de reiniciar el sistema operativo, cosa muy

diferente con Windows. En el caso de que un proceso se comporte de manera anómala podemos terminar su funcionamiento directamente mediante

comandos como kill, pkill o killall. Pudiendo lidiar rápidamente con problemas relacionados al rendimiento del sistema.

Flexibilidad

Linux provee un entorno flexible con muchas aplicaciones de alto rendimiento. Puedes usar tanto aplicaciones de escritorio como de servidor, además

de sistemas embebidos. Puedes ahorrar mucho espacio en disco ya que permite instalar solo los paquetes de software seleccionados sin ninguna

sorpresa. Por ejemplo, si planeas usar solo algunas aplicaciones de la suite de ofimática, las eliges y el resto no se instalará.

Con respecto a la interoperabilidad en redes, un servidor Linux no se queda atrás. Permite una serie de configuraciones de todo tipo para interactuar

con diversos entornos de red y además puedes gestionar dispositivos de diversa índole. Adicionalmente existe una gran comunidad en el universo de

código abierto para ayudarte si surgen problemas del sistema operativo para dejarlo a punto.

Dado que ya sabemos que para crear un servidor una de nuestras mejores opciones es Linux deberíamos tener en cuenta que:

¿Qué es un servidor dedicado?

Un servidor dedicado es una computadora en una red que es reservada para servir determinadas necesidades de una red.

Por ejemplo, algunas redes requieren que una computadora sea la encargada de administrar las comunicaciones entre todas las otras computadoras.

Un servidor dedicado podría también ser una computadora que se encargue de administrar los recursos de impresión.

De todas maneras, no todos los servidores son dedicados. En algunas redes, es posible que una computadora actúe como servidor pero también realice

otras tareas.

En web hosting, un servidor dedicado es un servidor web que exclusivamente funciona para prestar servicios de uno o más.

¿Qué es un Servidor Virtual?

Un servidor virtual es un servidor, generalmente un servidor web, que comparte recursos de computadora con otros servidores virtuales.

En otras palabras, un servidor web se virtualiza en dos o más servidores virtuales, compartiendo entre sí los recursos de un único servidor web real.

Un servidor web virtual contrasta con un servidor web dedicado, esto último es cuando la computadora se dedica completamente a funcionar como

servidor.

Los servidores web virtuales son una forma muy popular de reducir el costo del servicio de hosting para una empresa.

Esto es porque múltiples servidores pueden residir en la misma computadora.

En muchos casos la performance del servidor (y por ende, los servicios que presta, como el acceso a un sitio web) no se ve afectada.

De todas maneras, si una computadora es atestada de servidores virtuales, comenzarán a reducirse los recursos de la misma de tal manera,

que el rendimiento de los servidores virtuales se verá afectado.

¿Cuál es la Diferencia entre un VPS y un Servidor Dedicado?

¿Cuáles son las ventajas y desventajas de un servidor dedicado?

Con la contratación de un servidor dedicado cualquier problema que surja en el hardware o la conectividad del mismo, es responsabilidad de la compañía

con la cual se tiene contratado este servicio.

Normalmente estas empresas suelen disponer de centros de datos y personal técnico preparado para manejar este tipo de servidores.

La mayor desventaja de la contratación de un servidor dedicado, es que el cliente solo es dueño de los datos que se encuentran en el servidor, no del servidor

en sí, por lo que si en algún momento no estamos satisfechos con el rendimiento que nos proporciona el servidor la única alternativa es contratar un nuevo

servidor dedicado con mejores características.

Este servicio también tiene como desventaja el mayor coste en comparación a otros tipos de alojamiento.

Cuando se contrata un servidor dedicado, podemos decidir las especificaciones del hardware y controlar cada parte del sistema,

a la vez tenemos como ventajas la robustez y el rendimiento que ofrece al poder usar en exclusiva todos los recursos del mismo.

Nuestro servidor dedicado será tan seguro como deseemos, de ello nos encargamos al asumir este hosting, también del rendimiento de las aplicaciones

que en el instalamos.

Si nos decidiésemos por contratar un servidor dedicado debemos estar seguros que seremos capaces de hacerlo funcionar y explotar todas sus posibilidades

o contratar la administración del mismo.

¿Cuáles son las ventajas y desventajas de un servidor virtual?

Si hacemos algo de búsqueda del usuario en cualquier navegador, nos da cientos de miles de resultados hacia un sitio web, El sitio web que contiene el contenido

más apropiado aparecen en la parte mas alta de la página de resultados. Los web masters que ponen un gran esfuerzo para diseñar y desarrollar un sitio

web también afectan el ranking de la web.

Incluso si usted tiene el mejor contenido de todos, pero no tienen un sitio web bien diseñado, entonces no se alinean en los buscadores.

Una cosa más que afecta a la clasificación de la página web es Alojamiento o hosting. Si usted tiene el mejor proveedor de alojamiento de servicio y

un buen paquete de alojamiento sin duda afectará a su clasificación sitio.

Alojamiento de sitios web es el proceso después de que su sitio web sea accesible para todo el mundo. Como debe saber que existen muchos proveedores

de alojamiento que ofrecen varios paquetes de alojamiento. Es su deber de encontrar una compañía de hosting confiable y un paquete relevante de

alojamiento de acuerdo a sus necesidades.

Los diferentes tipos comunes de alojamiento son alojamiento compartido, alojamiento dedicado y VPS.

VPS es la mejor opción que se combinan las características de alojamiento compartido y dedicado. En VPS los usuarios que obtienen un servidor

practico y dedicado, significa que no está físicamente separados, pero nos separamos una pieza de servidor en varios servidores virtuales. virtualmente

separados, así que aquí el usuario tiene la facilidad para ejecutar propia copia del sistema operativo.

Estas son algunas de las principales ventajas de VPS:

Estas recomendaciones de seguridad se aplican solo a los servidores con acceso root.

Primeramente ¿Qué significa un acceso root al servidor?

Un usuario con derechos root del sistema está autorizado a realizar ajustes administrativos de tu servidor. En la jerarquía de derechos de UNIX/LINUX

únicamente este usuario está en el nivel superior.

El proveedor tiene los derechos root en calidad de entrega. Él es el que puede ceder esos derechos a un tercero. En ese caso habría más personas

con acceso al sistema con derechos de root.

Atención: cede los derechos de root sólo a personas de confianza.

Un archivo o carpeta pertenecientes al usuario ficticio “Juan” es visible y modificable por el usuario root. Algunas aplicaciones exigen derechos root

para poder ser instaladas, ya que modifican el sistema o tienen acceso a datos que sólo pueden realizar los usuarios privilegiados.

- Limber Huchani

- Caleb Morales

- Dilan Poma

- Diego Rojas

Ciberseguridad Sistemas operativos

Seguridad del Sistema operativo

La finalidad de la seguridad del sistema consiste en proteger la información que se almacena en el sistema.

Con la seguridad de la información se pretende lograr los objetivos siguientes:

- Integridad:El valor de toda la información depende de su exactitud. Si se efectúan cambios no autorizados en los datos, éstos pierden

algo o todo su valor. - Privacidad:El valor de gran parte de la información depende de su condición de confidencialidad

- Disponibilidad:La información debe estar disponible en el acto.

Planificar e implementar las políticas de seguridad antes de empezar a utilizar el sistema sirve de ayuda. La realización de cambios posteriores en las

políticas de seguridad requiere mucho tiempo, por ello, su correcta planificación al principio puede ahorrarle mucho tiempo en el futuro.

- Identificación y autentificación:La identificación y la autentificación establecen su identidad.

- ID de usuario de inicio de sesión:El sistema operativo puede identificar a los usuarios por su ID de usuario de inicio de sesión.

- Terminales desatendidos:Todos los sistemas son vulnerables si se dejan las sesiones iniciadas o desatendidos los terminales. Los problemas

más graves se producen cuando un gestor del sistema deja un terminal desatendido al que se le ha asignado autorización de usuario root.

En general, los usuarios deben finalizar la sesión cada vez que abandonan sus terminales. - Propiedad de archivos y grupos de usuarios:En principio, el propietario de un archivo se identifica mediante el ID de usuario de la persona que

creó el archivo. - Listas de control de accesos:El control del acceso se compone de recursos de información protegidos que especifican a quién puede otorgarse

acceso para tales recursos. - Bloqueo del terminal (mandato lock o xlock):Utilice el mandato lock para bloquear el terminal. El mandato lock solicita la contraseña, la lee y

vuelve a solicitar la contraseña una segunda vez para verificarla. - Resumen de mandatos para la seguridad de sistemas y archivos:Los siguientes mandatos son para el sistema de archivos y la seguridad.

Firewall de próxima generación (NGFW)

Los firewalls han evolucionado más allá de la inspección activa y el filtrado simple de paquetes. La mayoría de las empresas están implementando

firewalls de próxima generación para bloquear las amenazas modernas, como los ataques de la capa de aplicación y el malware avanzado.

Según la definición de Gartner, Inc., un firewall de próxima generación debe incluir lo siguiente:

- Capacidades de firewall estándar, como la inspección activa:permite o bloquea tráfico en función del estado, puerto y protocolo,

monitorea todala actividad desde el inicio de la conexión hasta el cierre.

Las decisiones de filtrado se toman de acuerdo a las reglas que programa el administrador y al contexto. - Prevención de intrusiones integrada:protege el sistema frente a código malicioso o cualquier actividad no deseada

que intente menoscabar la seguridad del ordenador. - Control y reconocimiento de aplicaciones para ver y bloquear aplicaciones riesgosas:se analizan los patrones de comportamiento

de la aplicación, y se crean filtros parar ello. De esta forma garantiza mas seguridad.

- Rutas de actualización para incluir futuras fuentes de información:ruta segura de fuente de información.

- Técnicas para afrontar amenazas de seguridad en constante evolución:A medida que surgen nuevas tecnologías, también debemos

estar preparados para abordar las posibles amenazas que surgirán.

Si bien estas funcionalidades se están convirtiendo cada vez más en el estándar para la mayoría de las empresas, los NGFW pueden hacer más.

Ventajas De Linux server

Linux es un sistema operativo basado en Unix, que originalmente fue diseñado para proveer un entorno potente, estable y confiable, sin perderla facilidad de uso para el usuario.

Los sistemas Linux son famosos por su estabilidad, rendimiento y confiabilidad, muchos sistemas están funcionando durante años sin fallas o

sin siquiera haber sido reiniciados.

La estabilidad y el rendimiento son características esenciales buscadas en un servidor web. Si tu paquete de hosting ofrece servidor Linux notarás

que rinde un poco mejor que Windows.

Éste sistema operativo es el más estable que podrás encontrar. No disminuye su rendimiento a lo largo del tiempo y se congela. Un servidor Linux

no experimentará problemas de filtraciones de memoria y los tiempos en línea o “uptimes” son de lo mejor.

En Linux puedes modificar características del sistema o configuraciones de programas sin necesidad de reiniciar el sistema operativo, cosa muy

diferente con Windows. En el caso de que un proceso se comporte de manera anómala podemos terminar su funcionamiento directamente mediante

comandos como kill, pkill o killall. Pudiendo lidiar rápidamente con problemas relacionados al rendimiento del sistema.

Flexibilidad

Linux provee un entorno flexible con muchas aplicaciones de alto rendimiento. Puedes usar tanto aplicaciones de escritorio como de servidor, además

de sistemas embebidos. Puedes ahorrar mucho espacio en disco ya que permite instalar solo los paquetes de software seleccionados sin ninguna

sorpresa. Por ejemplo, si planeas usar solo algunas aplicaciones de la suite de ofimática, las eliges y el resto no se instalará.

Con respecto a la interoperabilidad en redes, un servidor Linux no se queda atrás. Permite una serie de configuraciones de todo tipo para interactuar

con diversos entornos de red y además puedes gestionar dispositivos de diversa índole. Adicionalmente existe una gran comunidad en el universo de

código abierto para ayudarte si surgen problemas del sistema operativo para dejarlo a punto.

Que tipo de servidor nos conviene mas?

Dado que ya sabemos que para crear un servidor una de nuestras mejores opciones es Linux deberíamos tener en cuenta que:

¿Qué es un servidor dedicado?

Un servidor dedicado es una computadora en una red que es reservada para servir determinadas necesidades de una red.

Por ejemplo, algunas redes requieren que una computadora sea la encargada de administrar las comunicaciones entre todas las otras computadoras.

Un servidor dedicado podría también ser una computadora que se encargue de administrar los recursos de impresión.

De todas maneras, no todos los servidores son dedicados. En algunas redes, es posible que una computadora actúe como servidor pero también realice

otras tareas.

En web hosting, un servidor dedicado es un servidor web que exclusivamente funciona para prestar servicios de uno o más.

¿Qué es un Servidor Virtual?

Un servidor virtual es un servidor, generalmente un servidor web, que comparte recursos de computadora con otros servidores virtuales.

En otras palabras, un servidor web se virtualiza en dos o más servidores virtuales, compartiendo entre sí los recursos de un único servidor web real.

Un servidor web virtual contrasta con un servidor web dedicado, esto último es cuando la computadora se dedica completamente a funcionar como

servidor.

Los servidores web virtuales son una forma muy popular de reducir el costo del servicio de hosting para una empresa.

Esto es porque múltiples servidores pueden residir en la misma computadora.

En muchos casos la performance del servidor (y por ende, los servicios que presta, como el acceso a un sitio web) no se ve afectada.

De todas maneras, si una computadora es atestada de servidores virtuales, comenzarán a reducirse los recursos de la misma de tal manera,

que el rendimiento de los servidores virtuales se verá afectado.

¿Cuál es la Diferencia entre un VPS y un Servidor Dedicado?

- Servidor Dedicado El Servidor Dedicado es una máquina física totalmente dedicada, con hardware de alto rendimiento para soportar un

gran volumen de requisiciones. - VPS El VPS (Virtual Private Server) es el fraccionamiento de recursos de un servidor físico, siendo cada fraccionamiento exclusivo para un único cliente.

En esta modalidad generalmente no hay garantía de procesamiento, y en el caso de que el hardware falle, el servidor del cliente que depende también de

ese hardware, fallará también.

El servidor físico puede ser dividido en numerosas particiones virtuales, lo que a su vez, distribuirá el costo entre los servidores virtuales.

Como el costo del servidor físico es esencialmente compartido entre los VPS, los servidores que típicamente son usados en ambientes VPS tienen más

capacidad de desempeño que los servidores dedicados.

Para la mayoría de los dueños de pequeñas empresas, el costo de un servidor dedicado comparable, es prohibitivo.

¿Cuáles son las ventajas y desventajas de un servidor dedicado?

Con la contratación de un servidor dedicado cualquier problema que surja en el hardware o la conectividad del mismo, es responsabilidad de la compañía

con la cual se tiene contratado este servicio.

Normalmente estas empresas suelen disponer de centros de datos y personal técnico preparado para manejar este tipo de servidores.

La mayor desventaja de la contratación de un servidor dedicado, es que el cliente solo es dueño de los datos que se encuentran en el servidor, no del servidor

en sí, por lo que si en algún momento no estamos satisfechos con el rendimiento que nos proporciona el servidor la única alternativa es contratar un nuevo

servidor dedicado con mejores características.

Este servicio también tiene como desventaja el mayor coste en comparación a otros tipos de alojamiento.

Cuando se contrata un servidor dedicado, podemos decidir las especificaciones del hardware y controlar cada parte del sistema,

a la vez tenemos como ventajas la robustez y el rendimiento que ofrece al poder usar en exclusiva todos los recursos del mismo.

Nuestro servidor dedicado será tan seguro como deseemos, de ello nos encargamos al asumir este hosting, también del rendimiento de las aplicaciones

que en el instalamos.

Si nos decidiésemos por contratar un servidor dedicado debemos estar seguros que seremos capaces de hacerlo funcionar y explotar todas sus posibilidades

o contratar la administración del mismo.

¿Cuáles son las ventajas y desventajas de un servidor virtual?

Si hacemos algo de búsqueda del usuario en cualquier navegador, nos da cientos de miles de resultados hacia un sitio web, El sitio web que contiene el contenido

más apropiado aparecen en la parte mas alta de la página de resultados. Los web masters que ponen un gran esfuerzo para diseñar y desarrollar un sitio

web también afectan el ranking de la web.

Incluso si usted tiene el mejor contenido de todos, pero no tienen un sitio web bien diseñado, entonces no se alinean en los buscadores.

Una cosa más que afecta a la clasificación de la página web es Alojamiento o hosting. Si usted tiene el mejor proveedor de alojamiento de servicio y

un buen paquete de alojamiento sin duda afectará a su clasificación sitio.

Alojamiento de sitios web es el proceso después de que su sitio web sea accesible para todo el mundo. Como debe saber que existen muchos proveedores

de alojamiento que ofrecen varios paquetes de alojamiento. Es su deber de encontrar una compañía de hosting confiable y un paquete relevante de

alojamiento de acuerdo a sus necesidades.

Los diferentes tipos comunes de alojamiento son alojamiento compartido, alojamiento dedicado y VPS.

VPS es la mejor opción que se combinan las características de alojamiento compartido y dedicado. En VPS los usuarios que obtienen un servidor

practico y dedicado, significa que no está físicamente separados, pero nos separamos una pieza de servidor en varios servidores virtuales. virtualmente

separados, así que aquí el usuario tiene la facilidad para ejecutar propia copia del sistema operativo.

Estas son algunas de las principales ventajas de VPS:

- La libertad de un servidor dedicado

- Administrar varios sitios con una cuenta única

- Mejor seguridad

- Flexibilidad

- Combinan las características de alojamiento compartido y dedicado

- Se adapta tanto a medias como a grandes empresas

- Estas son algunas desventajas sobre VPS, dependiendo claro está del tipo de proveedor:

- Limitación de uso de CPU y RAM

- Ancho de banda es limitado

- El tiempo de procesamiento es mayor

- Cliente tiene que controlar su servidor si no es administrado.

Estas recomendaciones de seguridad se aplican solo a los servidores con acceso root.

Primeramente ¿Qué significa un acceso root al servidor?

Un usuario con derechos root del sistema está autorizado a realizar ajustes administrativos de tu servidor. En la jerarquía de derechos de UNIX/LINUX

únicamente este usuario está en el nivel superior.

El proveedor tiene los derechos root en calidad de entrega. Él es el que puede ceder esos derechos a un tercero. En ese caso habría más personas

con acceso al sistema con derechos de root.

Atención: cede los derechos de root sólo a personas de confianza.

Un archivo o carpeta pertenecientes al usuario ficticio “Juan” es visible y modificable por el usuario root. Algunas aplicaciones exigen derechos root

para poder ser instaladas, ya que modifican el sistema o tienen acceso a datos que sólo pueden realizar los usuarios privilegiados.

Última edición por Limber_Huchani_Aranda el Jue Dic 01, 2022 6:45 am, editado 2 veces

Limber_Huchani_Aranda- Mensajes : 4

Puntos : 0

Fecha de inscripción : 04/08/2022

Tips de Ciberseguridad en Linux

Tips de Ciberseguridad en Linux

Una de las características mas notables de linux, es por ser un SO de código abierto, es decir que la fuente esta a disposición para quien quiera verla o modificarla permitiendo su reutilización (en poca palabras), entre otras características notables tenemos que esta mejor adaptado para que se pueda desenvolver en servidores y equipos de investigación. Pero ningún SO en invulnerable...

Cabe recalcar que tenemos el deber de mantener actualizado nuestra versión de linux, muchas de estas actualizaciones son parches de los desarrolladores para corregir o evitar vulnerabilidades que se descubrieron, por lo que si desea mantener su sistema operativo seguro, asegúrese de tomarse el tiempo para instalarlas en su computadora. Los piratas informáticos pueden acceder fácilmente a los sistemas operativos más antiguos, y Linux no es una excepción.

Protección ante los malware

Probablemente oíste que a linux no le afectan le afectan los virus o algo similar, en cierta manera cierto, pero porque el desarrollo de virus para windows tiene una cuota de demanda mayor (porque windows es mas usado que linux). Linux puede es vulnerable como cualquier, asi que se debe proteger su sistema con un antivirus como Clam AV o Tk, ESET NOD32, Sophos, etc.Cortafuegos

Al igual que windows, linux tiene su firewall incorporado. Este firewall esta diseñado para proteger los puertos de su ordenador de conexiones externas no deseadas, por lo que evita que hackers accedan a su ordenador. Sin embargo, tenga en cuenta que los cortafuegos de Linux suelen estar desactivados de forma predeterminada. Entonces, una de las primeras cosas que debe hacer al configurar su computadora es tener su firewall habilitado y en funcionamiento para evitar daños mayores.Gestione SUS contraseñas

Los usuarios de Linux, como todos los demás, tienen cuentas en varias plataformas de internet, y estas cuentas pueden piratearse fácilmente si las contraseñas son débiles. No se deje engañar por la falsa sensación de seguridad que presenta el entorno Linux y elija siempre contraseñas seguras y únicas para todas sus cuentas. Una de las ventajas de Linux es que es compatible con muchos administradores de contraseñas. Por lo tanto, puede usar un administrador de contraseñas para proteger cuentas y contraseñas seguras encriptadas en su computadora. Un software que le podría ayudar en este apartado se llama Bitwarden, sus ventajas: es gratuito, tiene transparencia y seguridad por que es de código abierto y los datos están cifrados de extremo a extremo.Red Virtual Privada o VPN xd

Otro problema que puede encontrar al usar Linux es la privacidad de los datos enviados o recibidos a través de Internet. Si bien Linux es el sistema operativo potente, cuando navega por la web, la información que envía y recibe puede ser interceptada por cualquier persona con acceso a su red o a los diversos sitios web que visita. La mejor manera de protegerse de esto es usar una VPN para encriptar su conexión y proteger sus datos de personas no deseadas.Cabe recalcar que tenemos el deber de mantener actualizado nuestra versión de linux, muchas de estas actualizaciones son parches de los desarrolladores para corregir o evitar vulnerabilidades que se descubrieron, por lo que si desea mantener su sistema operativo seguro, asegúrese de tomarse el tiempo para instalarlas en su computadora. Los piratas informáticos pueden acceder fácilmente a los sistemas operativos más antiguos, y Linux no es una excepción.

ronald_choque- Mensajes : 14

Puntos : 20

Fecha de inscripción : 04/08/2022

Edad : 24

Re: Ciberseguridad Sistemas operativos - Dream Team

Re: Ciberseguridad Sistemas operativos - Dream Team

Las principales amenazas de un sistema operativo

La mayoría de ellos son casos de malware, conocido también como “código malicioso” o “software malintencionado”. Pero también hablaremos de prácticas que, aunque pueden aprovecharse del malware, no se quedan ahí, y van un paso más allá en la escala de la ciberdelincuencia.

[Tienes que estar registrado y conectado para ver este vínculo]. Virus informáticos

Son las amenazas más conocidas por el público no especializado en temas de informática. Se trata, básicamente, de código con el que se infecta un programa ejecutable y que se propaga copiándose a sí mismo e infectando a otros programas o archivos.

Sus consecuencias y su gravedad varía mucho. Algunos virus solo tienen como finalidad gastar una broma al usuario; otros pueden provocar el mal funcionamiento del software, dañar el hardware o incluso infectar a toda una red de usuarios.

Los virus siempre necesitan de la acción humana para activarse (por ejemplo, ejecutando el usuario software infectado por desconocimiento).

Las pérdidas económicas si llega a dañar el software de la empresa, el sistema operativo o los propios equipos y dispositivos pueden ser muy cuantiosas.

Mantén tu antivirus actualizado, no te puedes imaginar la cantidad de tiempo perdido y el dinero que pierden las empresas teniendo a sus empleados de brazos cruzados por no haber invertido un poco de tiempo y dinero en actualizar su antivirus.

[Tienes que estar registrado y conectado para ver este vínculo]. Gusanos

¿Qué nombre les ponen verdad? pero es que se comportan así y te aseguro que no se convierten en mariposas.A menudo se confunden con los virus. Sin embargo, los gusanos, a diferencia de ellos, no necesitan de la acción humana para activarse, copiarse a sí mismos y propagarse por la red. ¡Porque eso es lo que hacen!

Pueden, por ejemplo, copiarse y enviarse a cada uno de tus contactos mediante tu servicio de correo electrónico o mensajería instantánea, y repetir la operación con la libreta de direcciones de cada uno de tus contactos. Su capacidad de propagación crece de forma exponencial.

Los gusanos suelen colapsar los ordenadores, los servidores y la red, acaparando recursos, consumiendo ancho de banda y provocando serios problemas de rendimiento.

Pero también se pueden utilizar con fines todavía más oscuros, como el de crear grandes redes de ordenadores zombie, controlados por bots que los pueden usar para enviar spam de forma masiva, lanzar ciberataques o descargar todo tipo de malware en el equipo.

¿Imaginas cuánto daño pueden hacer los gusanos en tus equipos informáticos y tu red de trabajo…?

[Tienes que estar registrado y conectado para ver este vínculo]. Troyanos

¿Recuerdas el Caballo de Troya en el que se ocultaron los griegos para entrar en la ciudad de los troyanos y derrotarlos? Pues el malware conocido como troyano hace lo mismo, ¡pero en tu ordenador!

Un Caballo de Troya o troyano informático habitualmente entra en tu equipo o tu dispositivo aprovechando la descarga de software legítimo. (Ojo a la descarga de programas, te recomiendo que lo descargues siempre desde el dominio oficial y cuidado con la palabra gratis en este contexto, casi siempre lleva algo escondido).

De ahí su nombre, porque el Caballo de Troya era supuestamente un inofensivo regalo de los griegos a los troyanos por su valor en la batalla.

¿Su objetivo? Abrir una puerta trasera a los hackers para que puedan controlar tu equipo y su software.

A diferencia de virus y gusanos, el troyano no provoca daños ni se propaga. Por eso pasa inadvertido, algo importante para cumplir su función.

[Tienes que estar registrado y conectado para ver este vínculo]. Adware

Otro campeón de popularidad entre los usuarios. Y es que los efectos de un adware no pasan inadvertidos. ¿Quién no ha sufrido las molestias de navegar por Internet envuelto en un mar de anuncios spam y ventanas emergentes que se abren en el navegador de forma descontrolada?

El adware es un tipo de software aparentemente inofensivo si se compara con alguno de los anteriores tipos de malware, pero que puede bajar drásticamente el rendimiento de los trabajadores que necesitan navegar por Internet para realizar sus tareas.

A veces el adware incluye un “antivirus” o cualquier otra opción de registro mediante pago que elimina el problema. Se trata de un engaño perpetrado por los mismos autores del adware a erradicar.

Hace tiempo localicé un limpiador para este software que utilizamos desde hace tiempo y este si es gratuito, eso sí te recomiendo que lo hagas con un técnico especializado, alguna vez que otra borra algún servicio si tocas o activas alguna opción que no debes activar. Se llama adwcleaner.

[Tienes que estar registrado y conectado para ver este vínculo]. Rootkit

Es un software que permite a los ciber intrusos acceder a equipos sin ser detectados para robar información sensible. Los rootkits permiten acceso privilegiado a un usuario (el hacker) ,que se conecta de forma remota, alterando el sistema operativo para ocultar la maniobra.

Un auténtico riesgo para empresas y usuarios, que pueden ver sustraídas sus claves de acceso, datos bancarios, etc.

[Tienes que estar registrado y conectado para ver este vínculo]. Keylogger

Aunque también existen versiones que funcionan a través de dispositivos o complementos para hardware, hablamos básicamente de programas que pueden llegar a un equipo a través de virus, troyanos, etc., y que se dedican a memorizar las pulsaciones de teclado que realiza el usuario. La información queda registrada en un archivo y puede ser enviada a través de Internet.

Como puedes imaginar, los ciberdelincuentes pueden hacerse con todo tipo de contraseñas, datos bancarios y cualquier otro tipo de información privada.

[Tienes que estar registrado y conectado para ver este vínculo]. Ataque Man In The Middle (MITM)

Es un tipo de ataque en que el hacker intercepta tráfico que viaja de un equipo emisor a otro receptor. Por eso se llama Man in the middle, que en español significa “Hombre en el medio”.

Al convertirse en un punto intermedio por donde pasa la información desde su lugar de origen (el equipo de un empleado, por ejemplo), a un emplazamiento de destino (supongamos que es el servidor de la compañía), el ciberdelincuente puede descifrar los datos y hacerse con claves y contraseñas.

[Tienes que estar registrado y conectado para ver este vínculo]. Ataques DOS

Tener la página web de empresa caída durante algún tiempo puede suponer importantes pérdidas económicas, ¡sobre todo si se trata de una tienda online!

Ese es el objetivo de los ataques de Denial Of Service (DOS), o de “denegación de servicio”. Un ordenador lanza peticiones al servidor en el que se aloja el sitio web hasta que lo satura y empieza a denegar el acceso. La web cae con sus correspondientes pérdidas en ventas, oportunidades de negocio, etc.

Para detener el ataque basta con banear la IP del atacante. Pero si el tiempo en que permanece la web caída es el suficiente, las pérdidas ya han tenido lugar y el daño está hecho.

[Tienes que estar registrado y conectado para ver este vínculo]. Ataques DDOS

El concepto es el mismo que en la amenaza anterior: se realizan peticiones masivas hasta saturar el servidor y hacer caer la web.Sin embargo, el ataque del que hablamos ahora es un Distributed Denial Of Service (DDOS), y es más sofisticado que el anterior.

En lugar de lanzar los ataques desde un único equipo, los ataques DDOS emplean muchos ordenadores para distribuir las peticiones al servidor. A menudo, esos equipos pertenecen a usuarios que no saben para qué se están utilizando sus ordenadores, que han sido añadidos a una red zombie por los hackers infectándolos con malware.

El problema con este tipo de ataques es que al tener un origen múltiple es más difícil averiguar todas las IP de las que parte y, por lo tanto, es más difícil de detener.

¡Y estas amenazas solo son la punta del iceberg! Son las más comunes, pero hay muchas más.

Además, con la revolución del Internet of Things (IoT) o “Internet de las cosas”, se espera que los retos a la seguridad de los dispositivos se incrementen de forma masiva. El aumento de dispositivos y bienes de consumo con acceso a la Red estimulará el desarrollo de nuevas amenazas de todo tipo.

Quizá temas no volver a dormir tranquilo pensando en la cantidad de amenazas informáticas que acechan a tu empresa, pero no te preocupes. ¡No todo está perdido!

10.¿Qué puedo hacer para prevenir robos de información y otros problemas de seguridad informática?

Nos gustaría tranquilizarte recomendándote el último antivirus en el mercado… Pero por desgracia, ¡instalar un antimalware no es suficiente!

Para garantizar la seguridad informática de tu empresa y prevenir amenazas, robos de identidad, usurpación de datos, extorsión, espionaje industrial y una larga lista de problemas, lo mejor es implementar unos protocolos de seguridad.

La variedad de medidas que se pueden tomar para prevenir amenazas de seguridad va desde la actualización de todo el software hasta la configuración y gestión de servidores, pasando por la instalación de antivirus, software de seguridad y la instalación y configuración de firewalls.

La mayoría de ellos son casos de malware, conocido también como “código malicioso” o “software malintencionado”. Pero también hablaremos de prácticas que, aunque pueden aprovecharse del malware, no se quedan ahí, y van un paso más allá en la escala de la ciberdelincuencia.

[Tienes que estar registrado y conectado para ver este vínculo]. Virus informáticos

Son las amenazas más conocidas por el público no especializado en temas de informática. Se trata, básicamente, de código con el que se infecta un programa ejecutable y que se propaga copiándose a sí mismo e infectando a otros programas o archivos.

Sus consecuencias y su gravedad varía mucho. Algunos virus solo tienen como finalidad gastar una broma al usuario; otros pueden provocar el mal funcionamiento del software, dañar el hardware o incluso infectar a toda una red de usuarios.

Los virus siempre necesitan de la acción humana para activarse (por ejemplo, ejecutando el usuario software infectado por desconocimiento).

Las pérdidas económicas si llega a dañar el software de la empresa, el sistema operativo o los propios equipos y dispositivos pueden ser muy cuantiosas.

Mantén tu antivirus actualizado, no te puedes imaginar la cantidad de tiempo perdido y el dinero que pierden las empresas teniendo a sus empleados de brazos cruzados por no haber invertido un poco de tiempo y dinero en actualizar su antivirus.

[Tienes que estar registrado y conectado para ver este vínculo]. Gusanos

¿Qué nombre les ponen verdad? pero es que se comportan así y te aseguro que no se convierten en mariposas.A menudo se confunden con los virus. Sin embargo, los gusanos, a diferencia de ellos, no necesitan de la acción humana para activarse, copiarse a sí mismos y propagarse por la red. ¡Porque eso es lo que hacen!

Pueden, por ejemplo, copiarse y enviarse a cada uno de tus contactos mediante tu servicio de correo electrónico o mensajería instantánea, y repetir la operación con la libreta de direcciones de cada uno de tus contactos. Su capacidad de propagación crece de forma exponencial.

Los gusanos suelen colapsar los ordenadores, los servidores y la red, acaparando recursos, consumiendo ancho de banda y provocando serios problemas de rendimiento.

Pero también se pueden utilizar con fines todavía más oscuros, como el de crear grandes redes de ordenadores zombie, controlados por bots que los pueden usar para enviar spam de forma masiva, lanzar ciberataques o descargar todo tipo de malware en el equipo.

¿Imaginas cuánto daño pueden hacer los gusanos en tus equipos informáticos y tu red de trabajo…?

[Tienes que estar registrado y conectado para ver este vínculo]. Troyanos

¿Recuerdas el Caballo de Troya en el que se ocultaron los griegos para entrar en la ciudad de los troyanos y derrotarlos? Pues el malware conocido como troyano hace lo mismo, ¡pero en tu ordenador!

Un Caballo de Troya o troyano informático habitualmente entra en tu equipo o tu dispositivo aprovechando la descarga de software legítimo. (Ojo a la descarga de programas, te recomiendo que lo descargues siempre desde el dominio oficial y cuidado con la palabra gratis en este contexto, casi siempre lleva algo escondido).

De ahí su nombre, porque el Caballo de Troya era supuestamente un inofensivo regalo de los griegos a los troyanos por su valor en la batalla.

¿Su objetivo? Abrir una puerta trasera a los hackers para que puedan controlar tu equipo y su software.

A diferencia de virus y gusanos, el troyano no provoca daños ni se propaga. Por eso pasa inadvertido, algo importante para cumplir su función.

[Tienes que estar registrado y conectado para ver este vínculo]. Adware

Otro campeón de popularidad entre los usuarios. Y es que los efectos de un adware no pasan inadvertidos. ¿Quién no ha sufrido las molestias de navegar por Internet envuelto en un mar de anuncios spam y ventanas emergentes que se abren en el navegador de forma descontrolada?

El adware es un tipo de software aparentemente inofensivo si se compara con alguno de los anteriores tipos de malware, pero que puede bajar drásticamente el rendimiento de los trabajadores que necesitan navegar por Internet para realizar sus tareas.

A veces el adware incluye un “antivirus” o cualquier otra opción de registro mediante pago que elimina el problema. Se trata de un engaño perpetrado por los mismos autores del adware a erradicar.

Hace tiempo localicé un limpiador para este software que utilizamos desde hace tiempo y este si es gratuito, eso sí te recomiendo que lo hagas con un técnico especializado, alguna vez que otra borra algún servicio si tocas o activas alguna opción que no debes activar. Se llama adwcleaner.

[Tienes que estar registrado y conectado para ver este vínculo]. Rootkit

Es un software que permite a los ciber intrusos acceder a equipos sin ser detectados para robar información sensible. Los rootkits permiten acceso privilegiado a un usuario (el hacker) ,que se conecta de forma remota, alterando el sistema operativo para ocultar la maniobra.

Un auténtico riesgo para empresas y usuarios, que pueden ver sustraídas sus claves de acceso, datos bancarios, etc.

[Tienes que estar registrado y conectado para ver este vínculo]. Keylogger

Aunque también existen versiones que funcionan a través de dispositivos o complementos para hardware, hablamos básicamente de programas que pueden llegar a un equipo a través de virus, troyanos, etc., y que se dedican a memorizar las pulsaciones de teclado que realiza el usuario. La información queda registrada en un archivo y puede ser enviada a través de Internet.

Como puedes imaginar, los ciberdelincuentes pueden hacerse con todo tipo de contraseñas, datos bancarios y cualquier otro tipo de información privada.

[Tienes que estar registrado y conectado para ver este vínculo]. Ataque Man In The Middle (MITM)

Es un tipo de ataque en que el hacker intercepta tráfico que viaja de un equipo emisor a otro receptor. Por eso se llama Man in the middle, que en español significa “Hombre en el medio”.

Al convertirse en un punto intermedio por donde pasa la información desde su lugar de origen (el equipo de un empleado, por ejemplo), a un emplazamiento de destino (supongamos que es el servidor de la compañía), el ciberdelincuente puede descifrar los datos y hacerse con claves y contraseñas.

[Tienes que estar registrado y conectado para ver este vínculo]. Ataques DOS

Tener la página web de empresa caída durante algún tiempo puede suponer importantes pérdidas económicas, ¡sobre todo si se trata de una tienda online!

Ese es el objetivo de los ataques de Denial Of Service (DOS), o de “denegación de servicio”. Un ordenador lanza peticiones al servidor en el que se aloja el sitio web hasta que lo satura y empieza a denegar el acceso. La web cae con sus correspondientes pérdidas en ventas, oportunidades de negocio, etc.

Para detener el ataque basta con banear la IP del atacante. Pero si el tiempo en que permanece la web caída es el suficiente, las pérdidas ya han tenido lugar y el daño está hecho.

[Tienes que estar registrado y conectado para ver este vínculo]. Ataques DDOS

El concepto es el mismo que en la amenaza anterior: se realizan peticiones masivas hasta saturar el servidor y hacer caer la web.Sin embargo, el ataque del que hablamos ahora es un Distributed Denial Of Service (DDOS), y es más sofisticado que el anterior.

En lugar de lanzar los ataques desde un único equipo, los ataques DDOS emplean muchos ordenadores para distribuir las peticiones al servidor. A menudo, esos equipos pertenecen a usuarios que no saben para qué se están utilizando sus ordenadores, que han sido añadidos a una red zombie por los hackers infectándolos con malware.

El problema con este tipo de ataques es que al tener un origen múltiple es más difícil averiguar todas las IP de las que parte y, por lo tanto, es más difícil de detener.

¡Y estas amenazas solo son la punta del iceberg! Son las más comunes, pero hay muchas más.

Además, con la revolución del Internet of Things (IoT) o “Internet de las cosas”, se espera que los retos a la seguridad de los dispositivos se incrementen de forma masiva. El aumento de dispositivos y bienes de consumo con acceso a la Red estimulará el desarrollo de nuevas amenazas de todo tipo.

Quizá temas no volver a dormir tranquilo pensando en la cantidad de amenazas informáticas que acechan a tu empresa, pero no te preocupes. ¡No todo está perdido!

10.¿Qué puedo hacer para prevenir robos de información y otros problemas de seguridad informática?

Nos gustaría tranquilizarte recomendándote el último antivirus en el mercado… Pero por desgracia, ¡instalar un antimalware no es suficiente!

Para garantizar la seguridad informática de tu empresa y prevenir amenazas, robos de identidad, usurpación de datos, extorsión, espionaje industrial y una larga lista de problemas, lo mejor es implementar unos protocolos de seguridad.

La variedad de medidas que se pueden tomar para prevenir amenazas de seguridad va desde la actualización de todo el software hasta la configuración y gestión de servidores, pasando por la instalación de antivirus, software de seguridad y la instalación y configuración de firewalls.

Mattias Duarte- Mensajes : 5

Puntos : -1

Fecha de inscripción : 04/08/2022

A Mattias Duarte le gusta esta publicaciòn

Temas similares

Temas similares» SPARKYLINUX, UNA DISTRIBUCIÓN PARA EQUIPOS CON POCOS RECURSOS

» LINUX EN GOOGLE STADIA EL FUTURO DE LOS VIDEOJUEGOS

» SISTEMAS OPERATIVOS DE RED

» MindSphere, el sistema operativo para el Internet de las Cosas

» La distribución especializada en seguridad Parrot security OS

» LINUX EN GOOGLE STADIA EL FUTURO DE LOS VIDEOJUEGOS

» SISTEMAS OPERATIVOS DE RED

» MindSphere, el sistema operativo para el Internet de las Cosas

» La distribución especializada en seguridad Parrot security OS

Página 1 de 1.

Permisos de este foro:

No puedes responder a temas en este foro.