LA NOCHE DE HALLOWEN 4: EL ATAQUE DE LOS VIRUS

+11

cidar de alencar

kenia_machaca_yapura

Kevin_Huasco_17

Leslie_Sepulveda

Alvin Delgado

Alejandro_Montaño_Sugeno

IgnacioCardozoMorales

Mauricio Paredes

Alvaro Joaquin Jauregui R

Carla Paulina Trujillo Y

Angela Abril Alarcon Taqu

15 participantes

Página 1 de 1.

LA NOCHE DE HALLOWEN 4: EL ATAQUE DE LOS VIRUS

LA NOCHE DE HALLOWEN 4: EL ATAQUE DE LOS VIRUS

LA MADRUGADA DE HALLOWEN 4: EL ATAQUE DE LOS VIRUS

Se lo dijeron sus amigos, pero Fred no hizo caso: Qué por favor no descargara el archivo que estaba en el código de barras, y que alguien había dejado pegado en el portón de la entrada de la universidad, ya que podría ser un virus. De hecho en la hoja en que estaba grabado el código de barras, bien decía: “Archivo maldito, bajo ninguna circunstancia usted descargue esto”.

Fred sabía bien, que ese mensaje en la hoja donde se encontraba el código de barras, usaba la psicología inversa para incitar a la gente a descargar dicho archivo. También sabía que podría ser algún potencial virus, pero esto no le preocupaba, ya que él estudiaba informática y ya le había hecho frente a muchos tipos de malware, en innumerables ocasiones. Así que desoyendo las advertencias de su amigos, escaneó el código de barras con su smarthphone, descargó el archivo y procedió a instalarlo.

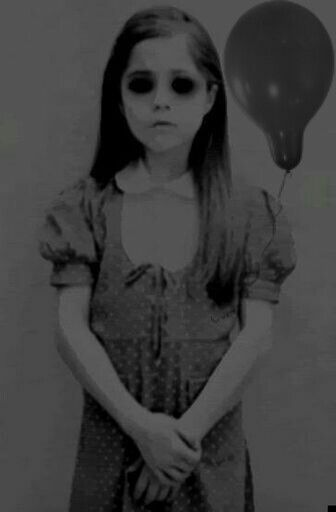

Apenas hubo instalado dicho archivo, apareció en en el fondo de pantalla de su móvil una foto en blanco y negro de una niña y un globo, junto un temporizador que empezó descontar el tiempo desde los 5 días, y un mensaje que decía: “Ahora distribuya el código de barras en 10 lugares distintos, antes de que el temporizador llegue a cero, o usted morirá”. Cuando fred trató de cerrar el archivo, no pudo hacerlo. De hecho intentó apagando su móvil, sacándole la batería y encendiéndolo de nuevo, pero la imagen en blanco y negro de la niña y su globo siguieron fijos en la pantalla. Fue ahí donde se dio cuenta que en efecto se trataba de un virus.

Los siguientes tres días trató de desinfectar su móvil, haciendo uso de la colección de antivirus que tenía en su computador, después trató de hacer un borrado completo. Pero todo fue en vano, nada funcionó. En la pantalla de su Smarthphone seguía la niña y el globo, a un lado el temporizador mostrando que faltaban 47 horas para su muerte y el mensaje que le pedía distribuir el código de barras por 10 lugares distintos antes de que el temporizador llegase a cero, para salvar su vida de una inevitable muerte. «Las estupideces que inventa la gente -pensó fred- Y lo peor es que muchos idiotas se lo creen».

Al día siguiente, después de rebuscar por un enorme laberinto de carpetas ocultas que poseía dicho virus, encontró un archivo bloqueado, el cual era responsable de que se bloquearan las demás funciones del teléfono y por ende solo apareciera el fondo de pantalla. Así que procedió a eliminarlo. Pero al encender su móvil lo único que volvió a aparecer fue la foto de la niña con el globo, aunque esta vez en la cara de la niña había una sonrisa, y el temporizador diciendo que le quedaban 23 horas de vida.

Anocheció y amaneció nuevamente, y fred hizo lo que su orgullo no quería que hiciera: Ir a buscar ayuda a un técnico especializado. Por eso ese día deambuló por toda la ciudad y visitó los mejores técnicos de computadoras y celulares que conocía, hasta un primo suyo el cual era ingeniero en sistemas, pero ninguno pudo eliminar el virus.

Esa noche, el temporizador le estaba señalando que le quedaban dos horas de vida. Fred estaba furioso, se imaginaba que tal vez esas horas de vida eran las que le quedaban a su teléfono y que tal vez cuando el temporizador llegara a cero, el archivo se bloquearía para siempre. Por eso el mismo puso manos a la obra, y compró un antivirus en la red, el cual le costó más de 150 dólares. Escaneó su teléfono con dicho antivirus y a diferencia de los demás, éste si detectó todos los archivos ocultos del malware.

Lo que vio Fred en la pantalla de su computador, lo dejó boquiabierto: El malware había hecho dentro de su teléfono miles y miles de carpetas con miles y miles de copias de sus archivos malignos, los cuales fueron indetectables a los demás antivirus. Se dio cuenta, que la tarea era larga y que al antivirus le tomaría por lo menos una hora en eliminar todo aquello.

«La hora que me queda de vida». Pensó, mirando la pantalla de su teléfono dónde el temporizador señalaba que solo le quedaban 57 minutos. Luego salió de su cuarto y se puso a esperar a que el antivirus hiciera su trabajo.

Habrían pasado poco más de 50 minutos, cuando Fred regresó a su habitación, pero no porque calculó que el antivirus ya hubiera terminado su trabajo. Sino porque un olor a cables quemado llego hasta la sala donde él estaba viendo televisión. Cuando llegó vio algo que lo hizo sorprender y enojar a la vez: El antivirus ahora le decía que tenía más de 10 millones de archivos malignos en su smarthphone. Así que lleno de rabia, intentó parar todo, pero el antivirus no se detenía. Con ira tomó su teléfono y desconectándolo bruscamente, lo estrelló contra el piso.

Su computadora estaba increíblemente sobrecalentada, de allí el olor a quemado, e iba a desconectarla cuando escuchó una voz infantil detrás de él: «El temporizador está a punto de llegar a cero».

Al voltear quedó aterrorizado con lo que vió: La niña del globo, que estaba en el fondo de la pantalla de su teléfono estaba detrás, en la entrada de su cuarto y se dirigía hacía donde él estaba.

Apenas la vió, pudo enterarse que no se trataba de una foto en blanco y negro, la piel de la niña era realmente de ese color. «Ven conmigo» Le dijo ella, y lo tomó de la mano.

Cuando Fred sintió el contacto con aquella mano helada, dio un grito de auxilio. Pero nadie podía auxiliarlo, ya era muy tarde: La computadora sobrecalentada misteriosamente hizo una enorme explosión y mató a Fred instantáneamente.

En ese entonces el temporizador había llegado a cero.

>> ¿Qué es un virus informático? <<

Un virus informático es un programa o fragmento de código diseñado para provocar daños en un equipo corrompiendo archivos del sistema, despilfarrando recursos, destruyendo datos o alterando el funcionamiento normal de otra forma.

Los virus se diferencian de otros tipos de malware en que se replican automáticamente, es decir, son capaces de copiarse de un archivo o un PC a otro sin el consentimiento del usuario.

En definitiva, son altamente contagiosos.

>> Virus, malware, troyanos... ¿cuál es la diferencia? <<

- Troyanos: igual que el viejo caballo de madera infestado de atacantes del que toma su nombre, este malware simula ser software legítimo inocuo o se introduce en él a fin de engañar al usuario para abrir la puerta a otros tipos de malware que infectan el PC.

- Spyware: con ejemplos como los registradores de pulsaciones, este tipo de malware tiene el objeto de espiar a los usuarios, guardar sus contraseñas, datos de tarjetas de crédito, otros datos personales y patrones de comportamiento en línea para después enviarlo todo al artífice que lo programó.

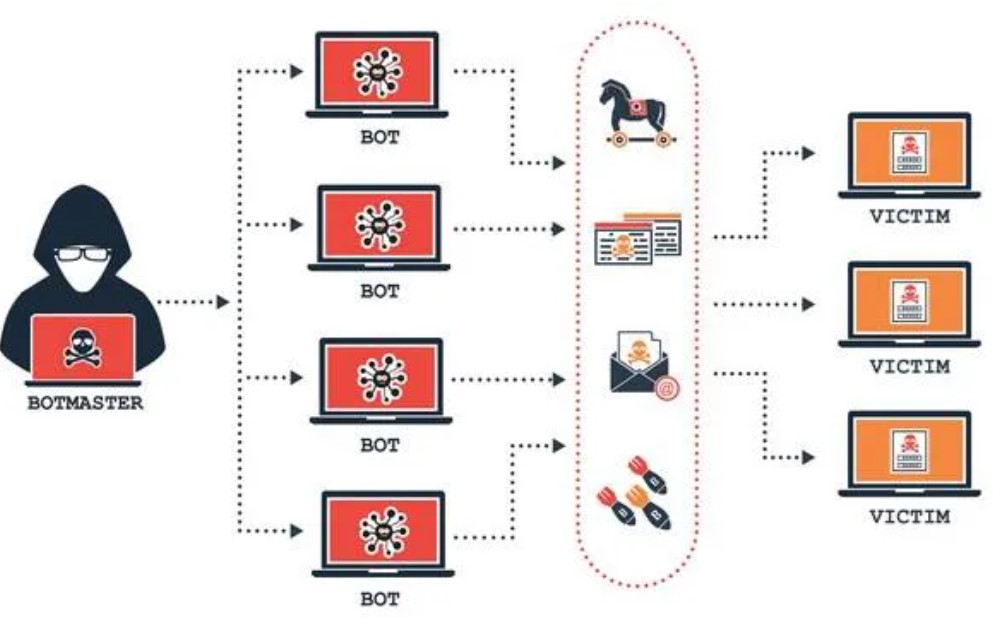

- Gusanos: este tipo de malware ataca redes enteras de dispositivos saltando de un PC a otro.

- Ransomware: esta variedad de malware secuestra archivos (y, a veces, el disco duro entero), los cifra y exige dinero a la víctima a cambio de una clave de descifrado (que puede funcionar o no, pero lo más probable es que no).

- Adware: este tipo de malware, increíblemente irritante, inunda las pantallas de las víctimas de anuncios no deseados y crea vulnerabilidades de seguridad para que otra clase de malware se pueda introducir subrepticiamente.

Resumiendo, los virus son tan solo uno de los varios tipos de malware que existen. En sentido estricto, los troyanos, el ransomware, etc., no son virus informáticos, aunque muchas personas utilizan el término «virus» para simplificar al referirse al malware en general.

>> Métodos de infección <<

- Mensajes dejados en redes sociales como Twitter o Facebook.

- Archivos adjuntos en los mensajes de correo electrónico.

- Sitios web sospechosos.

- Insertar USBs, DVDs o CDs con virus.

- Descarga de aplicaciones o programas de internet.

- Anuncios publicitarios falsos.

>>Tipos de virus informáticos <<

Virus de sector de arranque

El disco duro de su ordenador tiene un sector cuyo único propósito es orientar al sistema operativo, para que este pueda iniciar la interfaz. Un virus de sector de arranque daña o controla el sector de arranque del disco, inutilizando al equipo. Los atacantes suelen diseminar este tipo de virus mediante un dispositivo USB malintencionado. El virus se activa cuando los usuarios conectan el dispositivo USB y arrancan su equipo.Virus de script

La mayoría de los navegadores tienen defensas contra los scripts malintencionados, pero los navegadores más antiguos u obsoletos tienen vulnerabilidades que pueden permitir a un delincuente cibernético ejecutar código en el dispositivo local.Secuestrador del navegador

Hay virus que pueden cambiar la configuración de su navegador y funcionan secuestrando los enlaces favoritos de su navegador, la URL de la página de inicio y sus preferencias de búsqueda, para redirigirle a una página malintencionada. La web podría ser una web de phishing o de adware usada para robar datos o para ganar dinero por parte del atacante.Virus residentes

Estos virus residentes se incrustan en la memoria del ordenador y permanecen ocultos hasta ser activados. Este malware puede permanecer en hibernación hasta una fecha u hora específicas, o hasta que un usuario ejecuta una cierta acción.Virus de acción directa

Cuando un usuario ejecuta un archivo aparentemente inocuo pero que en realidad contiene código malintencionado, los virus despliegan su carga útil de inmediato. Estos tipos de virus pueden permanecer suspendidos hasta que se toma una acción específica o transcurra un cierto período de tiempo.Virus polimórfico

Los creadores del malware pueden usar código polimórfico para cambiar la huella del programa y así evitar su detección. Los virus polimórficos les dificultan a los antivirus el detectarlos y eliminarlos.Virus que infecta archivos

Para persistir en un sistema, el autor de la amenaza emplea virus inyectores con código malintencionado para infectar archivos clave que ejecutan el sistema operativo o programas importantes. Cuando el sistema arranca o se ejecuta el programa, el virus se activa.Virus multipartitos

Estos programas malintencionados se diseminan por las redes de otros sistemas, bien copiándose a sí mismos o inyectando código en recursos informáticos esenciales.Virus de macros

Los archivos de Microsoft Office pueden ejecutar macros, y estas macros se pueden usar para descargar malware adicional o ejecutar código malintencionado. Los virus macro despliegan su carga útil cuando se abre el archivo y se ejecutan los macros.>> ¿Cómo se detecta un virus informático? <<

Los creadores de malware generan código que resulta muy difícil de detectar hasta que se ejecuta la carga útil. Sin embargo, al igual que con cualquier programa de software, pueden ocurrir errores mientras se ejecuta el virus. Algunas señales de que podría tener un virus informático en el PC son:

- Ventanas emergentes, incluyendo anuncios (adware) o enlaces a páginas web malintencionadas.

- La página de inicio de su navegador web es diferente, pero usted no la ha cambiado.

- Envío automático de correos electrónicos a su lista de contactos o recepción de mensajes de personas en su lista de contactos que le alertan de que su cuenta está enviando mensajes extraños.

- El ordenador se cuelga con frecuencia, se le agota la memoria con unos pocos programas activos o aparece la pantalla azul de la muerte de Windows.

- Un bajo rendimiento del ordenador, incluso cuando se ejecutan relativamente pocos programas o se acaba de arrancar el sistema.

- Se inician programas desconocidos cuando el ordenador arranca o cuando se abren programas específicos.

- Las contraseñas cambian sin su conocimiento o sin haber interactuado con la cuenta.

>> Prevención de virus informáticos <<

Los virus informáticos pueden dañar su PC, enviar datos delicados a hackers y causar interrupciones de servicio hasta que el sistema se repara. Usted puede evitar convertirse en la próxima víctima siguiendo los siguientes consejos de prevención de virus informáticos:

- Instale software antivirus: los antivirus se deben ejecutar en cualquier dispositivo que esté conectado a la red. Son su primera línea de defensa contra los virus. El software antivirus evita que los ejecutables de malware se ejecuten en su dispositivo local.

- No abrir archivos adjuntos ejecutables en correos electrónicos: muchos ataques de malware, incluyendo el ransomware comienzan por un archivo malintencionado adjunto a un correo electrónico. Los archivos adjuntos ejecutables jamás deben abrirse, y los usuarios deben evitar a toda costa ejecutar macros en archivos, tales como los de Microsoft Word o Excel.

- Mantenga actualizado su sistema operativo: los desarrolladores de todos los principales sistemas operativos publican parches para remediar errores comunes y vulnerabilidades de seguridad. Mantenga siempre actualizado su sistema operativo y no use sistemas obsoletos (por ejemplo, Windows 7 o Windows XP).

- Evite visitar páginas web cuestionables: los navegadores antiguos tienen vulnerabilidades que pueden ser aprovechadas por los delincuentes cibernéticos con tan solo visitar una página específica. Usted siempre debe mantener actualizado su navegador con los parches más recientes, pero si además no visita estas páginas evita posibles descargas o el redireccionamiento a páginas malintencionadas que contienen malware.

- No use software pirata: siendo gratuito, el software pirateado puede ser muy tentador, pero suelen contener malware. Descargue software solamente desde la página web oficial de los proveedores y evite usar software pirateado y compartido.

Esta es todo lo que sabemos de este terror que ataca a nuestros ordenadores, como pobladores de la web te invitamos este viernes a tomar cartas sobre el asunto:

FOTOS DEL EVENTO

Última edición por Angela Abril Alarcon Taqu el Sáb Nov 05, 2022 8:19 pm, editado 2 veces

Angela Abril Alarcon Taqu- Mensajes : 18

Puntos : 16

Fecha de inscripción : 20/07/2022

Edad : 23

Re: LA NOCHE DE HALLOWEN 4: EL ATAQUE DE LOS VIRUS

Re: LA NOCHE DE HALLOWEN 4: EL ATAQUE DE LOS VIRUS

VIRUS INFORMÁTICO

Un virus informático es un tipo de software malicioso que se adhiere a otros programas, se autorreplica y se propaga a otros ordenadores.

Un virus informático puede empezar a infectar su ordenador inmediatamente, o puede esperar a que usted lo provoque involuntariamente.

Los virus informáticos tienen cuatro fases (inspiradas en la clasificación que hacen los biólogos del ciclo vital de un virus humano).

Los virus informáticos tienen cuatro fases (inspiradas en la clasificación que hacen los biólogos del ciclo vital de un virus humano).

Fase durmiente: Es cuando el virus permanece oculto en su sistema, a la espera.

Fase de propagación: Esta es la etapa viral, en la que el virus comienza a autorreplicarse, almacenando copias de sí mismo en archivos, programas u otras partes de su disco. Los clones pueden estar ligeramente alterados en un intento de evitar la detección, y estas copias también se autorreplicarán, creando más clones que seguirán copiando y propagándose.

Fase de activación: Suele hacer falta una acción específica para desencadenar o activar el virus. Puede ser una acción del usuario, como hacer clic en un icono o abrir una aplicación. Otros virus están programados para activarse después de un determinado tiempo, como una bomba lógica diseñada para activarse después de que su ordenador se haya reiniciado un determinado número de veces (esto se hace para ocultar el origen del virus).

Fase de ejecución: En esta fase el programa del virus se ejecuta y libera su carga útil, el código malicioso que daña el dispositivo.

Fase de propagación: Esta es la etapa viral, en la que el virus comienza a autorreplicarse, almacenando copias de sí mismo en archivos, programas u otras partes de su disco. Los clones pueden estar ligeramente alterados en un intento de evitar la detección, y estas copias también se autorreplicarán, creando más clones que seguirán copiando y propagándose.

Fase de activación: Suele hacer falta una acción específica para desencadenar o activar el virus. Puede ser una acción del usuario, como hacer clic en un icono o abrir una aplicación. Otros virus están programados para activarse después de un determinado tiempo, como una bomba lógica diseñada para activarse después de que su ordenador se haya reiniciado un determinado número de veces (esto se hace para ocultar el origen del virus).

Fase de ejecución: En esta fase el programa del virus se ejecuta y libera su carga útil, el código malicioso que daña el dispositivo.

Carla Paulina Trujillo Y- Mensajes : 12

Puntos : 10

Fecha de inscripción : 20/07/2022

Re: LA NOCHE DE HALLOWEN 4: EL ATAQUE DE LOS VIRUS

Re: LA NOCHE DE HALLOWEN 4: EL ATAQUE DE LOS VIRUS

Los 9 virus informáticos más peligrosos

1. Melissa

En primer lugar, Melissa apareció en 1999, un virus que engañaba al usuario mediante un correo electrónico que, al abrirlo, se reenviaba a los 50 primeros contactos.

2. ILoveYou

En los 2000, el troyano ILoveYou fue uno de los más importantes en la historia. Infectó a más de 50 millones de usuarios en una sola semana y también se transmitía por correo electrónico.

3. WannaCry

Uno de los más recientes de la lista, el ransomware WannaCry se originó en el año 2017 y afectó a las grandes empresas. A los ordenadores infectados se les encriptaban los datos y luego se les pedía un rescate por la suma de 300 dólares.

4. Morris

Por otro lado, gusano Morris es uno de los virus más antiguos de la lista. Apareció en 1088 y causó pérdidas por más de 90 millones de dólares.

5. SQL Slammer

Creado en 2003, SQL Slammer logró ralentizar el tráfico de Internet. Los ordenadores infectados con este virus enviaban IPs a otros ordenadores que presentaban algún tipo de vulnerabilidad en su sistema de protección.

6. Mydoom

Aparecido en 2004, este malware se creó en Rusia. Se cree que fue uno de los virus más rápidos y también más efectivos de la historia. En los ordenadores infectados se abría el bloc de notas con un texto que luego se enviaba a los contactos del usuario, Virus informático que afecta a ordenadores con el sistema operativo de Windows. Fue emitido por primera vez en 2004 y se propaga por correo electrónico mediante un archivo adjunto. Según diversas fuentes, todavía está activo, aunque de forma minoritaria.

7. Blaster

En 2003 apareció Blaster, un virus que afectó, por ejemplo, a los sistemas Windows XP y 2000, generando que se reinicien constantemente y haciendo aparecer un mensaje. 8. Chernobyl Para finalizar, Chernobyl se creó en 1998 y afectó especialmente a los sistemas Windows 95 y 98, formateando su disco duro y borrando la información de los usuarios.

8. Anna Kournikova.

Emitido por primera vez en 2001 a través del envío por email de una supuesta imagen de la tenista que le da nombre. Una vez abierto el archivo, el virus se enviaba a todos los contactos que encontraban en la libreta de direcciones de Outlook.

9. Zeus.

Detectado por primera vez en 2007, iba dirigido a dispositivos con Microsoft Windows. Este virus se hizo famoso por su uso para robar credenciales, contraseñas, datos bancarios e información de carácter sensible.

1. Melissa

En primer lugar, Melissa apareció en 1999, un virus que engañaba al usuario mediante un correo electrónico que, al abrirlo, se reenviaba a los 50 primeros contactos.

2. ILoveYou

En los 2000, el troyano ILoveYou fue uno de los más importantes en la historia. Infectó a más de 50 millones de usuarios en una sola semana y también se transmitía por correo electrónico.

3. WannaCry

Uno de los más recientes de la lista, el ransomware WannaCry se originó en el año 2017 y afectó a las grandes empresas. A los ordenadores infectados se les encriptaban los datos y luego se les pedía un rescate por la suma de 300 dólares.

4. Morris

Por otro lado, gusano Morris es uno de los virus más antiguos de la lista. Apareció en 1088 y causó pérdidas por más de 90 millones de dólares.

5. SQL Slammer

Creado en 2003, SQL Slammer logró ralentizar el tráfico de Internet. Los ordenadores infectados con este virus enviaban IPs a otros ordenadores que presentaban algún tipo de vulnerabilidad en su sistema de protección.

6. Mydoom

Aparecido en 2004, este malware se creó en Rusia. Se cree que fue uno de los virus más rápidos y también más efectivos de la historia. En los ordenadores infectados se abría el bloc de notas con un texto que luego se enviaba a los contactos del usuario, Virus informático que afecta a ordenadores con el sistema operativo de Windows. Fue emitido por primera vez en 2004 y se propaga por correo electrónico mediante un archivo adjunto. Según diversas fuentes, todavía está activo, aunque de forma minoritaria.

7. Blaster

En 2003 apareció Blaster, un virus que afectó, por ejemplo, a los sistemas Windows XP y 2000, generando que se reinicien constantemente y haciendo aparecer un mensaje. 8. Chernobyl Para finalizar, Chernobyl se creó en 1998 y afectó especialmente a los sistemas Windows 95 y 98, formateando su disco duro y borrando la información de los usuarios.

8. Anna Kournikova.

Emitido por primera vez en 2001 a través del envío por email de una supuesta imagen de la tenista que le da nombre. Una vez abierto el archivo, el virus se enviaba a todos los contactos que encontraban en la libreta de direcciones de Outlook.

9. Zeus.

Detectado por primera vez en 2007, iba dirigido a dispositivos con Microsoft Windows. Este virus se hizo famoso por su uso para robar credenciales, contraseñas, datos bancarios e información de carácter sensible.

Alvaro Joaquin Jauregui R- Mensajes : 6

Puntos : 2

Fecha de inscripción : 20/07/2022

Re: LA NOCHE DE HALLOWEN 4: EL ATAQUE DE LOS VIRUS

Re: LA NOCHE DE HALLOWEN 4: EL ATAQUE DE LOS VIRUS

Los 10 Virus y Malware más PELIGROSOS del año 2022

El virus y el malware evolucionan constantemente, volviéndose más avanzados y peligrosos por segundo, haciendo extremadamente difícil mantener tus datos protegidos. A menos que estés protegido correctamente (que la mayoría de las personas no lo está), estás en riesgo de ser víctima de las últimas amenazas de virus y ataques malware.

Los cibercriminales son implacables y no se detendrán por nada para hackear tu ordenador o teléfono y robar tu más valiosa información, incluyendo detalles bancarios, fotos personales e información sensible de identificaciones personales. Es por eso que debes tener un antivirus eficaz instalado en tu PC, Mac, Android o iPhone.

1. Clop Ransomware

El Ransomware es un malware que cifra tus archivos hasta que pagues un rescate a los hackers. “Clop” es una de las amenazas ransomware más recientes y más peligrosas. Es una variante del conocido CryptoMix ransomware, que frecuentemente ataca a los usuarios de Windows.

Antes de iniciar el proceso de cifrado, el Clop ransomware bloquea más de 600 procesos de Windows e inhabilita múltiples aplicaciones de Windows 10, incluyendo Windows Defender y Microsoft Security Essentials, dejándote con cero oportunidades de proteger tus datos.

El Clop ransomware ha evolucionado desde sus inicios, ahora ataca redes completas; no solo dispositivos particulares. Incluso la Universidad de Maastricht en Países Bajos fue víctima del Clop ransomware, con casi todos los dispositivos Windows en la red de la universidad siendo cifrados y obligados a pagar un rescate.

2. Actualizaciones Falsas de Windows (Ransomware oculto)

Los hackers han estado enviando cada vez más emails donde les informan a los lectores que deben instalar actualizaciones urgentes del sistema operativo Windows. Los emails engañan a los lectores al instalar las “últimas” actualizaciones de Windows, que en realidad son archivos ransomware “.exe” disfrazados.

El ransomware contenido en estos emails es conocido como “Cyborg”. Este cifra todos tus archivos y programas, solicitando una tarifa de rescate para descifrar los archivos.

Desafortunadamente, muchos proveedores de servicios de email y programas antivirus, no son capaces de detectar ni de bloquear estos emails. Es por eso que debes utilizar un antivirus que brinde una adecuada seguridad de internet, protegiéndote de emails peligrosos.

3. Zeus Gameover

Zeus Gameover es parte de la familia “Zeus” de malware y virus. Este elemento de malware es un Troyano (malware disfrazado como algo legítimo) que accede a tu información bancaria y roba todos tus fondos.

Lo peor de esta particular variante de la familia Zeus malware, es que este no necesita de un servidor centralizado de “Comando y Control” para completar las transacciones — que es un error encontrado en muchos ciberataques que las autoridades pueden atacar. En vez de eso, Zeus Gameover puede burlar los servidores centralizados y crear servidores independientes para enviar información sensible. Básicamente, no puedes rastrear tu información robada.

4. RaaS

“RaaS” (también conocido como “Ransomware como Servicio”) es una industria emergente en la comunidad subterránea de hackers. Las personas sin el conocimiento para lidiar con un sofisticado ataque de ransomware pueden contratar a un hacker profesional o un equipo de hackers para llevar acabo el ataque por ellos.

El crecimiento de la industria subterránea RaaS es preocupante, ya que muestra lo sencillo que es infectar a las personas con ransomware, independientemente de que las personas inmorales no tengan experiencia previa en el diseño o codificación de malware.

5. Nuevos Ataques Malware

Los cibercriminales a menudo utilizan historias de noticias actuales y eventos globales para asediar a las personas con malware.

Un ejemplo son los hackers aprovechando la pandemia del COVID-19 (Coronavirus) para atacar a las personas con malware. Los hackers envían emails disfrazados como información legítima sobre el brote. A los lectores se les solicita hacer clic en un enlace para leer más información al respecto, pero el enlace contiene malware que copia los archivos en tu dispositivo y roba tu información personal.

La investigación se enfoca actualmente en la propagación de este malware en Japón. No obstante, esto se convertirá en un problema de escala mundial durante cualquier tipo de brote de interés informativo.

6. Fleeceware

El Fleeceware sigue cargando a las aplicaciones de los usuarios enormes cantidades de dinero sin importar que los usuarios eliminen estas aplicaciones. Un estudio reciente encontró que más de 600 millones de usuarios Android han descargado “Fleeceware” en sus dispositivos en los últimos años.

A pesar de que Fleeceware no representa una amenaza de seguridad considerable para el dispositivo y los datos del usuario, esto sigue siendo muy común y es una práctica deshonesta de los desarrolladores de las aplicaciones que desean aprovecharse de usuarios desprevenidos.

7. Ataques a Dispositivos IoT

Como la popularidad de los dispositivos IoT (Internet de las Cosas) aumenta en el 2022 — cosas como altavoces inteligentes y timbres con cámaras de vídeo — los hackers buscan filtrarse en estos dispositivos para robar información valiosa.

Hay muchas razones por la que los hackers eligen atacar dispositivos IoT. En primera, la mayoría de dispositivos IoT no cuentan con suficiente almacenamiento para instalar las medidas de seguridad adecuadas. Estos dispositivos a menudo contienen información de fácil acceso, como contraseñas y nombres de usuario, que después pueden ser utilizados por los hackers para iniciar sesión en las cuentas de usuario y robar información importante, como información bancaria.

8. Ingeniería Social

Los humanos son posiblemente el vínculo más débil en cualquier protocolo de seguridad. Esta es la razón por la cual los cibercriminales están recurriendo a la psicología humana y al engaño para tratar de obtener acceso a la información personal.

El hacker empezará por contactar a la empresa o proveedor de servicio y pretenderá pasarse por una persona en específico. Ellos le harán preguntas sobre la cuenta de la víctima y engañarán al equipo de servicio al cliente para que entregue información confidencial. A continuación, ellos expondrán la información para tener acceso a la cuenta y datos de la persona, incluyendo información de pago.

9. Cryptojacking

El Cryptojacking o Minería de Criptomonedas Maliciosa, está diseñado para utilizar los recursos del ordenador de una persona y ayudar a “minar” criptomonedas, como Bitcoin. La minería requiere de una enorme cantidad de poder del ordenador para generar nuevas criptomonedas, por lo tanto, los hackers tratan de instalar malware cryptojacking en los ordenadores y dispositivos móviles para ayudarse en el proceso de la minería, ralentizando el dispositivo del usuario considerablemente.

Aunque los ataques de cryptojacking disminuyeron significativamente en los últimos años, principalmente a la fuerte caída en el valor de las criptomonedas, esta tendencia sigue siendo una amenaza. A medida que los precios de la criptomonedas continúan aumentando en el 2022, los ataques malware de cryptojacking seguirán siendo lucrativos para los criminales cibernéticos.

10. Ataques de Inteligencia Artificial (IA)

A medida de que surgen más herramientas para los desarrolladores que desean programar scripts y software de IA, los hackers podrán utilizar esta misma tecnología para ocasionar devastadores ataques cibernéticos.

Aunque las empresas de ciberseguridad están empleando inteligencia artificial y algoritmos de aprendizaje automático para ayudar a combatir el malware, estas tecnologías también pueden ser explotadas para hackear dispositivos y redes a escala masiva.

Los ciberataques a menudo pueden costarle mucho a los cibercriminales en términos de tiempo y recursos. Por lo tanto, con la expansión de la IA y las tecnologías de aprendizaje automático, solo podemos esperar que los hackers desarrollen malware altamente avanzados y devastadores basados en IA en el 2022 y a futuro.

El virus y el malware evolucionan constantemente, volviéndose más avanzados y peligrosos por segundo, haciendo extremadamente difícil mantener tus datos protegidos. A menos que estés protegido correctamente (que la mayoría de las personas no lo está), estás en riesgo de ser víctima de las últimas amenazas de virus y ataques malware.

Los cibercriminales son implacables y no se detendrán por nada para hackear tu ordenador o teléfono y robar tu más valiosa información, incluyendo detalles bancarios, fotos personales e información sensible de identificaciones personales. Es por eso que debes tener un antivirus eficaz instalado en tu PC, Mac, Android o iPhone.

1. Clop Ransomware

El Ransomware es un malware que cifra tus archivos hasta que pagues un rescate a los hackers. “Clop” es una de las amenazas ransomware más recientes y más peligrosas. Es una variante del conocido CryptoMix ransomware, que frecuentemente ataca a los usuarios de Windows.

Antes de iniciar el proceso de cifrado, el Clop ransomware bloquea más de 600 procesos de Windows e inhabilita múltiples aplicaciones de Windows 10, incluyendo Windows Defender y Microsoft Security Essentials, dejándote con cero oportunidades de proteger tus datos.

El Clop ransomware ha evolucionado desde sus inicios, ahora ataca redes completas; no solo dispositivos particulares. Incluso la Universidad de Maastricht en Países Bajos fue víctima del Clop ransomware, con casi todos los dispositivos Windows en la red de la universidad siendo cifrados y obligados a pagar un rescate.

2. Actualizaciones Falsas de Windows (Ransomware oculto)

Los hackers han estado enviando cada vez más emails donde les informan a los lectores que deben instalar actualizaciones urgentes del sistema operativo Windows. Los emails engañan a los lectores al instalar las “últimas” actualizaciones de Windows, que en realidad son archivos ransomware “.exe” disfrazados.

El ransomware contenido en estos emails es conocido como “Cyborg”. Este cifra todos tus archivos y programas, solicitando una tarifa de rescate para descifrar los archivos.

Desafortunadamente, muchos proveedores de servicios de email y programas antivirus, no son capaces de detectar ni de bloquear estos emails. Es por eso que debes utilizar un antivirus que brinde una adecuada seguridad de internet, protegiéndote de emails peligrosos.

3. Zeus Gameover

Zeus Gameover es parte de la familia “Zeus” de malware y virus. Este elemento de malware es un Troyano (malware disfrazado como algo legítimo) que accede a tu información bancaria y roba todos tus fondos.

Lo peor de esta particular variante de la familia Zeus malware, es que este no necesita de un servidor centralizado de “Comando y Control” para completar las transacciones — que es un error encontrado en muchos ciberataques que las autoridades pueden atacar. En vez de eso, Zeus Gameover puede burlar los servidores centralizados y crear servidores independientes para enviar información sensible. Básicamente, no puedes rastrear tu información robada.

4. RaaS

“RaaS” (también conocido como “Ransomware como Servicio”) es una industria emergente en la comunidad subterránea de hackers. Las personas sin el conocimiento para lidiar con un sofisticado ataque de ransomware pueden contratar a un hacker profesional o un equipo de hackers para llevar acabo el ataque por ellos.

El crecimiento de la industria subterránea RaaS es preocupante, ya que muestra lo sencillo que es infectar a las personas con ransomware, independientemente de que las personas inmorales no tengan experiencia previa en el diseño o codificación de malware.

5. Nuevos Ataques Malware

Los cibercriminales a menudo utilizan historias de noticias actuales y eventos globales para asediar a las personas con malware.

Un ejemplo son los hackers aprovechando la pandemia del COVID-19 (Coronavirus) para atacar a las personas con malware. Los hackers envían emails disfrazados como información legítima sobre el brote. A los lectores se les solicita hacer clic en un enlace para leer más información al respecto, pero el enlace contiene malware que copia los archivos en tu dispositivo y roba tu información personal.

La investigación se enfoca actualmente en la propagación de este malware en Japón. No obstante, esto se convertirá en un problema de escala mundial durante cualquier tipo de brote de interés informativo.

6. Fleeceware

El Fleeceware sigue cargando a las aplicaciones de los usuarios enormes cantidades de dinero sin importar que los usuarios eliminen estas aplicaciones. Un estudio reciente encontró que más de 600 millones de usuarios Android han descargado “Fleeceware” en sus dispositivos en los últimos años.

A pesar de que Fleeceware no representa una amenaza de seguridad considerable para el dispositivo y los datos del usuario, esto sigue siendo muy común y es una práctica deshonesta de los desarrolladores de las aplicaciones que desean aprovecharse de usuarios desprevenidos.

7. Ataques a Dispositivos IoT

Como la popularidad de los dispositivos IoT (Internet de las Cosas) aumenta en el 2022 — cosas como altavoces inteligentes y timbres con cámaras de vídeo — los hackers buscan filtrarse en estos dispositivos para robar información valiosa.

Hay muchas razones por la que los hackers eligen atacar dispositivos IoT. En primera, la mayoría de dispositivos IoT no cuentan con suficiente almacenamiento para instalar las medidas de seguridad adecuadas. Estos dispositivos a menudo contienen información de fácil acceso, como contraseñas y nombres de usuario, que después pueden ser utilizados por los hackers para iniciar sesión en las cuentas de usuario y robar información importante, como información bancaria.

8. Ingeniería Social

Los humanos son posiblemente el vínculo más débil en cualquier protocolo de seguridad. Esta es la razón por la cual los cibercriminales están recurriendo a la psicología humana y al engaño para tratar de obtener acceso a la información personal.

El hacker empezará por contactar a la empresa o proveedor de servicio y pretenderá pasarse por una persona en específico. Ellos le harán preguntas sobre la cuenta de la víctima y engañarán al equipo de servicio al cliente para que entregue información confidencial. A continuación, ellos expondrán la información para tener acceso a la cuenta y datos de la persona, incluyendo información de pago.

9. Cryptojacking

El Cryptojacking o Minería de Criptomonedas Maliciosa, está diseñado para utilizar los recursos del ordenador de una persona y ayudar a “minar” criptomonedas, como Bitcoin. La minería requiere de una enorme cantidad de poder del ordenador para generar nuevas criptomonedas, por lo tanto, los hackers tratan de instalar malware cryptojacking en los ordenadores y dispositivos móviles para ayudarse en el proceso de la minería, ralentizando el dispositivo del usuario considerablemente.

Aunque los ataques de cryptojacking disminuyeron significativamente en los últimos años, principalmente a la fuerte caída en el valor de las criptomonedas, esta tendencia sigue siendo una amenaza. A medida que los precios de la criptomonedas continúan aumentando en el 2022, los ataques malware de cryptojacking seguirán siendo lucrativos para los criminales cibernéticos.

10. Ataques de Inteligencia Artificial (IA)

A medida de que surgen más herramientas para los desarrolladores que desean programar scripts y software de IA, los hackers podrán utilizar esta misma tecnología para ocasionar devastadores ataques cibernéticos.

Aunque las empresas de ciberseguridad están empleando inteligencia artificial y algoritmos de aprendizaje automático para ayudar a combatir el malware, estas tecnologías también pueden ser explotadas para hackear dispositivos y redes a escala masiva.

Los ciberataques a menudo pueden costarle mucho a los cibercriminales en términos de tiempo y recursos. Por lo tanto, con la expansión de la IA y las tecnologías de aprendizaje automático, solo podemos esperar que los hackers desarrollen malware altamente avanzados y devastadores basados en IA en el 2022 y a futuro.

Mauricio Paredes- Mensajes : 9

Puntos : 7

Fecha de inscripción : 20/07/2022

SIETE ANTIGUOS VECTORES DE ATAQUE QUE LOS CIBERDELINCUENTES SIGUEN UTILIZANDO EN LA ACTUALIDAD

SIETE ANTIGUOS VECTORES DE ATAQUE QUE LOS CIBERDELINCUENTES SIGUEN UTILIZANDO EN LA ACTUALIDAD

SIETE ANTIGUOS VECTORES DE ATAQUE QUE LOS CIBERDELINCUENTES SIGUEN UTILIZANDO EN LA ACTUALIDAD

Incluso en la actual era de la evolución digital, los hackers maliciosos siguen utilizando vectores de ataque que se remontan a décadas atrás. Las investigaciones muestran notables periodos de resurgimiento relacionados con ciertos métodos considerados anticuados. Lo que esto indica es que, si bien los detalles de los ataques pueden cambiar con el tiempo, los puntos de infección, distribución y proliferación pueden permanecer e incluso conducir a la más importante de las brechas.

"Los ciberdelincuentes tienden a volver a los métodos de ataque 'favoritos de siempre', sobre todo cuando los vectores más novedosos son clausurados o se vuelven más difíciles de ejecutar, debido a los esfuerzos de las fuerzas del orden y los equipos de seguridad", afirma el vicepresidente de Egress Threat Intelligence, Jack Chapman.

1. Dispositivos de almacenamiento físico para infectar sistemas, propagar malware

Los primeros virus informáticos se propagaron a través de disquetes, y el uso de dispositivos de almacenamiento físico para infectar sistemas y propagar malware persiste hasta nuestros días. Esto se puso de manifiesto en enero de 2022, cuando el FBI emitió una advertencia pública sobre BadUSB, una campaña de ataque por USB en la que se enviaron numerosas unidades USB, repletas de software malicioso, a empleados de organizaciones de los sectores del transporte, la defensa y los seguros.

Los USB estaban configurados con teclados disfrazados de tarjetas de regalo o facturas y, una vez insertados, inyectaban comandos para descargar malware como capturadores de credenciales, puertas traseras y ransomware. La campaña fue un intento de explotar la tendencia masiva de trabajar desde casa y demostró que los estafadores modernos no tienen reparos en utilizar métodos que tienen decenas de años.

2. Virus de macro para explotar Microsoft Word y Outlook

Los atacantes siguen atacando a las organizaciones con virus escritos en lenguaje de macros y ocultos en documentos, un vector de ataque desde el virus Melissa de 1999. Este virus se aprovechaba de los sistemas basados en Microsoft Word y Outlook, infectando los ordenadores a través del correo electrónico y de un archivo adjunto malicioso, antes de enviarse por correo masivo a las 50 primeras personas de la lista de contactos de la víctima y de desactivar múltiples funciones de protección.

3. Aprovechamiento de vulnerabilidades antiguas no parcheadas para obtener puntos de ataque

Apuntar a vulnerabilidades previamente identificadas es una táctica muy común y probada por los atacantes, y las vulnerabilidades conocidas pueden ser explotadas años después si no son parcheadas, dice la analista de Forrester Allie Mellen a CSO. "Un ejemplo clásico de esto es el exploit EternalBlue. A pesar de que se publicaron parches para la vulnerabilidad en marzo de 2017, el exploit fue utilizado en mayo de 2017 por el ransomware WannaCry, y luego de nuevo en junio de 2017 en el ciberataque NotPetya. Por eso es tan importante parchear los sistemas con rapidez y eficacia."

4. Inyección SQL para manipular aplicaciones/páginas web, acceder a bases de datos

Puede que los ataques SQL tengan más de 20 años de antigüedad, pero los hackers siguen recurriendo a ellos para explotar aplicaciones/páginas web y acceder a las bases de datos que se encuentran detrás de ellas, afirma Chapman. "No es un enfoque nuevo o innovador, pero los ciberdelincuentes saben que no necesitan reinventar la rueda para obtener resultados". Las inyecciones SQL siguen funcionando porque los desarrolladores suelen cortar el código sin una adecuada conciencia de seguridad, añade.

5. Fraude de tarifas avanzadas para estafar a los usuarios

Esta técnica se ganó su reputación gracias a las estafas 419, comúnmente conocidas como el truco del "pariente rico perdido que murió y te dejó dinero". Las investigaciones indican que se remonta al siglo XIX y que los estafadores la utilizan con frecuencia en la actualidad. El método aprovecha la escasez de tiempo: por ejemplo, "te lo perderás si no actúas rápido y obtendrás un gran rendimiento por un pequeño desembolso".

6. Ataques al Protocolo de Escritorio Remoto para exponer los sistemas

Las vulnerabilidades de RDP han sido un problema durante años, sin embargo, aproximadamente un tercio de los ciberataques todavía comienzan con un ordenador Windows con RDP expuesto a Internet, dice Ray Canzanese, director de Netskope Threat Labs. "Los atacantes han automatizado completamente sus procesos para descubrir y atacar servicios expuestos como RDP".

7. Phishing de red dirigida a grupos de víctimas

Los ataques de phishing por correo electrónico Cast-netting reciben su nombre de una técnica de pesca tradicional en la que el pescador lanza una red comparativamente pequeña en un estanque o en otra zona pequeña. No les importa el pez que pesquen, pero será de ese pequeño espacio. "A diferencia del Spear-phishing, que está muy centrado en atacar a un individuo específico, o del drift-net phishing, que puede enviar de miles a millones de correos electrónicos con la esperanza de atrapar a cualquiera con el cebo, el cast-netting se dirige a cualquier persona de una organización específica", explica el ingeniero técnico senior de Vulcan Cyber, Mike Parkin. "Al atacante no le importa quién en la organización muerde el anzuelo, siempre que consiga a alguien en el espacio objetivo".

PARA VER EL ARTÍCULO COMPLETO Y MÁS INFORMACIÓN ACCEDE AL SIGUIENTE ENLACE

INGRESE AQUI PARA MAS INFORMACION

IgnacioCardozoMorales- Mensajes : 11

Puntos : 9

Fecha de inscripción : 20/07/2022

5 cosas que no sabias de los virus troyanos

5 cosas que no sabias de los virus troyanos

5 cosas que no sabias de los virus troyanos

1. En realidad, los virus troyanos no son virus informáticos

Aunque a nivel popular se tiende a llamar «virus» a todo tipo de software malicioso, existen varias categorías diferenciadas dentro de estos programas. Todas ellas tienen en común causar un daño al usuario de manera intencionada y sin su permiso.

Los programas troyanos se caracterizan por «disfrazarse», haciéndose pasar por un programa interesante o útil para que el usuario lo instale por voluntad propia. Una vez instalado, un troyano puede tener todo tipo de efectos maliciosos: destrucción de datos y programas, robo de identidad, uso de los recursos del ordenador para actividades ilegales y un largo etcétera. A diferencia de otros tipos comunes de malware, como los virus y los gusanos, los troyanos generalmente no se autopropagan, es decir, que no tienen la capacidad de crear una «infección contagiosa».

2. Su nombre viene de la mitología griega

El nombre «troyano» procede de la mítica historia del caballo de Troya. Cuenta la leyenda que durante la guerra entre griegos y troyanos, los primeros fingieron abandonar la lucha y dejaron un caballo de madera a las puertas de la ciudad. Los troyanos creyeron que el caballo era símbolo de su victoria, lo introdujeron en su ciudad y se dedicaron a celebrar… hasta que, caída la noche, del interior del caballo salió un batallón de soldados griegos que mató a los centinelas y abrió las puertas de la ciudad. De esta manera, los griegos consiguieron ganar la guerra. Los programas troyanos tienen este nombre porque, al igual que el caballo de madera, son un programa aparentemente inocente en el que se esconde una amenaza.

3. Los Mac pueden tener troyanos

Existe la creencia popular de que los Mac no tienen malware, pero esto no es del todo cierto. Aunque son mucho menos vulnerables a los virus que los PC, los ordenadores de Apple sí que pueden sufrir la amenaza de los troyanos. De hecho, se calcula que el troyano Flashback, detectado en 2012, ha infectado a más de 600.000 ordenadores Mac en todo el mundo.

4. El primer troyano famoso se llamaba ARF-ARF

Uno de los primeros troyanos de la historia se llamaba ARF-ARF y afectaba a los ordenadores de IBM. Este programa se descargaba de los servidores de boletines de noticias y fingía ser capaz de ordenar el directorio de diskettes, una función muy útil ya que por entonces este no estaba en orden alfabético. Sin embargo, lo que realmente hacía era borrar todos los archivos y mostrar en pantalla el mensaje «ARF-ARF» («abort, retry fail»).

5. Los troyanos han sido usados como arma de sabotaje de la CIA

Desde sus orígenes, los programas troyanos han sido usados como arma de sabotaje por los servicios de inteligencia internacionales. Uno de los casos más conocidos fue el sabotaje al gasoducto siberiano en 1982, donde la CIA instaló un troyano en el software encargado de manejar el gasoducto antes de que la Unión Soviética le comprase el programa a un proveedor canadiense.

Alejandro_Montaño_Sugeno- Mensajes : 9

Puntos : 11

Fecha de inscripción : 27/07/2022

Evitar los virus informaticos

Evitar los virus informaticos

Virus informatico

El origen del virus informático se remonta a 1972. Entonces, atacó al sistema operativo Tenex, presente en los ordenadores americanos que se utilizaban para la investigación y la enseñanza. Su nombre era “Creeper” y fue creado, sin mala intención, por un ingeniero llamado Bob Thomas. El virus circulaba por Internet lanzando siempre el mismo mensaje: “Soy la enredadera, atrápame si puedes”.

Para combatirlo, se creó “Reaper”, considerado el primer antivirus de la historia. En los años 80 surgieron los primeros virus maliciosos. Desde ese momento, han surgido cientos de virus, algunos muy agresivos. Aunque es complicado decidir cuál ha sido el peor de la historia, muchos expertos destacan el “Chernobyl”. Se creó en 1998 y atacó a 60 millones de ordenadores con Windows y Millenium. Borraba todos los datos de los dispositivos e impedía su puesta en funcionamiento.

Clases de virus

Uno de los primeros virus maliciosos fue “Rabbit”, que bloqueaba los dispositivos. Después aparecieron “Elk Cloner”, que afectó a Apple, y “Brain”, en los equipos IBM. A partir de aquí se creó un listado de los virus informáticos:

Residentes. Se encuentran en la memoria del ordenador y alteran los archivos a medida que se van seleccionando o cerrando.

De acción directa. Están instalados en el directorio raíz del disco duro y atacan cuando se ejecuta un programa.

De sobreescritura. Los encontramos en los archivos. Eliminan los contenidos y los reemplazan por otros.

Localizados en el escritorio. Los famosos “cluster”. Cambian la localización de los archivos cuando intentamos acceder a ellos.

Virus del sistema de arranque. Atacan en el momento en el que se ejecuta el disco duro.

Lo mejor es instalar un antivirus, aunque debemos saber que el propio sistema tiene mecanismos para autoprotegerse. Es el caso de Windows Defender o Windows Security. Existen, además, otros antivirus gratuitos como Avast o Kaspersky.

Pueden parecer programas simples, pero son muy eficaces destruyendo troyanos, gusanos o spyware. Eso sí, hay que estar pendientes de nuevas actualizaciones. Además de los antivirus, hay otras opciones para evitar que nuestros dispositivos se vean afectados:

Hay que tener especial precaución con las redes sociales. Nunca abras un archivo sin comprobar su origen.

Cerrar el sitio web cuando el navegador te indique que no es un sitio seguro.

No aceptar archivos de contactos que no conozcas.

Realizar copias de seguridad de tus archivos periódicamente.

1. Instala un software antivirus/malware.

Este consejo puede ser evidente, y lo mencionamos anteriormente. Sin embargo, muchos ordenadores -especialmente los domésticos- no tienen protección anti-virus/malware. Esta protección es un primer paso indispensable para mantener su PC libre de virus.

2. Mantén actualizado tu software antivirus.

Tener un software de protección es el primer paso; mantenerlo es el segundo. El software antivirus gratuito es mejor que nada, pero tenga en cuenta que no es la mejor solución. Microsoft proporciona un paquete de seguridad “gratuito”. Es gratuito, ya que si tiene Windows en su equipo, se le concede acceso, pero pagó por su licencia de Windows. Muchos usuarios no son conscientes de este programa, pero en realidad es una protección decente.

3. Ejecuta análisis programados regularmente con tu software antivirus.

Esto también puede parecer obvio, pero muchos de nosotros nos olvidamos de hacerlo. Configura el software para que se ejecute a intervalos regulares. Es preferible una vez a la semana, pero no esperes mucho más entre cada exploración. Es difícil trabajar en el equipo mientras se ejecuta el software antivirus. Una solución es ejecutar el software por la noche cuando no se utiliza el ordenador. Sin embargo, a menudo apagamos nuestros ordenadores por la noche, por lo que el análisis nunca se ejecuta. Configura el software antivirus para que se ejecute en una noche específica y deje siempre el equipo en funcionamiento ese día. Asegúrate de que no se apague automáticamente o pase al modo de hibernación.

4. Mantén tu sistema operativo actualizado.

Tanto si utilizas Windows, Mac OS X, Linux o cualquier otro sistema operativo, mantenlo actualizado. Los desarrolladores de los sistemas operativos siempre emiten parches de seguridad que corrigen y tapan las fugas de seguridad. Estos parches te ayudarán a mantener su sistema seguro. Del mismo modo, mantén actualizado tu software antivirus. Los virus y el malware se crean todo el tiempo. Su scan-software es tan bueno como su base de datos. También debes estar lo más actualizada posible.

5. Protege tu red.

Muchas de nuestros PCs se conectan a nuestros archivos, impresoras o a Internet a través de una conexión Wi-Fi. Asegúrate de que requiere una contraseña para acceder a ella y de que la contraseña sea segura. Nunca navegues por una conexión Wi-Fi abierta.

Utiliza cifrado WPA o WPA2. La PME ya no es lo suficientemente fuerte, ya que los expertos pueden evitarla en cuestión de minutos. También es una buena idea no transmitir tu SSID (el nombre de tu red Wi-Fi). Todavía puedes acceder a él con su dispositivo, sólo tendrás que introducir manualmente el SSID y la contraseña. Si con frecuencia tienes invitados que usan tu Internet, proporciona un SSID de invitado que use una contraseña diferente, por si acaso tus amigos son hackers malvados.

Lesbian couple in their living room. Domestic life concepts for a same-sex couple. Mixed race lesbian couple.

6. Piensa antes de hacer clic.

Evita los sitios web que no sean de tu confianza. No abras un archivo adjunto de correo electrónico de alguien o de una empresa que no conozcas. No hagas clic en un enlace de un correo electrónico no solicitado. Siempre pasa el ratón por encima de un enlace (especialmente uno con un acortador de URL) antes de hacer clic para ver a dónde te lleva realmente el enlace.

Si tienes que descargar un archivo de Internet, un correo electrónico, un sitio FTP, un servicio de intercambio de archivos, etc., analízalo antes de ejecutarlo. Un buen software antivirus lo hará automáticamente, pero asegúrate de que se está haciendo.

7. Mantén tu información personal segura.

Esto es probablemente la cosa más difícil de hacer en Internet. Muchos hackers accederán a sus archivos no por la fuerza bruta, sino a través de la ingeniería social. Ellos obtendrán suficiente información para acceder a sus cuentas en línea y recogerán más de sus datos personales.

Ellos continuarán de cuenta en cuenta hasta que tengan suficiente información que les permita acceder a sus datos bancarios o simplemente robar su identidad. Tenga cuidado con los tablones de mensajes y las redes sociales. Bloquee todas sus configuraciones de privacidad y evite usar su nombre real o identidad en los foros de discusión.

8. No uses Wi-Fi abierto.

Cuando se encuentre en la cafetería, la biblioteca y, especialmente, en el aeropuerto, no utilices el Wi-Fi abierto “gratuito” (sin contraseña, sin cifrar). Piensa en ello. Si puedes acceder a él sin problemas, ¿qué puede hacer un hacker?

9. Haz una copia de seguridad de tus archivos.

Lo mejor que puedes hacer es hacer una copia de seguridad de tus archivos, todos ellos. Lo ideal es que tengas tus archivos (tus datos) en al menos tres lugares: el lugar donde trabajas en ellos, en un dispositivo de almacenamiento separado y fuera del sitio.

Mantén tus archivos en tu ordenador, haz una copia de seguridad en un disco duro externo y, a continuación, haz una copia de seguridad en una ubicación diferente. Puedes utilizar un servicio de copia de seguridad o simplemente obtener dos discos duros externos y mantener uno en el trabajo, en la casa de un amigo, en la casa de un miembro de la familia, o en una caja de seguridad.

10. Utiliza varias contraseñas seguras.

Nunca utilices la misma contraseña, especialmente en tu cuenta bancaria. Normalmente, utilizamos la misma dirección de correo electrónico o nombre de usuario para todas nuestras cuentas. Son fáciles de ver y robar. Si usas la misma contraseña para todo, o para muchas cosas, y se descubre, entonces sólo te llevará unos segundos piratear una cuenta. Utilice una contraseña segura. Utilice minúsculas, mayúsculas, números y símbolos en su contraseña. Manténgalo fácil de recordar pero difícil de adivinar. No utilices fechas ni nombres de mascotas.

El origen del virus informático se remonta a 1972. Entonces, atacó al sistema operativo Tenex, presente en los ordenadores americanos que se utilizaban para la investigación y la enseñanza. Su nombre era “Creeper” y fue creado, sin mala intención, por un ingeniero llamado Bob Thomas. El virus circulaba por Internet lanzando siempre el mismo mensaje: “Soy la enredadera, atrápame si puedes”.

Para combatirlo, se creó “Reaper”, considerado el primer antivirus de la historia. En los años 80 surgieron los primeros virus maliciosos. Desde ese momento, han surgido cientos de virus, algunos muy agresivos. Aunque es complicado decidir cuál ha sido el peor de la historia, muchos expertos destacan el “Chernobyl”. Se creó en 1998 y atacó a 60 millones de ordenadores con Windows y Millenium. Borraba todos los datos de los dispositivos e impedía su puesta en funcionamiento.

Clases de virus

Uno de los primeros virus maliciosos fue “Rabbit”, que bloqueaba los dispositivos. Después aparecieron “Elk Cloner”, que afectó a Apple, y “Brain”, en los equipos IBM. A partir de aquí se creó un listado de los virus informáticos:

Residentes. Se encuentran en la memoria del ordenador y alteran los archivos a medida que se van seleccionando o cerrando.

De acción directa. Están instalados en el directorio raíz del disco duro y atacan cuando se ejecuta un programa.

De sobreescritura. Los encontramos en los archivos. Eliminan los contenidos y los reemplazan por otros.

Localizados en el escritorio. Los famosos “cluster”. Cambian la localización de los archivos cuando intentamos acceder a ellos.

Virus del sistema de arranque. Atacan en el momento en el que se ejecuta el disco duro.

¿Cómo protegernos de los virus informáticos?

Lo mejor es instalar un antivirus, aunque debemos saber que el propio sistema tiene mecanismos para autoprotegerse. Es el caso de Windows Defender o Windows Security. Existen, además, otros antivirus gratuitos como Avast o Kaspersky.

Pueden parecer programas simples, pero son muy eficaces destruyendo troyanos, gusanos o spyware. Eso sí, hay que estar pendientes de nuevas actualizaciones. Además de los antivirus, hay otras opciones para evitar que nuestros dispositivos se vean afectados:

Hay que tener especial precaución con las redes sociales. Nunca abras un archivo sin comprobar su origen.

Cerrar el sitio web cuando el navegador te indique que no es un sitio seguro.

No aceptar archivos de contactos que no conozcas.

Realizar copias de seguridad de tus archivos periódicamente.

1. Instala un software antivirus/malware.

Este consejo puede ser evidente, y lo mencionamos anteriormente. Sin embargo, muchos ordenadores -especialmente los domésticos- no tienen protección anti-virus/malware. Esta protección es un primer paso indispensable para mantener su PC libre de virus.

2. Mantén actualizado tu software antivirus.

Tener un software de protección es el primer paso; mantenerlo es el segundo. El software antivirus gratuito es mejor que nada, pero tenga en cuenta que no es la mejor solución. Microsoft proporciona un paquete de seguridad “gratuito”. Es gratuito, ya que si tiene Windows en su equipo, se le concede acceso, pero pagó por su licencia de Windows. Muchos usuarios no son conscientes de este programa, pero en realidad es una protección decente.

3. Ejecuta análisis programados regularmente con tu software antivirus.

Esto también puede parecer obvio, pero muchos de nosotros nos olvidamos de hacerlo. Configura el software para que se ejecute a intervalos regulares. Es preferible una vez a la semana, pero no esperes mucho más entre cada exploración. Es difícil trabajar en el equipo mientras se ejecuta el software antivirus. Una solución es ejecutar el software por la noche cuando no se utiliza el ordenador. Sin embargo, a menudo apagamos nuestros ordenadores por la noche, por lo que el análisis nunca se ejecuta. Configura el software antivirus para que se ejecute en una noche específica y deje siempre el equipo en funcionamiento ese día. Asegúrate de que no se apague automáticamente o pase al modo de hibernación.

4. Mantén tu sistema operativo actualizado.

Tanto si utilizas Windows, Mac OS X, Linux o cualquier otro sistema operativo, mantenlo actualizado. Los desarrolladores de los sistemas operativos siempre emiten parches de seguridad que corrigen y tapan las fugas de seguridad. Estos parches te ayudarán a mantener su sistema seguro. Del mismo modo, mantén actualizado tu software antivirus. Los virus y el malware se crean todo el tiempo. Su scan-software es tan bueno como su base de datos. También debes estar lo más actualizada posible.

5. Protege tu red.

Muchas de nuestros PCs se conectan a nuestros archivos, impresoras o a Internet a través de una conexión Wi-Fi. Asegúrate de que requiere una contraseña para acceder a ella y de que la contraseña sea segura. Nunca navegues por una conexión Wi-Fi abierta.

Utiliza cifrado WPA o WPA2. La PME ya no es lo suficientemente fuerte, ya que los expertos pueden evitarla en cuestión de minutos. También es una buena idea no transmitir tu SSID (el nombre de tu red Wi-Fi). Todavía puedes acceder a él con su dispositivo, sólo tendrás que introducir manualmente el SSID y la contraseña. Si con frecuencia tienes invitados que usan tu Internet, proporciona un SSID de invitado que use una contraseña diferente, por si acaso tus amigos son hackers malvados.

Lesbian couple in their living room. Domestic life concepts for a same-sex couple. Mixed race lesbian couple.

6. Piensa antes de hacer clic.

Evita los sitios web que no sean de tu confianza. No abras un archivo adjunto de correo electrónico de alguien o de una empresa que no conozcas. No hagas clic en un enlace de un correo electrónico no solicitado. Siempre pasa el ratón por encima de un enlace (especialmente uno con un acortador de URL) antes de hacer clic para ver a dónde te lleva realmente el enlace.

Si tienes que descargar un archivo de Internet, un correo electrónico, un sitio FTP, un servicio de intercambio de archivos, etc., analízalo antes de ejecutarlo. Un buen software antivirus lo hará automáticamente, pero asegúrate de que se está haciendo.

7. Mantén tu información personal segura.

Esto es probablemente la cosa más difícil de hacer en Internet. Muchos hackers accederán a sus archivos no por la fuerza bruta, sino a través de la ingeniería social. Ellos obtendrán suficiente información para acceder a sus cuentas en línea y recogerán más de sus datos personales.

Ellos continuarán de cuenta en cuenta hasta que tengan suficiente información que les permita acceder a sus datos bancarios o simplemente robar su identidad. Tenga cuidado con los tablones de mensajes y las redes sociales. Bloquee todas sus configuraciones de privacidad y evite usar su nombre real o identidad en los foros de discusión.

8. No uses Wi-Fi abierto.

Cuando se encuentre en la cafetería, la biblioteca y, especialmente, en el aeropuerto, no utilices el Wi-Fi abierto “gratuito” (sin contraseña, sin cifrar). Piensa en ello. Si puedes acceder a él sin problemas, ¿qué puede hacer un hacker?

9. Haz una copia de seguridad de tus archivos.

Lo mejor que puedes hacer es hacer una copia de seguridad de tus archivos, todos ellos. Lo ideal es que tengas tus archivos (tus datos) en al menos tres lugares: el lugar donde trabajas en ellos, en un dispositivo de almacenamiento separado y fuera del sitio.

Mantén tus archivos en tu ordenador, haz una copia de seguridad en un disco duro externo y, a continuación, haz una copia de seguridad en una ubicación diferente. Puedes utilizar un servicio de copia de seguridad o simplemente obtener dos discos duros externos y mantener uno en el trabajo, en la casa de un amigo, en la casa de un miembro de la familia, o en una caja de seguridad.

10. Utiliza varias contraseñas seguras.

Nunca utilices la misma contraseña, especialmente en tu cuenta bancaria. Normalmente, utilizamos la misma dirección de correo electrónico o nombre de usuario para todas nuestras cuentas. Son fáciles de ver y robar. Si usas la misma contraseña para todo, o para muchas cosas, y se descubre, entonces sólo te llevará unos segundos piratear una cuenta. Utilice una contraseña segura. Utilice minúsculas, mayúsculas, números y símbolos en su contraseña. Manténgalo fácil de recordar pero difícil de adivinar. No utilices fechas ni nombres de mascotas.

Alvin Delgado- Mensajes : 4

Puntos : 6

Fecha de inscripción : 20/07/2022

LA NOCHE DE HALLOWEN 4: EL ATAQUE DE LOS VIRUS

LA NOCHE DE HALLOWEN 4: EL ATAQUE DE LOS VIRUS

"Estamos bajo ataque": se cumplen 34 años del 'gusano Morris', el primer malware de la historia

Eran las 8:30 AM en la Universidad de California, Berkeley, cuando se detectó el primer programa malicioso de Internet. Concretamente, fue el 2 de noviembre de 1988, y se propagó por unas 6.000 computadoras de alrededor de 60.000 que había en el Instituto de Tecnología de Massachusetts (MIT).

34 años después, todavía recordamos el germen que desencadenaría más malwares diseñados para realizar ciberataques. El nombre que le pusieron fue ‘gusano Morris’ y Berkeley no fue la única víctima, también afectó a Harvard, Princeton, Stanford, Johns Hopkins, la NASA y el Laboratorio Nacional Lawrance Livermore.

"Actualmente, estamos bajo ataque", fueron las palabras que escribió un estudiante de Berkeley en un correo electrónico ese mismo día. El virus se propagaba por sí mismo, sin necesidad de un host de software y únicamente lo hacía a través de una versión específica del sistema operativo Unix, pero llegó a afectar a miles de ordenadores.

El gusano Morris no destruyó ningún archivo, pero sí que retrasó las operaciones del centro académico durante días. Varias instituciones llegaron a borrar sus sistemas o los desconectaron hasta dar con una solución. Pese a sus intentos de evitar la propagación del gusano, se estima que los daños comenzaron en 100.000 dólares y acabaron siendo millones.

El responsable del ataque era un programador que admitió haber lanzado el gusano en el MIT a dos amigos. Según aseguraba, se le había ido de las manos y pidió a uno de sus amigos que mandase un mensaje anónimo con una disculpa y una explicación de cómo eliminar el programa fraudulento.

Sin embargo, los sistemas estaban tan dañados que muchos no llegaron a recibir el mensaje. El otro amigo fue quien llamó de forma anónima a The New York Times, contando que había sido un experimento inofensivo y que su propagación había sido un error de programación.

En la llamada telefónica, al amigo se le escaparon las iniciales del autor del incidente y eso les permitió a los periodistas dar con el culpable: Robert Tappan Morris, un científico informático graduado en Harvard en 1988 que, a sus 23 años, se encontraba en la Universidad de Cornell.

34 años después, todavía recordamos el germen que desencadenaría más malwares diseñados para realizar ciberataques. El nombre que le pusieron fue ‘gusano Morris’ y Berkeley no fue la única víctima, también afectó a Harvard, Princeton, Stanford, Johns Hopkins, la NASA y el Laboratorio Nacional Lawrance Livermore.

"Actualmente, estamos bajo ataque", fueron las palabras que escribió un estudiante de Berkeley en un correo electrónico ese mismo día. El virus se propagaba por sí mismo, sin necesidad de un host de software y únicamente lo hacía a través de una versión específica del sistema operativo Unix, pero llegó a afectar a miles de ordenadores.

El gusano Morris no destruyó ningún archivo, pero sí que retrasó las operaciones del centro académico durante días. Varias instituciones llegaron a borrar sus sistemas o los desconectaron hasta dar con una solución. Pese a sus intentos de evitar la propagación del gusano, se estima que los daños comenzaron en 100.000 dólares y acabaron siendo millones.

¿Quién fue el culpable?

El responsable del ataque era un programador que admitió haber lanzado el gusano en el MIT a dos amigos. Según aseguraba, se le había ido de las manos y pidió a uno de sus amigos que mandase un mensaje anónimo con una disculpa y una explicación de cómo eliminar el programa fraudulento.

Sin embargo, los sistemas estaban tan dañados que muchos no llegaron a recibir el mensaje. El otro amigo fue quien llamó de forma anónima a The New York Times, contando que había sido un experimento inofensivo y que su propagación había sido un error de programación.

En la llamada telefónica, al amigo se le escaparon las iniciales del autor del incidente y eso les permitió a los periodistas dar con el culpable: Robert Tappan Morris, un científico informático graduado en Harvard en 1988 que, a sus 23 años, se encontraba en la Universidad de Cornell.

Desde su terminal en Cornell, creó un programa capaz de propagarse de forma lenta y oculta por Internet (en aquel entonces ARPANET). La prueba de su experimento la llevó a cabo pirateando de manera remota un ordenador del MIT, pero el tema se le salió de control.

Morris había quebrantado la Ley de Abuso y Fraude Informático, aprobada en 1986, que prohibía el acceso no autorizado a las computadoras protegidas. Por esto fue juzgado y declarado culpable en 1990: tuvo que pagar una multa de 10.050 dólares, estuvo en libertad condicional durante tres años y realizó 400 horas de servicio comunitario.

Morris había quebrantado la Ley de Abuso y Fraude Informático, aprobada en 1986, que prohibía el acceso no autorizado a las computadoras protegidas. Por esto fue juzgado y declarado culpable en 1990: tuvo que pagar una multa de 10.050 dólares, estuvo en libertad condicional durante tres años y realizó 400 horas de servicio comunitario.

5 virus informáticos que tienen la misión de robarte los datos bancarios

- MaliBot

Este malware es capaz de robar la información bancaria de clientes de Santander y CaixaBank a través de dispositivos Android y está activo en España e Italia. Además, MaliBot puede acceder a las cookies del usuario, omitir la doble autentificación de las cuentas e incluso controlar remotamente el dispositivo.

- TrickBot

A pesar de que interrumpiesen parte de su infraestructura en 2020, TrickBot es uno de los malwares más prevalentes en la actualidad, según la compañía de seguridad informática ESET. En un principio, se usaba para robar las credenciales de acceso a cuentas bancarias en línea, pero ahora es capaz de robar otros datos e incluso descargar otros virus en el dispositivo.

- BRATA

Es de origen brasileño y principalmente se ha usado para robar datos bancarios, pero también podía formatear los teléfonos Android. Según la empresa de ciberseguridad Cleafy, está presente en distintos países, entre los que se encuentra España.

- TeaBot

Mediante TeaBot, los ciberdelincuentes logran robar las credenciales de las aplicaciones bancarias. Curiosamente, fue detectado por primera vez en España, sin embargo, se terminó extendiendo en otros países.

Se encontraba en móviles Android y también podía robar los códigos de autentificación de Google u obtener el control remoto del dispositivo gracias a las herramientas de accesibilidad.

- Emotet

Este virus informático comenzó a ser conocido en 2018, después de que el Departamento de Seguridad Nacional de Estados Unidos lo catalogase como peligroso. Se usa para robar información financiera, como registros bancarios y criptomonedas.

Emotet se difunde mediante corros electrónicos usando tácticas como el phishing o el spam. A causa de este troyano, el banco chileno Consorcio tuvo pérdidas valoradas en 2 millones de dólares y la ciudad de Allentown (Pensilvania) perdió un millón de dólares.

Leslie_Sepulveda- Mensajes : 14

Puntos : 22

Fecha de inscripción : 20/07/2022

Edad : 23

Localización : La Paz - Bolivia

Re: LA NOCHE DE HALLOWEN 4: EL ATAQUE DE LOS VIRUS

Re: LA NOCHE DE HALLOWEN 4: EL ATAQUE DE LOS VIRUS

Tipos de virus informáticos

================================================

Virus multipartitos

Estos programas malintencionados se diseminan por las redes de otros sistemas, bien copiándose a sí mismos o inyectando código en recursos informáticos esenciales.

Este tipo de virus es el más difícil de detectar ya que combina las características anteriores y puede infectar tanto al sector de arranque como también archivos. Estos virus usan la técnica stealth, en combinación con la mutación y la encriptación.

VIDEO SOBRE VIRUS MULTIPARTITO

Virus de macros

Es un virus informático escrito en el mismo lenguaje de macros que el software que infecta. Entre las víctimas habituales están Microsoft Excel y Word. Como están dirigidos a software, no a sistemas, los virus de macro pueden infectar

Los archivos de Microsoft Office pueden ejecutar macros, y estas macros se pueden usar para descargar malware adicional o ejecutar código malintencionado. Los virus macro despliegan su carga útil cuando se abre el archivo y se ejecutan los macros.

VIDEO SOBRE MACRO VIRUS O VIRUS MACRO

================================================

Virus multipartitos

Estos programas malintencionados se diseminan por las redes de otros sistemas, bien copiándose a sí mismos o inyectando código en recursos informáticos esenciales.

Este tipo de virus es el más difícil de detectar ya que combina las características anteriores y puede infectar tanto al sector de arranque como también archivos. Estos virus usan la técnica stealth, en combinación con la mutación y la encriptación.

VIDEO SOBRE VIRUS MULTIPARTITO

Virus de macros

Es un virus informático escrito en el mismo lenguaje de macros que el software que infecta. Entre las víctimas habituales están Microsoft Excel y Word. Como están dirigidos a software, no a sistemas, los virus de macro pueden infectar

Los archivos de Microsoft Office pueden ejecutar macros, y estas macros se pueden usar para descargar malware adicional o ejecutar código malintencionado. Los virus macro despliegan su carga útil cuando se abre el archivo y se ejecutan los macros.

VIDEO SOBRE MACRO VIRUS O VIRUS MACRO

Kevin_Huasco_17- Mensajes : 9

Puntos : 7

Fecha de inscripción : 20/07/2022

PC de streamer colapsa en pleno directo por un virus tras instalar un videojuego pirata

PC de streamer colapsa en pleno directo por un virus tras instalar un videojuego pirata

PC de streamer colapsa en pleno directo por un virus tras instalar un videojuego pirata

Los virus informáticos son elementos muy temidos ahora que las computadoras y los dispositivos inteligentes están tan presentes en nuestras vidas. Es por ello que ver el preciso instante en que uno destruye los archivos de una PC puede ser bastante aterrador y nos hará desear jamás tener que pasar por una situación como la que vivió el streamer iShowSpeed en plena transmisión en vivo.

El controversial creador de contenido estadounidense que cuenta con una base de 11 millones de seguidores se ha viralizado gracias a otros de esos momentos en los que sus violentos exabruptos se apoderan de sus directos, aunque esta vez también llamó la atención por lo que mostró en pantalla: el momento en que su PC colapsa por la influencia de un virus.

No era un videojuego, era un troyano

Durante una de sus más recientes transmisiones, el streamer estaba buscando en la red un videojuego llamado Monoxider64, el cual describió como “uno de los títulos más terroríficos que jamás haya probado”. “Esta es una pieza ilegal de criptografía oscura de la web, hermano. Ilegal, criptográfica de la web oscura”, dijo iShowSpeed con su característica jerga.

No obstante, apenas descargó el videojuego de forma ilegal, apareció un mensaje que le notificó que en realidad se trataba de un peligroso troyano conocido como Monoxide.exe, el cual tiene la capacidad de eliminar todos los datos del sistema operativo de una computadora. “Si continúas, ten en cuenta que el creador no será responsable de ningún daño causado por este troyano”, decía el anuncio que el streamer ignoró pensando que se trataba de una jugarreta de sus espectadores.

Finalmente, cuando aceptó la última instancia del mensaje, su cursor comenzó a moverse solo y la imagen mostrada en la pantalla comenzó a romperse, mostrando toda clase de extrañas figuras: el virus había tomado posesión de su ordenador. Puedes ver el preciso momento cuando ocurre esto a continuación.

Una situación que podría pasarle a cualquiera

Fiel a su estilo, iShowSpeed gritó como si de una película de terror se tratara y hasta llamó a la Policía para informarle que su computadora había sido hackeada. El chat de su transmisión, conociendo como es este creador de contenido, no pudo contener la risa por su exagerada reacción.

Si bien esto refleja a la perfección lo que puede ocurrir con una PC cuando se le instala un virus informático, es importante mencionar que iShowSpeed instaló el malware en una virtual machine (máquina virtual), un software capaz de emular un sistema de computación a la perfección y en el que se pueden instalar otros programas sin necesidad de usar el almacenamiento y los componentes físicos del sistema.

Puede que no haya perdido una computadora con un valor de miles de dólares por este descuido, pero lo cierto es que, de no haber utilizado la virtual machine, su ordenador podría haber quedado completamente inoperable. Una prueba más de porqué es importante tomar nuestras precauciones si vamos a instalar un programa desconocido en nuestra PC.

Para leer la noticia completa ingresa:

Nombre:Kenia Fabiola Machaca Yapura

Código:A24909-2

Curso:Sexto "A"

kenia_machaca_yapura- Mensajes : 19

Puntos : 15

Fecha de inscripción : 27/07/2022

Re: LA NOCHE DE HALLOWEN 4: EL ATAQUE DE LOS VIRUS

Re: LA NOCHE DE HALLOWEN 4: EL ATAQUE DE LOS VIRUS

¿Cómo se propagan los virus informáticos?