5 AMENAZAS TERRORÍFICAS QUE ASUSTAN A LOS INTERNAUTAS!!

+3

David_Conde

Cristian_Fernandez

Jesus_Vilaseca

7 participantes

Página 1 de 1.

5 AMENAZAS TERRORÍFICAS QUE ASUSTAN A LOS INTERNAUTAS!!

5 AMENAZAS TERRORÍFICAS QUE ASUSTAN A LOS INTERNAUTAS!!

5 AMENAZAS MAS PERTURBADORAS QUE ASUSTAN A LOS INTERNAUTAS!!

N°1 Los temibles productos mágicos para perder peso

Los scams (estafas por medios electrónicos) utilizan técnicas de propagación como increíbles promociones, cupones “exclusivos” que se viralizan por redes sociales, descuentos y regalos a quienes contestan encuestas, etc. Se debe estar muy atentos para identificar las señales de que un sitio o un correo son falsos. Los usuarios que hacen clic sin pensar en las consecuencias caen en engaños y terminan propagándolos. Así que cuando ofrezcan asombrosos regalos, productos mágicos para perder peso y fabulosas promociones, lo más recomendable es estar alerta para detectarlos y evitar ser víctima.

N°2 Las horripilantes estafas de soporte técnico

Este tipo de fraude es muy básico y simple. El estafador llama a la víctima por teléfono para desorientarla, y la persuade de que tiene un problema en el equipo y debe pagarle a la supuesta empresa que le está llamando para que lo solucione en forma remota. De este modo, puede llegar a acceder a la información de la víctima e inclusive instalar un software malicioso. La mejor manera de evitar este tipo de problemas es no otorgarle el acceso a la PC a nadie en quien no se pueda (o no se debería) confiar.

N°3 El espeluznante robo de identidad

El robo de identidad ha sido siempre preocupante ya que los datos usurpados suelen ser utilizados para cometer fraudes o estafas. Existe mucha información que suele ser asociada a las personas, como direcciones de correo electrónico, perfiles de redes sociales, e información de juegos o banca en línea, que es de interés para cibercriminales; adueñarse de estos datos puede representar un beneficio económico. Una combinación de herramientas de seguridad y buenas prácticas, junto con la educación y concientización, son fundamentales para protegerse de estas amenazas.

N°4 El aterrador negocio de los clics

Una de las amenazas más temidas es el spam, esos correos electrónicos que llenan a la bandeja de entrada y ofrecen desde servicios de alojamiento gratuitos en la nube hasta pastillas contra la calvicie. Por lo general, estos mensajes vienen de empresas legítimas que buscan dar a conocer sus productos y servicios. Por ello, es necesario que el usuario sea cuidadoso con dónde hace clic ya que podría estar dirigiéndose a sitios que busquen robar información personal o incluso descargar algún tipo de contenido malicioso en su computadora.

N°5 El fantasma del scareware

El scareware (programas intimidatorios) es un software que intenta asustar y engañar al usuario para que tome un curso de acción determinado. El más común es el que se hace pasar por un producto antivirus que muestra una advertencia sobre problemas de seguridad presentes en el equipo, con el objetivo de que las personas que caen en el engaño les paguen a los estafadores o descarguen códigos maliciosos desde la red. En el caso de algunos tipos de scareware con desarrollo más siniestro, cuando no logran asustar a los usuarios para que hagan una compra insensata, recurren a tácticas de ransomware y exigen el pago de una suma bajo una amenaza más evidente.

FUENTES

-https://seguridad.cicese.mx/alerta/284/5-amenazas-terror%C3%ADficas-que-asustan-a-los-usuarios-desprotegidos

Video

Última edición por Jesus_Vilaseca el Vie Mayo 29, 2020 7:38 am, editado 3 veces

Jesus_Vilaseca- Mensajes : 7

Puntos : -9

Fecha de inscripción : 05/02/2020

TROJAN CRYPTOLOCKER, EL PELIGRO ACECHADOR

TROJAN CRYPTOLOCKER, EL PELIGRO ACECHADOR

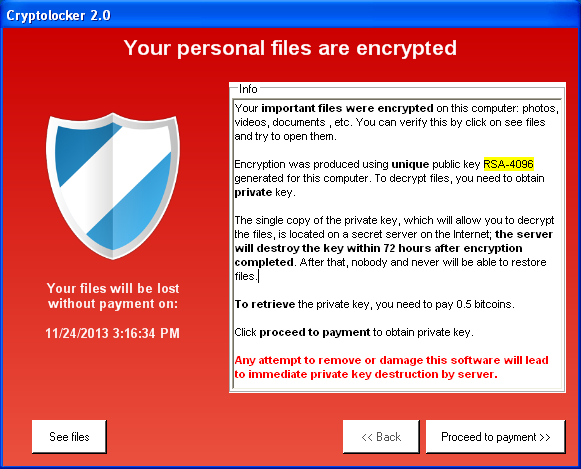

CryptoLocker es un ransomware tipo troyano dirigido a computadoras con el sistema operativo Windows que desde el 2013 hasta nuestros días se distribuye de varias formas, una de ellas como archivo adjunto de un correo electrónico y otra, accediendo a través del puerto remoto 3389. Una vez activado, el malware cifra el disco duro usando criptografia de clave pública RSA, guardándose la clave privada en los servidores del malware. Realizado el cifrado, muestra un mensaje en pantalla, en el cual ofrece descifrar los archivos afectados, ademas despliega un cronometro y menciona que la clave privada será destruida del servidor y que será imposible recuperarla si el tiempo de este expira.

A pesar que el malware puede eliminarse, los archivos permanecen cifrados, y la clave privada se considera aun al dia de hoy casi imposible de descifrar. El creador de CryptoLocker fue un ruso de 31 años, Evgeniy Bogachev, por el cual el FBI ofrecía una recompensa de tres millones de dólares por cualquier pista sobre su paradero.

Cristian_Fernandez- Mensajes : 9

Puntos : 1

Fecha de inscripción : 05/02/2020

Edad : 25

Localización : La Paz

Engaño que circula en WhatsApp

Engaño que circula en WhatsApp

Se trata de una nueva campaña de ingeniería social que no solo busca robar información personal de sus víctimas, sino también instalar un adware en sus equipos.

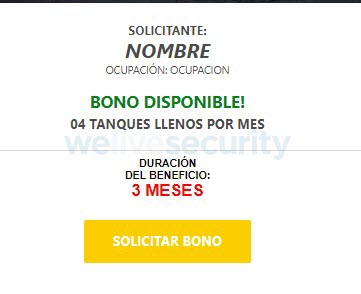

Como se observa en la Imagen, se trata de un engaño que circula a través de WhatsApp que consiste en un mensaje en el cual se intenta suplantar la identidad de una empresa de hidrocarburos llamada "Shell" para hacerle creer a las potenciales víctimas que la misma está regalando hidrocarburo debido a supuestos problemas de almacenamiento.

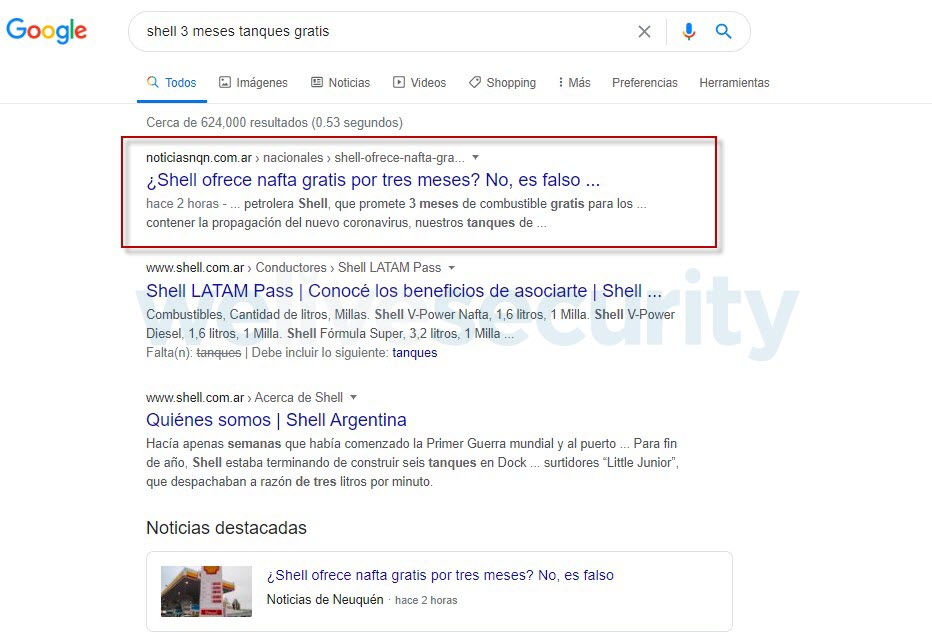

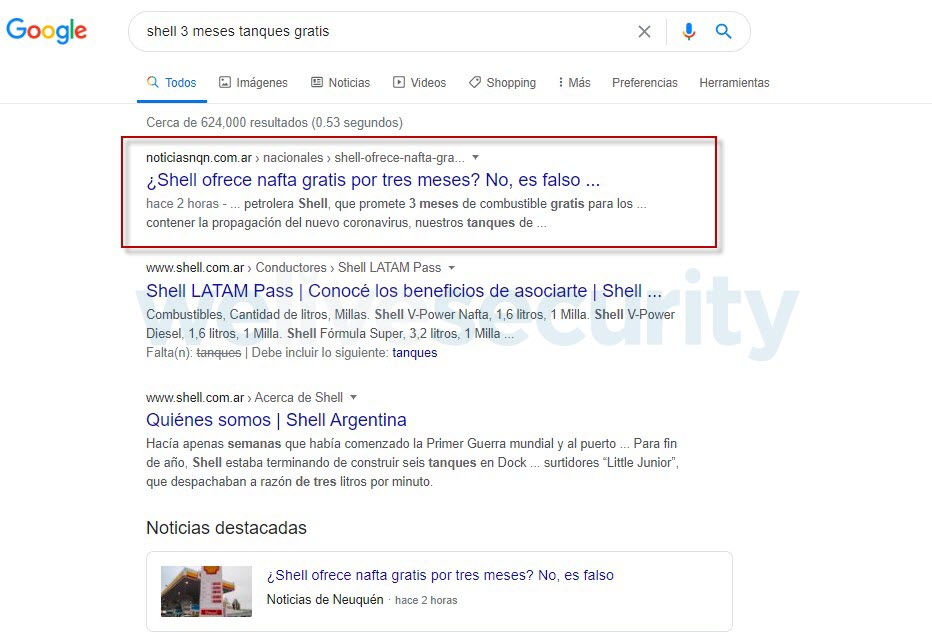

Si al receptor no le llama la atención que el mensaje no haga ninguna referencia a un país o región en el que ocurre este problema de falta de espacio de almacenamiento, si se presta atención al enlace se dará cuenta que está frente a un engaño, dado que la dirección no tiene relación con el sitio oficial de la compañía de hidrocarburo. Como se ve en la siguiente imagen, será suficiente con realizar una búsqueda en Google para confirmar que se trata de un engaño que ya ha sido reportado.

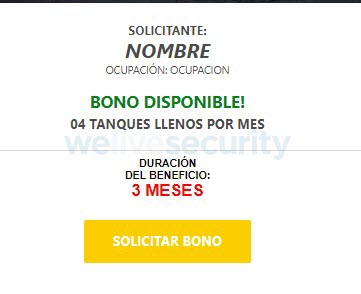

Sin embargo, en caso de que el usuario acceda al enlace se encontrará con la siguiente página.

La campaña explica que se trata de un beneficio que consiste en tres meses de combustible gratis por parte de la compañía de hidrocarburo para aquellos que regresan a su actividad laboral a raíz de la flexibilización del período de aislamiento obligatorio.

Para solicitar el beneficio es necesario registrarse ingresando el nombre y la ocupación.

Una vez ingresados estos datos ,sin ningún tipo de validación el proceso continúa y nos indica que, a partir de los datos ingresados, podemos solicitar un un bono equivalente a cuatro tanques de combustible llenos por mes durante los próximos tres meses.

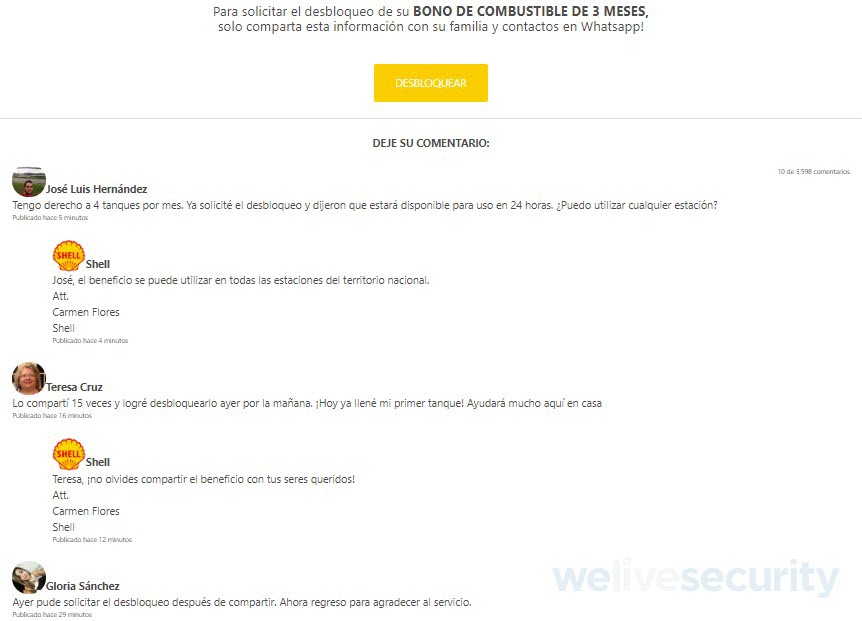

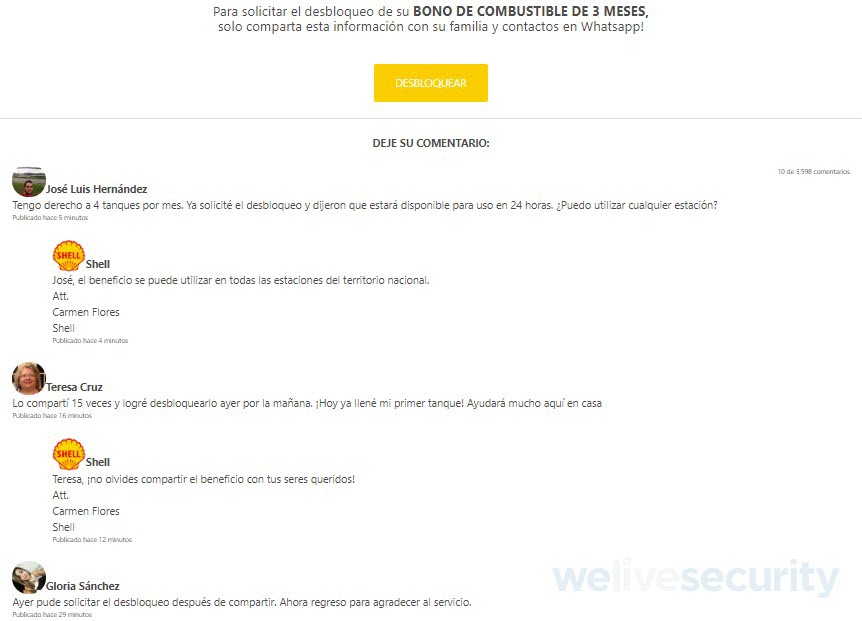

Y para darle mayor credibilidad, el engaño muestra una sección con comentarios donde supuestos beneficiarios de este bono confirman el beneficio.

Tras completar estos pasos, se solicita a la potencial víctima realizar un paso más para acceder al bono: compartir el mensaje con 15 contactos de WhatsApp. El objetivo de esto es lograr distribuir la campaña a la mayor cantidad de usuarios posible.

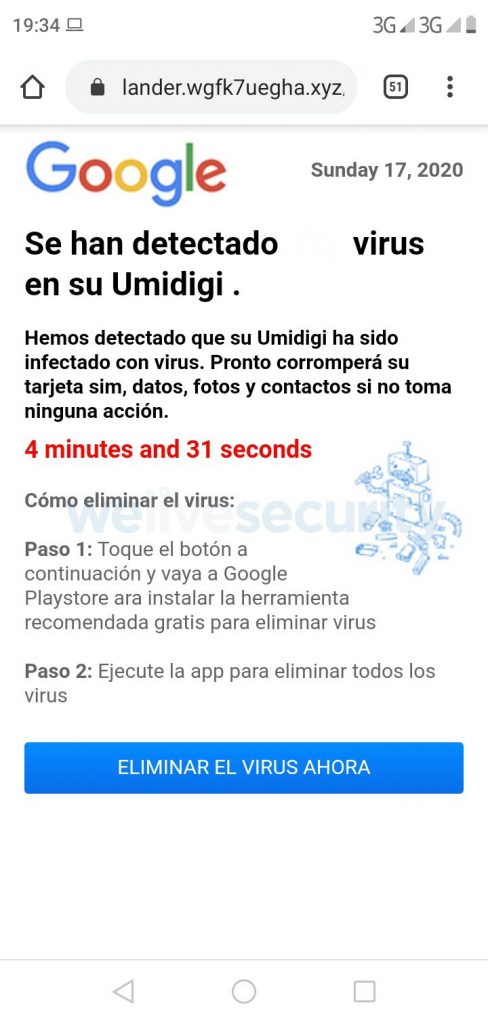

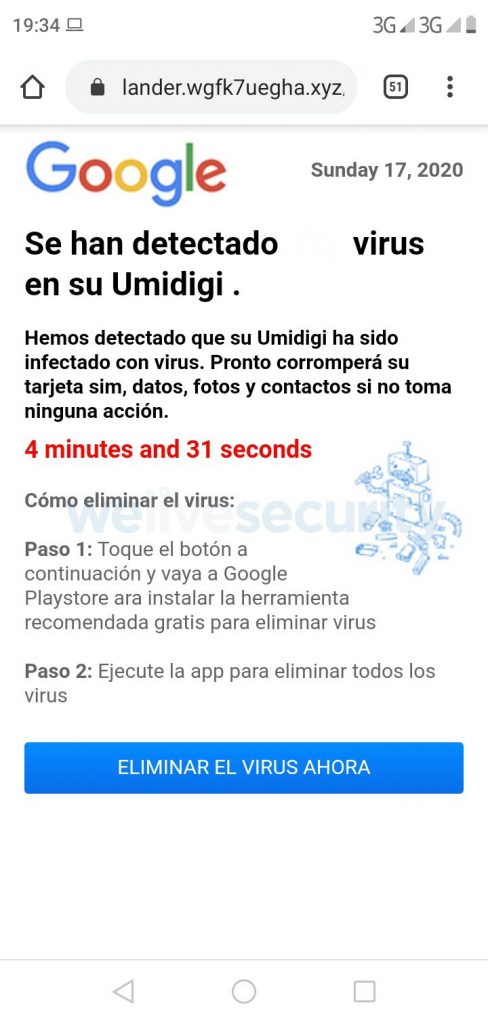

El sistema verifica que se cumpla con el pedido de distribución y al terminar la acción muestra al usuario una pantalla en la que le advierte que su dispositivo ha sido infectado por un virus.

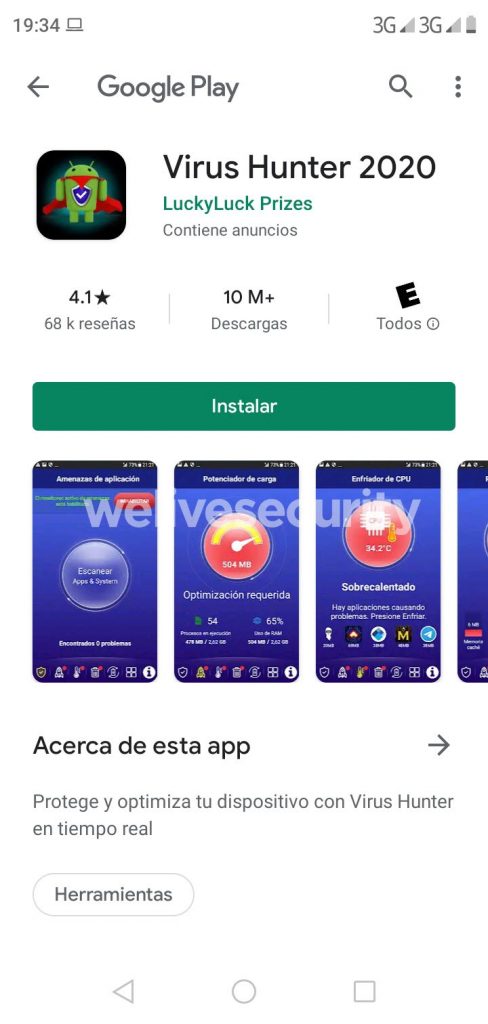

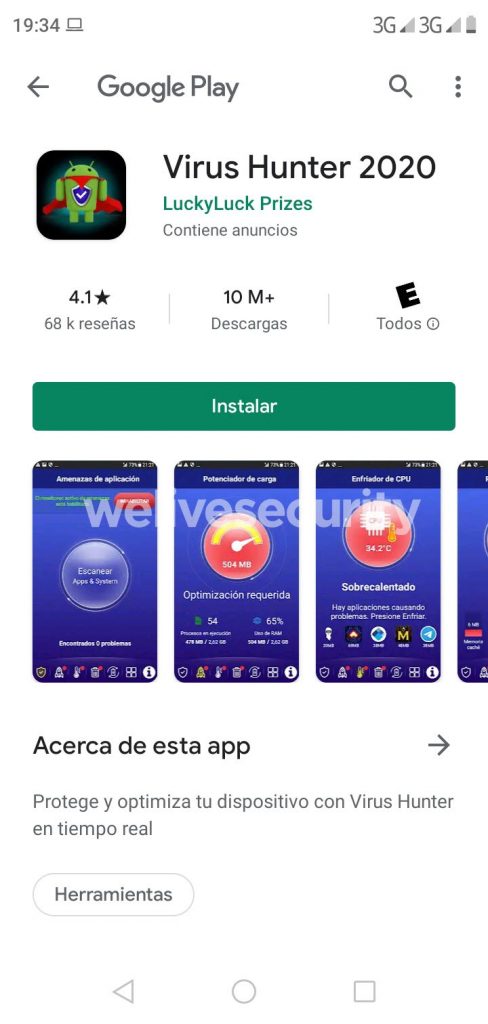

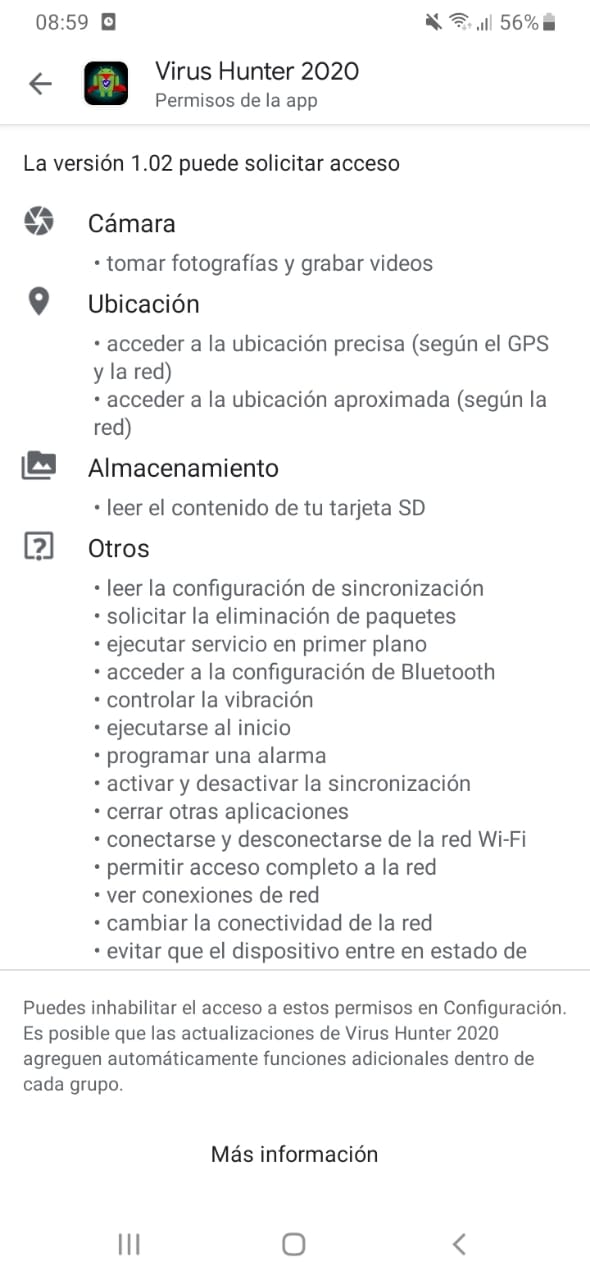

Luego se despliega otra pantalla indicándole que debe descargar la aplicación “Virus Hunter 2020”; una supuesta solución de seguridad que ayudará al usuario a desinfectar su dispositivo.

Google Play no siempre logra evitar que se suban a la tienda aplicaciones maliciosas o de dudosa reputación.

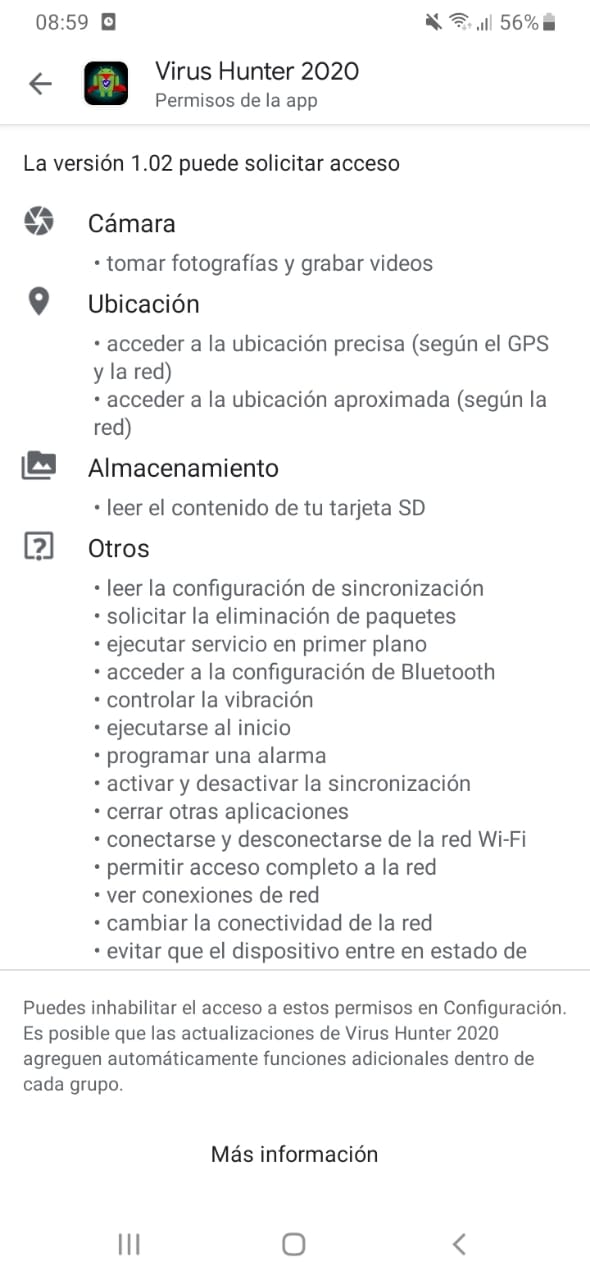

Un dato a destacar es la cantidad de permisos que solicita esta aplicación. Al abrir el detalle los permisos en Google Play nos encontramos que solicita permisos que no tienen relación con su funcionalidad, como son el acceso a la ubicación, acceso a la cámara del dispositivo para tomar fotografías y videos, información sobre la conexión a Wi-Fi, así como acceso a fotos y otros archivos multimedia, entre otros.

Como se observa en la Imagen, se trata de un engaño que circula a través de WhatsApp que consiste en un mensaje en el cual se intenta suplantar la identidad de una empresa de hidrocarburos llamada "Shell" para hacerle creer a las potenciales víctimas que la misma está regalando hidrocarburo debido a supuestos problemas de almacenamiento.

Si al receptor no le llama la atención que el mensaje no haga ninguna referencia a un país o región en el que ocurre este problema de falta de espacio de almacenamiento, si se presta atención al enlace se dará cuenta que está frente a un engaño, dado que la dirección no tiene relación con el sitio oficial de la compañía de hidrocarburo. Como se ve en la siguiente imagen, será suficiente con realizar una búsqueda en Google para confirmar que se trata de un engaño que ya ha sido reportado.

Sin embargo, en caso de que el usuario acceda al enlace se encontrará con la siguiente página.

La campaña explica que se trata de un beneficio que consiste en tres meses de combustible gratis por parte de la compañía de hidrocarburo para aquellos que regresan a su actividad laboral a raíz de la flexibilización del período de aislamiento obligatorio.

Para solicitar el beneficio es necesario registrarse ingresando el nombre y la ocupación.

Una vez ingresados estos datos ,sin ningún tipo de validación el proceso continúa y nos indica que, a partir de los datos ingresados, podemos solicitar un un bono equivalente a cuatro tanques de combustible llenos por mes durante los próximos tres meses.

Y para darle mayor credibilidad, el engaño muestra una sección con comentarios donde supuestos beneficiarios de este bono confirman el beneficio.

Tras completar estos pasos, se solicita a la potencial víctima realizar un paso más para acceder al bono: compartir el mensaje con 15 contactos de WhatsApp. El objetivo de esto es lograr distribuir la campaña a la mayor cantidad de usuarios posible.

El sistema verifica que se cumpla con el pedido de distribución y al terminar la acción muestra al usuario una pantalla en la que le advierte que su dispositivo ha sido infectado por un virus.

Luego se despliega otra pantalla indicándole que debe descargar la aplicación “Virus Hunter 2020”; una supuesta solución de seguridad que ayudará al usuario a desinfectar su dispositivo.

Google Play no siempre logra evitar que se suban a la tienda aplicaciones maliciosas o de dudosa reputación.

Un dato a destacar es la cantidad de permisos que solicita esta aplicación. Al abrir el detalle los permisos en Google Play nos encontramos que solicita permisos que no tienen relación con su funcionalidad, como son el acceso a la ubicación, acceso a la cámara del dispositivo para tomar fotografías y videos, información sobre la conexión a Wi-Fi, así como acceso a fotos y otros archivos multimedia, entre otros.

David_Conde- Mensajes : 8

Puntos : 6

Fecha de inscripción : 05/02/2020

Edad : 27

Localización : la paz

You Are An Idiot! el malware hecho para molestarte y nada mas

You Are An Idiot! el malware hecho para molestarte y nada mas

You Are An Idiot es una página web con un troyano que ataca a Microsoft Windows, pero este malware no te borrara ningún archivo ni dañara tu sistema operativo.

You Are An Idiot es un vídeo destellante que funciona por medio del clickbait, ya que el usuario podría interesarse en hacer clic al link gracias a la psicología inversa. (Talvez por eso el título del troyano le dice al usuario "eres un idiota").

El vídeo intercambia el fondo de blanco a negro y viceversa mientras que el color de la fuente alterna de blanco y negro a su vez se puede escuchar un coro que canta "You are an idiot! ¡JA JA JA!" molestando al usuario.

El troyano apareció en 2004. Y cuando se accedía a YouAreAnIdiot.org, se obtiene el dicho video y cuando se intenta cerrar aparecen 6 ventanas emergentes que se moverían alrededor de la pantalla hasta que la computadora eventualmente se quedase sin memoria RAM ni CPU suficiente para seguir ejecutando el navegador web y esta se bloquee. Si se intenta usar Ctrl + Alt + Supr o Alt + F4, saldrá un cuadro de diálogo que dice “You Are An Idiot", y al hacer clic en aceptar la ventana se cerrará. Para quitarlo es necesario reiniciar la computadora o finalizar el proceso del navegador web por medio del administrador de tareas.

A continuación puede ver un vídeo de todo su funcionamiento.

Fuentes: https://malware.wikia.org/es/wiki/You_Are_An_Idiot

Gerson Gironda- Mensajes : 8

Puntos : 0

Fecha de inscripción : 05/02/2020

Edad : 25

Re: 5 AMENAZAS TERRORÍFICAS QUE ASUSTAN A LOS INTERNAUTAS!!

Re: 5 AMENAZAS TERRORÍFICAS QUE ASUSTAN A LOS INTERNAUTAS!!

El Grooming

Hoy en día el acceso a Internet esta al alcance de cualquiera, desde personas mayores hasta niños y son estos últimos los mas vulnerables a distintos peligros que tiene el mundo del Internet, entre muchos de estos peligros esta "El Grooming".

Es un hecho importante mencionar que, a pesar de que se ha demostrado que las tabletas electrónicas y el uso de Internet pueden desarrollar ciertas habilidades digitales en los más pequeños, este tipo de actividades siempre deben ser supervisadas por un adulto, de allí que muchos dispositivos móviles cuenten con configuraciones especiales de control parental.

¿Qué es el Grooming?

El Grooming es un término para describir la forma en que algunas personas se acercan a niños y jóvenes para ganar su confianza, crear lazos emocionales y poder abusar de ellos sexualmente. Grooming en el mundo real puede tener lugar en todo tipo de lugares como en el barrio local, en la casa, en la escuela o en la iglesia. En el peor de los casos, estas personas también pueden desear introducir al menor en ambientes de prostitución y explotación sexual.

Los groomers pueden ser hombres y mujeres de cualquier edad y de cualquier nivel económico o social. El grooming puede suceder "online" o en persona y, en muchas ocasiones, el groomer invierte tiempo considerable durante este periodo de preparación para ganarse la confianza de los niños y sus familias:

Pretendiendo ser alguien que no es.

Ofreciendo comprensión y consejos.

Obsequiando regalos.

Brindando atención al niño.

Utilizando su posición o reputación profesional.

Llevándolos a viajes, paseos y fiestas.

Consejos para prevenir el Grooming

Ser victima de grooming puede traer consecuencias fatales, sin embargo, tomar acciones concretas de seguridad mientras navegamos por Internet es la forma más sencilla de ayudarnos a prevenir esta situación.

No proporcionar, o hacer fácilmente accesible a extraños, imágenes o información personal que pueda ser utilizada para otros fines.

Preservar la seguridad y confidencialidad de cuentas de usuario y contraseñas, así como la del propio ordenador.

No ceder ante el chantaje bajo ninguna circunstancia, puesto que ello supone aumentar la posición de fuerza del groomer.

No dudes en pedir ayuda si te encuentras ante una situación nueva y delicada que conlleva gran estrés emocional. Contar con el apoyo de una persona adulta de confianza es fundamental.

Analizar en qué delitos o irregularidades ha incurrido el acosador y cuáles pueden ser probadas para denunciar el abuso.

Buscar y recopilar las pruebas de la actividad delictiva: capturas de pantalla, conversaciones, mensajes y todo aquello que pueda demostrar las acciones del groomer o dar pistas sobre su paradero o modo de actuar.

Formular una denuncia con un adecuado análisis de la situación y elementos de prueba que ayuden a la investigación.

Además, es conveniente que, como adultos:

Controlemos y supervisemos el acceso de los niños a Internet.

Concienticemos a los menores sobre los peligros que existen en la Red.

Mantengamos un diálogo abierto entre padres e hijos para crear un ambiente de confianza.

Instalemos un antivirus o software de control parental en el ordenador que utiliza el menor para protegerlo ante una situación no prevista.

No proporcionar, o hacer fácilmente accesible a extraños, imágenes o información personal que pueda ser utilizada para otros fines.

Preservar la seguridad y confidencialidad de cuentas de usuario y contraseñas, así como la del propio ordenador.

No ceder ante el chantaje bajo ninguna circunstancia, puesto que ello supone aumentar la posición de fuerza del groomer.

No dudes en pedir ayuda si te encuentras ante una situación nueva y delicada que conlleva gran estrés emocional. Contar con el apoyo de una persona adulta de confianza es fundamental.

Analizar en qué delitos o irregularidades ha incurrido el acosador y cuáles pueden ser probadas para denunciar el abuso.

Buscar y recopilar las pruebas de la actividad delictiva: capturas de pantalla, conversaciones, mensajes y todo aquello que pueda demostrar las acciones del groomer o dar pistas sobre su paradero o modo de actuar.

Formular una denuncia con un adecuado análisis de la situación y elementos de prueba que ayuden a la investigación.

Además, es conveniente que, como adultos:

Controlemos y supervisemos el acceso de los niños a Internet.

Concienticemos a los menores sobre los peligros que existen en la Red.

Mantengamos un diálogo abierto entre padres e hijos para crear un ambiente de confianza.

Instalemos un antivirus o software de control parental en el ordenador que utiliza el menor para protegerlo ante una situación no prevista.

Sergio_Aruquipa- Mensajes : 11

Puntos : 1

Fecha de inscripción : 05/02/2020

Edad : 26

Localización : La Paz

Re: 5 AMENAZAS TERRORÍFICAS QUE ASUSTAN A LOS INTERNAUTAS!!

Re: 5 AMENAZAS TERRORÍFICAS QUE ASUSTAN A LOS INTERNAUTAS!!

Scareware

Scareware es una táctica de malware que manipula a los usuarios para que crean que necesitan descargar o comprar software malicioso, a veces inútil. La mayoría de las veces se inicia utilizando un anuncio emergente, el scareware utiliza la ingeniería social para aprovechar el miedo de un usuario y convencerlo para que instale un falso software antivirus. Los objetivos de Scareware pueden variar desde la venta de herramientas falsas inútiles hasta la instalación de malware dañino que expone datos confidenciales. Se sabe que Scareware convence a los usuarios para que descarguen ransomware , una forma de malware que retiene los datos del usuario como rehenes a cambio de un pago.

Ejemplos de Scareware

A principios de 2010 , los visitantes del sitio web del Minneapolis Star Tribune comenzaron a ver anuncios de Best Western que en realidad formaban parte de una campaña de publicidad maliciosa que enviaba a los usuarios a sitios fraudulentos y los infectaba con malware. Además de los anuncios falsos, los lectores de Tribune también vieron que Windows admite ventanas emergentes que venden software antivirus falso por $ 49.95. En 2018, el ciudadano letón, Peteris Sahurovs, fue arrestado por el esquema de scareware. Para entonces, Sahurovs había ganado hasta $ 250,000 del plan.

En marzo de 2019 , Office Depot y su proveedor de soporte técnico, Support.com, acordaron pagar a la FTC un acuerdo de $ 35 millones después de presuntamente engañar a los clientes para que descarguen un "Programa de verificación de salud de PC" gratuito. Dicho programa de control de salud se utilizó para vender servicios de diagnóstico y reparación que los clientes a menudo no necesitaban. En este ejemplo, el scareware se está utilizando para impulsar las ventas y no para instalar software malicioso. Vale la pena afirmar que si los clientes realmente hubieran requerido los servicios, esto no se consideraría scareware.

Prevención de Scareware

Una de las mejores maneras de protegerse contra scareware es apegarse a productos de software conocidos, probados y actualizados. Otra es resistir el reflejo de clic. Si recibe una advertencia sobre un nuevo virus o una invitación para descargar software gratuito, es casi seguro que sea una estafa. Si parece sospechoso, lo es.

Desde el punto de vista de la red, debe usar bloqueadores de ventanas emergentes y filtros de URL . Esto ayudará a evitar que los mensajes falsos de antivirus lleguen a los usuarios. Las herramientas de seguridad web , los firewalls y la protección del usuario también ayudarán a detener a los atacantes en su camino. Su política de usuario también debe aclarar a los usuarios lo importante que es que no hagan clic en nada sospechoso y denuncien cualquier actividad no reconocida al departamento de TI.

Remoción y recuperación de Scareware

Si bien las alertas de scareware son falsas y debe evitarse hacer clic en ellas, no debe ignorarlas por completo. Su existencia misma es una señal de que su computadora está infectada, aunque también podría ser el sitio o la propiedad que está utilizando.

Para eliminarlo, es probable que deba buscar una solución de terceros. Investigue, vea si otros están experimentando problemas o síntomas similares y aprenda lo que solían resolver. El objetivo es eliminar cualquier signo de virus e inmediatamente reinstalar cualquier software antivirus que el virus haya omitido o deshabilitado. Finalmente, asegúrese de que su computadora y software estén actualizados con todos los parches y medidas de protección actuales.

Scareware es una táctica de malware que manipula a los usuarios para que crean que necesitan descargar o comprar software malicioso, a veces inútil. La mayoría de las veces se inicia utilizando un anuncio emergente, el scareware utiliza la ingeniería social para aprovechar el miedo de un usuario y convencerlo para que instale un falso software antivirus. Los objetivos de Scareware pueden variar desde la venta de herramientas falsas inútiles hasta la instalación de malware dañino que expone datos confidenciales. Se sabe que Scareware convence a los usuarios para que descarguen ransomware , una forma de malware que retiene los datos del usuario como rehenes a cambio de un pago.

Ejemplos de Scareware

A principios de 2010 , los visitantes del sitio web del Minneapolis Star Tribune comenzaron a ver anuncios de Best Western que en realidad formaban parte de una campaña de publicidad maliciosa que enviaba a los usuarios a sitios fraudulentos y los infectaba con malware. Además de los anuncios falsos, los lectores de Tribune también vieron que Windows admite ventanas emergentes que venden software antivirus falso por $ 49.95. En 2018, el ciudadano letón, Peteris Sahurovs, fue arrestado por el esquema de scareware. Para entonces, Sahurovs había ganado hasta $ 250,000 del plan.

En marzo de 2019 , Office Depot y su proveedor de soporte técnico, Support.com, acordaron pagar a la FTC un acuerdo de $ 35 millones después de presuntamente engañar a los clientes para que descarguen un "Programa de verificación de salud de PC" gratuito. Dicho programa de control de salud se utilizó para vender servicios de diagnóstico y reparación que los clientes a menudo no necesitaban. En este ejemplo, el scareware se está utilizando para impulsar las ventas y no para instalar software malicioso. Vale la pena afirmar que si los clientes realmente hubieran requerido los servicios, esto no se consideraría scareware.

Prevención de Scareware

Una de las mejores maneras de protegerse contra scareware es apegarse a productos de software conocidos, probados y actualizados. Otra es resistir el reflejo de clic. Si recibe una advertencia sobre un nuevo virus o una invitación para descargar software gratuito, es casi seguro que sea una estafa. Si parece sospechoso, lo es.

Desde el punto de vista de la red, debe usar bloqueadores de ventanas emergentes y filtros de URL . Esto ayudará a evitar que los mensajes falsos de antivirus lleguen a los usuarios. Las herramientas de seguridad web , los firewalls y la protección del usuario también ayudarán a detener a los atacantes en su camino. Su política de usuario también debe aclarar a los usuarios lo importante que es que no hagan clic en nada sospechoso y denuncien cualquier actividad no reconocida al departamento de TI.

Remoción y recuperación de Scareware

Si bien las alertas de scareware son falsas y debe evitarse hacer clic en ellas, no debe ignorarlas por completo. Su existencia misma es una señal de que su computadora está infectada, aunque también podría ser el sitio o la propiedad que está utilizando.

Para eliminarlo, es probable que deba buscar una solución de terceros. Investigue, vea si otros están experimentando problemas o síntomas similares y aprenda lo que solían resolver. El objetivo es eliminar cualquier signo de virus e inmediatamente reinstalar cualquier software antivirus que el virus haya omitido o deshabilitado. Finalmente, asegúrese de que su computadora y software estén actualizados con todos los parches y medidas de protección actuales.

Adan_Villca_Nicolas- Mensajes : 6

Puntos : -4

Fecha de inscripción : 05/02/2020

Edad : 27

Localización : La paz

7 tipos de virus mas comunes

7 tipos de virus mas comunes

1. Virus básico

Es la modalidad de virus más sencilla y antigua, creado con el objetivo de entorpecer el funcionamiento de los sistemas operativos de los procesadores, ralentizando su rendimiento. También puede borrar información guardada en los equipos.

Su llegada al ordenador puede producirse por medio de la descarga de programas que el sistema reconoce como seguros. A partir de este se generan los demás tipos de malware que existen en Internet.

Para mantenerse alerta a su aparición, deben actualizarse periódicamente los antivirus y tener mucha precaución mientras se navega en la web y al momento de hacer descargas.

2. Troyanos

Después de los virus básicos, los troyanos son el grupo de virus más famoso que existen. Su fortaleza reside en que logran un nivel de camuflaje que puede pasar desapercibido para algunas versiones de antivirus. Es un malware utilizado frecuentemente por los programadores y se aloja en diversas aplicaciones y archivos del sistema operativo.

Incluso se han creado versiones para móviles, donde su efecto puede ser mucho más letal. Está vinculado con adjuntos de correos electrónicos de procedencia dudosa, y con programas de licencia no oficial. Se combate con antivirus y con antitroyanos.

3. Gusanos

Se trata de un virus esencialmente virtual, que luego puede alojarse en el computador por tiempo indefinido. Su lugar predilecto es la memoria RAM y llega hasta ella mientras navegamos por Internet, logrando ralentizar el proceso.

Puede generas réplicas automáticas y viajar por todos los sistemas de redes que existan, tanto internos como externos. Se controla con antivirus y cortafuegos.

4. Spyware

Es una clase de virus más especializada, ya que es básicamente un programa espía. Su objetivo es robar absolutamente toda la información de tu ordenador y hacérsela llegar a su dueño. Es una de las principales vías para el éxito de los delitos informáticos.

Puede diagnosticarse cuando nuestro navegador por defecto es sustituido o cuando se instalan barras de herramienta cuya presencia no hemos solicitado. Perduran en nuestro equipo porque se alojan de manera silenciosa y se instalan nuevamente cuando encendemos nuestro equipo.

Para controlarlo, debes un buen antivirus, actualizar frecuentemente las versiones de los navegadores y si es posible descargas sus complementos de seguridad.

5. Rogueware

Es un falso antivirus que se ofrece ante nosotros como una solución a amenazas detectadas. Está presente en diversos entornos de descarga ilegal de archivos, contenido adulto, programas gratuitos, etc. Actúa simulando que hace un escáner de nuestro ordenador y que desinfecta el equipo, cuando en realidad está haciendo todo lo contrario.

Se controla desarrollando las medidas de seguridad mencionadas anteriormente.

6. Ransomware

Este tipo de virus es mucho más especializado que los anteriores. Está diseñado para ingresar a nuestro ordenador y bloquearlo hasta que no se haga la voluntad del dueño del virus.

Generalmente, se amenaza a las personas con difundir su contraseña, exigiendo el pago de dinero. Se recomienda no sucumbir ante el chantaje e informarse adecuadamente sobre esta amenaza.

7. Keylogger

Está orientado a registrar, capturar y recopilar todos los movimientos de teclado realizados por ti regularmente. Vienen acompañados por troyanos y pueden ser instalados no solo por vía digital, sino a través de dispositivos. Su objetivo es robar información y chantaje.

Fuentes:

[Tienes que estar registrado y conectado para ver este vínculo]

Bismarck_Chambi- Mensajes : 6

Puntos : -4

Fecha de inscripción : 05/02/2020

Edad : 25

Localización : Calle Sotomayor, Zona Sopochachi Nro 3052

Página 1 de 1.

Permisos de este foro:

No puedes responder a temas en este foro.