Sistemas Operativos PARA IOT

+11

Alejandra Narvaez

Carlos_Zurita

Daniel_Vega

MaginLuna

david_rios

Octavio_Condori

Frank_Silvestre

Cristian Angulo

Fary_Mamani

Victor_Ochoa

Lizeth_Miranda

15 participantes

Página 1 de 1.

Sistemas Operativos PARA IOT

Sistemas Operativos PARA IOT

Windows Server IoT

¿Qué es Windows Server IoT 2019?

Windows Server IoT 2019 ya está disponible

A medida que las soluciones de IoT se han vuelto más complejas, necesitan más potencia de cómputo, almacenamiento y conectividad. Para abordar este problema, Microsoft anunció el lanzamiento de Windows Server IoT 2019, un sistema grado servidor para manejar cargas de trabajo complejas como analizar múltiples secuencias de vídeo, almacenar resultados localmente, enviarlos a un servidor en la nube y más. Y lo podrán hacer con seguridad, alta disponibilidad y manejabilidad.

Simplifica el Internet de las cosas (IoT) con una completa plataforma de dispositivos, herramientas para desarrolladores de nivel internacional, soporte técnico de clase empresarial a largo plazo y un ecosistema de partners global. Mejora la productividad perimetral con las funcionalidades y la escala del aprendizaje automático integradas con el poder de Azure IoT.

SiriOS

SiriOS: El nuevo sistema operativo de Apple para el internet de las cosas (IoT)

Los analistas de Mangrove Capital Partners informaron que Apple estaba desarrollando un nuevo sistema operativo. Se llamará SiriOS y se convertirá en el equivalente de Hongmeng, que Huawei desarrolló para IoT (Internet of Things).SiriOS está planeado para ser utilizado en en los dispositivos responsables de la automatización industrial y el transpo

Además, los expertos señalaron que el sistema será compatible con otros desarrollos de Apple y la próxima generación de altavoces inteligentes HomePod.

Lo que debería suceder es que SiriOS se centrará aún más en el reloj de voz de Apple y se puede utilizar en todos los dispositivos que se centren en esta necesidad. Será el sistema operativo ideal para equipos que se derivan de HomePod pero son más pequeños y se centran en otros objetivos.

SiriOS: El nuevo sistema operativo de Apple para el internet de las cosas (IoT)

Los analistas de Mangrove Capital Partners informaron que Apple estaba desarrollando un nuevo sistema operativo. Se llamará SiriOS y se convertirá en el equivalente de Hongmeng, que Huawei desarrolló para IoT (Internet of Things).

SiriOS está planeado para ser utilizado en en los dispositivos responsables de la automatización industrial y el transpo

Además, los expertos señalaron que el sistema será compatible con otros desarrollos de Apple y la próxima generación de altavoces inteligentes HomePod.

Lo que debería suceder es que SiriOS se centrará aún más en el reloj de voz de Apple y se puede utilizar en todos los dispositivos que se centren en esta necesidad. Será el sistema operativo ideal para equipos que se derivan de HomePod pero son más pequeños y se centran en otros objetivos.

Lizeth_Miranda- Mensajes : 11

Puntos : -5

Fecha de inscripción : 17/07/2019

Re: Sistemas Operativos PARA IOT

Re: Sistemas Operativos PARA IOT

Android Things

Visión de conjunto

Android Things le permite experimentar con la creación de dispositivos en una plataforma confiable, sin conocimiento previo del diseño de sistemas integrados:

Desarrolle usando el SDK de Android y Android Studio

Acceda a hardware como pantallas y cámaras de forma nativa a través del marco de Android

Conecta tus aplicaciones con los servicios de Google

Integre periféricos adicionales a través de las API de periferia de E / S (GPIO, I2C, SPI, UART, PWM)

Use la Consola de Android Things para impulsar las funciones inalámbricas y las actualizaciones de seguridad

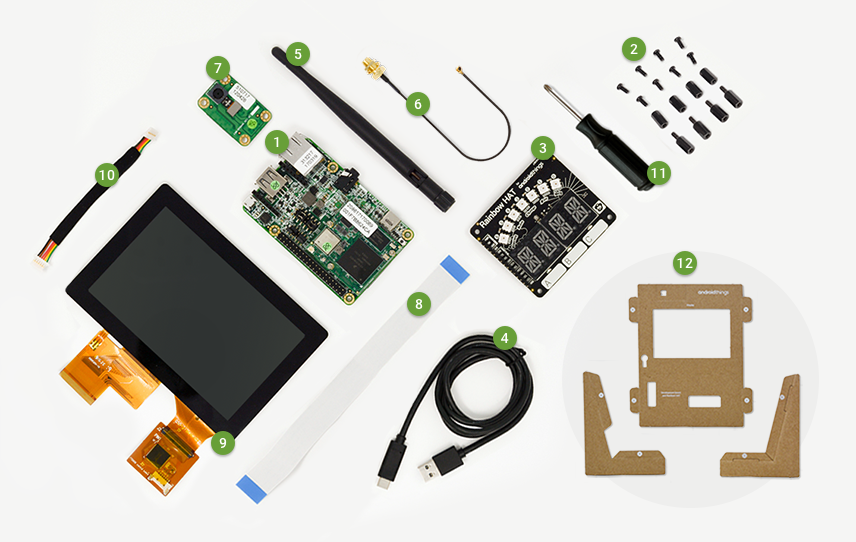

Hardware

Android Things le permite crear aplicaciones sobre plataformas de hardware populares como Raspberry Pi 3. El paquete de soporte de placa (BSP) es administrado por Google, por lo que no se requiere desarrollo de kernel o firmware. Las imágenes de software se crean y se entregan a los dispositivos a través de la consola Android Things. Esto le brinda una plataforma confiable para desarrollar con actualizaciones y correcciones estándar de Google.

SDK

Android Things amplía el marco central de Android con API adicionales proporcionadas por la Biblioteca de soporte de Things, que le permite integrarse con nuevos tipos de hardware que no se encuentran en los dispositivos móviles.

El desarrollo de aplicaciones para dispositivos integrados es diferente del móvil en algunas formas importantes, tales como:

Acceso más flexible a los periféricos y controladores de hardware que los dispositivos móviles.

Las aplicaciones del sistema no están presentes para optimizar los requisitos de inicio y almacenamiento

Las aplicaciones se inician automáticamente al inicio para sumergir a sus usuarios en la experiencia de la aplicación.

Los dispositivos exponen solo una aplicación a los usuarios, en lugar de múltiples como con los dispositivos móviles.

Consulte la página Características y API para obtener más información sobre esta biblioteca.

Consulte la página de diferencias de plataforma para obtener más información sobre las similitudes y diferencias entre Android Things y el marco de Android.

Consola

Cuando esté listo para comenzar a publicar su código en los dispositivos, la consola Android Things proporciona herramientas para instalar y actualizar la imagen del sistema en dispositivos de hardware compatibles. Esto le permite enviar actualizaciones ininterrumpidas a los usuarios en el campo, así como probar implementaciones en su Hardware propio. Usando la consola, puedes:

Descargue e instale la última imagen del sistema Android Things

Cree imágenes de software que agrupen sus aplicaciones con el sistema operativo

Envíe imágenes por aire (OTA) a los dispositivos como actualizaciones

Consulte la documentación de la consola Android Things para obtener más información sobre todas sus funciones.

Victor_Ochoa- Mensajes : 13

Puntos : -3

Fecha de inscripción : 17/07/2019

Edad : 25

Re: Sistemas Operativos PARA IOT

Re: Sistemas Operativos PARA IOT

Una investigadora de la firma SafeBreach ha revelado una vulnerabilidad en Windows 10 IoT Core que permitiría a un atacante ejecutar comandos con privilegios de administrador en dispositivos que usen el sistema.

Windows IoT es el sistema operativo de Microsoft para el segmento de embebidos y la Internet de las Cosas. Sucesor gratuito del proyecto Windows Embedded, tiene una cuota de mercado del 22% y solo es superado por la gran participación de Linux en este grupo ya que el sistema libre gobierna 7 de cada 10 dispositivos. La semana pasada Microsoft publicó Windows Server IoT 2019 y expandió el soporte hardware para el Windows 10 IoT cliente, consciente de la importancia de este mercado.

Confirmando que estos dispositivos inteligentes y/o embebidos necesitan mejorar el apartado de la seguridad, la investigadora de SafeBreach ha presentado en la conferencia de seguridad WOPR Summit un exploit que aprovecha una vulnerabilidad del protocolo de comunicaciones Sirep/WPCon incluido con el sistema operativo Windows IoT.

La explotación se realiza mediante un troyano de acceso remoto (RAT) denominado SirepRAT cuya prueba de concepto será publicado en GitHub para su investigación. Ello permite acceder a una interfaz de comandos que los ciberdelincuentes podría emplear para tomar el control de los dispositivos inteligentes con Windows IoT Core.

El exploit es de acción limitada ya que solo funciona a través de una conexión Ethernet y no de manera inalámbrica, lo que implicaría acceso físico a la red interna de un hogar o empresa. La vulnerabilidad tampoco afecta a la versión más avanzada de este sistema, Windows IoT Enterprise.

En todo caso, es un aviso para que proveedores como Microsoft incrementen la seguridad de un grupo de dispositivos conectados que abarcará a decenas de miles de millones en los próximos años, desde un gran electrodoméstico a una simple taza de café, pasando por un timbre o un termostato.

Hace justamente un año, investigadores de la Universidad Ben-Gurion, probaron una serie de estos dispositivos comerciales a la venta concluyendo que podían ser comprometidos fácilmente. Hasta ahora, el IoT es un campo en el que la seguridad no ha sido la prioridad, a pesar del aumento en la cantidad de dispositivos vulnerables expuestos.

Fuentes:

- La mayoría de dispositivos IoT podrían ser comprometidos fácilmente

- Sistema operativo para IoT

- Vulnerabilidad en Windows 10 IoT permite el control de los dispositivos

Fary_Mamani- Mensajes : 14

Puntos : 8

Fecha de inscripción : 18/07/2019

Linux lanza Zephyr, un sistema operativo seguro para IoT

Linux lanza Zephyr, un sistema operativo seguro para IoT

Linux lanza Zephyr, un sistema operativo seguro para IoT

Durante los próximos años vamos a experimentar una importante evolución tecnológica en nuestras vidas y nuestros hogares. La llegada de Internet de las Cosas supone una auténtica revolución, una tecnología que está avanzando a pasos agigantados. Pero hay algo que podría frenar este crecimiento: la falta de comunicación entre los dispositivos conectados.

La “magia” de IoT hace que sea posible que millones de dispositivos inteligentes hablen e interactúen entre ellos sin interacción humana. Se espera que para 2020 tengamos en nuestros hogares unos 500 sensores y dispositivos IoT conectados y comunicándose entre ellos.

Pero para llegar a esto, es necesario que las marcas y fabricantes también hablen entre sí. De nada serviría que (como ocurre con la mayoría de los dispositivos en la actualidad), no sea compatible un frigorífico del fabricante X con un sensor de la marca Y, o que no pudieran sincronizarse por tener diferentes sistemas operativos. Actualmente, son muchos los que están en marcha: Windows 10 IoT Core, Brillo de Google, Rocket de Intel o Ubuntu Core de Canonicals.

Por ello, la asociación Linux ha decidido adelantarse y lanzar un sistema operativo en tiempo real (RTOS – Real Time Operating System) para el Internet de las Cosas. Se llama Zephyr, y permitirá que los dispositivos conectados puedan comunicarse entre ellos con el mismo protocolo.

Como recoge The Hacker News, Este proyecto está ayudado por varias plataformas como semiconductores NXP, Synopsys o tecnología UbiquiOS, y tiene licencia Apache 2.0.

La “magia” de IoT hace que sea posible que millones de dispositivos inteligentes hablen e interactúen entre ellos sin interacción humana. Se espera que para 2020 tengamos en nuestros hogares unos 500 sensores y dispositivos IoT conectados y comunicándose entre ellos.

Pero para llegar a esto, es necesario que las marcas y fabricantes también hablen entre sí. De nada serviría que (como ocurre con la mayoría de los dispositivos en la actualidad), no sea compatible un frigorífico del fabricante X con un sensor de la marca Y, o que no pudieran sincronizarse por tener diferentes sistemas operativos. Actualmente, son muchos los que están en marcha: Windows 10 IoT Core, Brillo de Google, Rocket de Intel o Ubuntu Core de Canonicals.

Por ello, la asociación Linux ha decidido adelantarse y lanzar un sistema operativo en tiempo real (RTOS – Real Time Operating System) para el Internet de las Cosas. Se llama Zephyr, y permitirá que los dispositivos conectados puedan comunicarse entre ellos con el mismo protocolo.

Como recoge The Hacker News, Este proyecto está ayudado por varias plataformas como semiconductores NXP, Synopsys o tecnología UbiquiOS, y tiene licencia Apache 2.0.

Pensando en la seguridad

Este sistema operativo es open source, escalable, personalizable y seguro, para ser usado a través de múltiples arquitecturas, según claman desde Linux Foundation.

Precisamente la seguridad es uno de los aspectos más importantes de IoT: millones de dispositivos almacenando y transmitiendo cantidades ingentes de información y datos personales… Es ya un objetivo claro de ciberataques. Por eso, Linux aclara que ha pensado en la seguridad de este SO desde el principio. Generalmente, afirman, el software open source es más seguro, ya que cualquiera puede inspeccionar posibles fallos y corregir el código. Pero además, la fundación Linux cuenta con un equipo dedicado exclusivamente a la seguridad y mantienen un chat IRC abierto para que cualquiera pueda reportar vulnerabilidades.

Precisamente la seguridad es uno de los aspectos más importantes de IoT: millones de dispositivos almacenando y transmitiendo cantidades ingentes de información y datos personales… Es ya un objetivo claro de ciberataques. Por eso, Linux aclara que ha pensado en la seguridad de este SO desde el principio. Generalmente, afirman, el software open source es más seguro, ya que cualquiera puede inspeccionar posibles fallos y corregir el código. Pero además, la fundación Linux cuenta con un equipo dedicado exclusivamente a la seguridad y mantienen un chat IRC abierto para que cualquiera pueda reportar vulnerabilidades.

FUENTES:

[Tienes que estar registrado y conectado para ver este vínculo]

Cristian Angulo- Mensajes : 36

Puntos : 22

Fecha de inscripción : 13/02/2019

Re: Sistemas Operativos PARA IOT

Re: Sistemas Operativos PARA IOT

Dejar los dispositivos de "IoT" sin atender compromete tu seguridad

En la actualidad todos contamos con al menos un dispositivo inteligente. Pero ¿cuántos de nosotros sabemos los riesgos que corremos si no tenemos la información precisa para poder usarlos?

TIPOS DE ATAQUES

Los ataques puede ser fisicos , por ejemplo si alguien tiene acceso a tu termostato o a tus focos inteligentes, este puede descubrir cuando estas en tu casa y cuando no

tambien hay virus rasomware en la cual un virus bloquea tus aparatos y te pide un monto para recuperarlos, otra forma de malware son aquellas que acceden a tus dispositivos y recolectan informacion personal tales como nombres de cuenta o contrasenas.

VULNERABILIDADES

Los aparatos que menos usan son mas propensos a recibir ataques tales como tu refrigerador inteligente .

COMO PROTEGERTE

La mayoria de los dispositivos son entregados con entradas predeterminadas cambialas una vez que las tomas para su uso personal

Investiga al fabricante y su producto antes de comprarlo.

PARA MAS INFORMACION

CLICK AQUI

En la actualidad todos contamos con al menos un dispositivo inteligente. Pero ¿cuántos de nosotros sabemos los riesgos que corremos si no tenemos la información precisa para poder usarlos?

TIPOS DE ATAQUES

Los ataques puede ser fisicos , por ejemplo si alguien tiene acceso a tu termostato o a tus focos inteligentes, este puede descubrir cuando estas en tu casa y cuando no

tambien hay virus rasomware en la cual un virus bloquea tus aparatos y te pide un monto para recuperarlos, otra forma de malware son aquellas que acceden a tus dispositivos y recolectan informacion personal tales como nombres de cuenta o contrasenas.

VULNERABILIDADES

Los aparatos que menos usan son mas propensos a recibir ataques tales como tu refrigerador inteligente .

COMO PROTEGERTE

La mayoria de los dispositivos son entregados con entradas predeterminadas cambialas una vez que las tomas para su uso personal

Investiga al fabricante y su producto antes de comprarlo.

PARA MAS INFORMACION

CLICK AQUI

Frank_Silvestre- Mensajes : 15

Puntos : 3

Fecha de inscripción : 17/07/2019

La importancia de la seguridad en IoT. Principales amenazas

La importancia de la seguridad en IoT. Principales amenazas

Los dispositivos IoT han dejado de ser un mercado de nicho. La tendencia de tener todos nuestros dispositivos interconectados, junto con el abaratamiento en la fabricación de estas tecnologías está impulsando enormemente su despegue. Además, se prevé que en un futuro cercano este hecho vaya a más con la implementación del espacio de direcciones IPv6 y el despliegue de tecnologías 5G en las redes móviles.

Surgieron de la convergencia de sistemas microelectrónicos, inalámbricos y servicios de internet, lo que dio lugar a una gran red de objetos del ámbito cotidiano capaces de comunicarse entre ellos, sin necesidad de intervención humana. Desde una nevera que es capaz de informarnos remotamente si está perdiendo frío, hasta un biochip implantado en nuestro cuerpo notificándonos acerca del nivel de glucosa en sangre o del ritmo cardíaco, pasando por la gran moda de los wearables con sus mediciones sobre nuestra actividad física diaria.

Surgieron de la convergencia de sistemas microelectrónicos, inalámbricos y servicios de internet, lo que dio lugar a una gran red de objetos del ámbito cotidiano capaces de comunicarse entre ellos, sin necesidad de intervención humana. Desde una nevera que es capaz de informarnos remotamente si está perdiendo frío, hasta un biochip implantado en nuestro cuerpo notificándonos acerca del nivel de glucosa en sangre o del ritmo cardíaco, pasando por la gran moda de los wearables con sus mediciones sobre nuestra actividad física diaria.

¿Qué es la fundación OWASP?

La fundación OWASP es una organización sin ánimo de lucro instaurada en los Estados Unidos desde 2001. Se trata de una comunidad abierta que tiene como objetivo apoyar a las empresas y organizaciones en la concepción, desarrollo, operación y mantenimiento de aplicaciones confiables a nivel de seguridad. Todas las herramientas, documentos, foros y capítulos son completamente abiertos para que puedan ser aprovechados por personas interesadas en mejorar la seguridad de las aplicaciones.

¿En qué consiste su proyecto?

El proyecto de IoT de OWASP se presenta como una simple lista con las 10 vulnerabilidades más comunes de cada año. Su finalidad es la de apoyar a desarrolladores, fabricantes y consumidores en el despliegue y uso seguro de estas tecnologías.

También provee información sobre vulnerabilidades, análisis de firmware, debilidades en los ICS/SCADA, guías para diseñar, desarrollar, configurar y testear dispositivos IoT, entre otros.

Top 10 vulnerabilidades en IoT 2018

A continuación, detallaremos cada una de las vulnerabilidades recogidas en la lista del último año:

Configuraciones por defecto inseguras: las configuraciones por defecto de los dispositivos suelen ser inseguras. Por ello, es conveniente establecer configuraciones enfocadas a proteger el sistema, aplicar políticas estrictas de filtrado de las conexiones y la gestión de permisos.

Conclusiones

En los últimos años, las grandes tecnologías han centrado sus esfuerzos en impulsar el IoT. Gracias a los últimos avances, es una realidad consolidada a día de hoy y, como hemos podido ver en este artículo, la previsión de este fenómeno seguirá creciendo en el futuro.

Sin embargo, a nivel de seguridad parece que aún queda mucho por hacer. La labor de sensibilización que realizan organizaciones como OWASP, así como la divulgación de sus contenidos es muy importante, puesto que la seguridad en IoT es un asunto de todos.

FUENTES

Octavio_Condori- Mensajes : 4

Puntos : 2

Fecha de inscripción : 17/07/2019

WSO2 IOT SERVER

WSO2 IOT SERVER

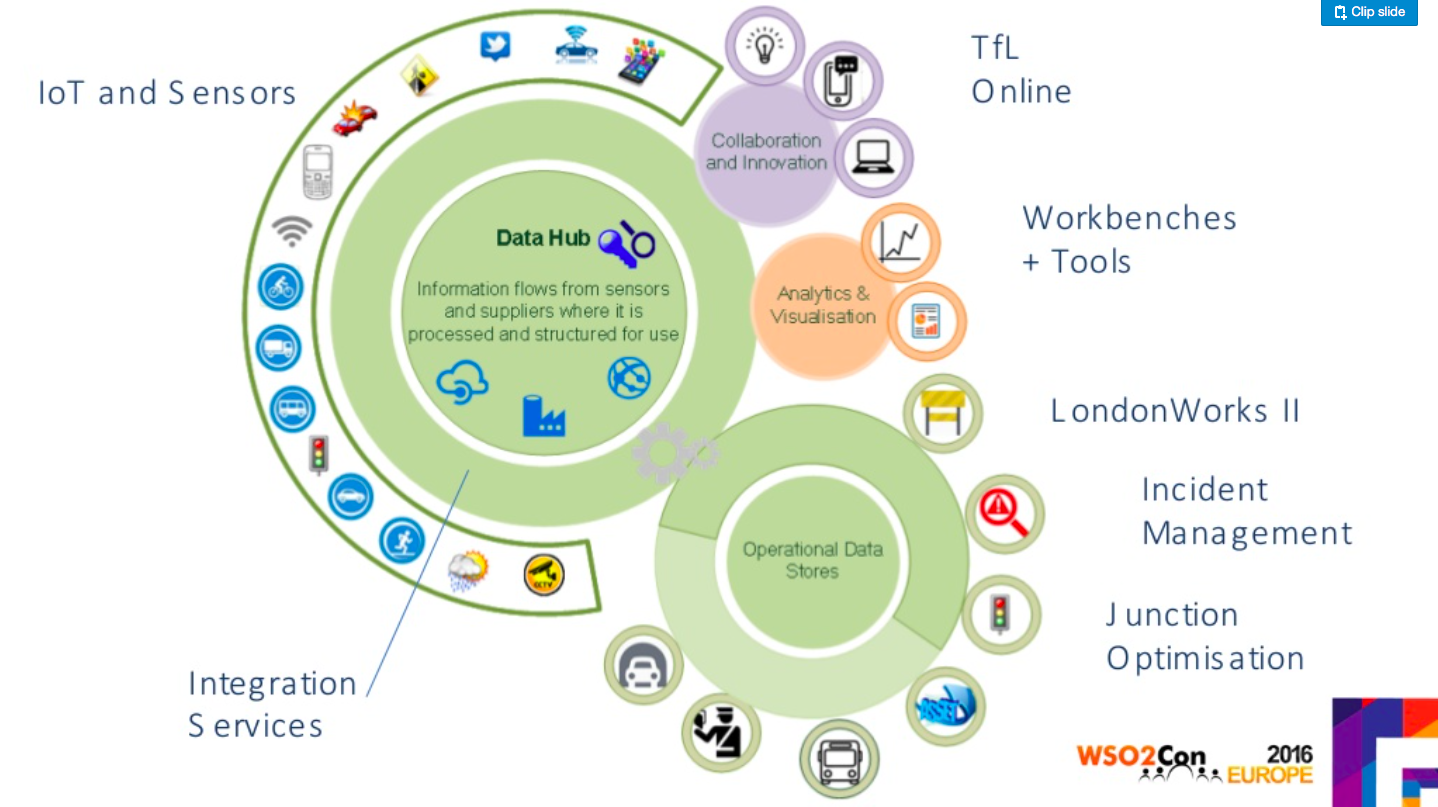

Son muchos los proyectos que ya estaban utilizando WSO2 para sus arquitecturas IoT. Algunas componentes, ya han probado su éxito en empresas muy sólidas y en proyectos de gran escala, como es el caso de Transports for London. Gracias WSO2, TfL ofrece información en tiempo real sobre la red de transporte de Londres, como por ejemplo, información sobre el tráfico o sobre dónde está un autobús o a qué velocidad va. Ahora WSO2, cuenta con un middleware específico dispuesto a dar todas las facilidades para construir una arquitectura IoT.

Cada vez, más gente tiene la necesidad de encontrar una arquitectura IoT con todos los beneficios del open source. Para atender este requerimiento, nace WSO2 Internet of Things Server (WSO2 IoT Server). El WSO2 IoT Server encapsula todo lo que necesitamos para la implementación de servicios en una arquitectura del internet de las cosas. Incluye una infraestructura extensible especialmente útil para los fabricantes de dispositivos, ya que les permite crear pluggins y diferentes capacidades de integración para los dispositivos que fabrican. Este server también cuenta con una sólida infraestructura para la analítica capaz de gestionar la información de los dispositivos en grandes tandas en tiempo real y realizar predicciones.

“WSO2 IoT Server encapsula todo lo que necesitamos para la implementación de servicios en una arquitectura del internet de las cosas.”

En este nuevo producto, WSO2 saca partido de las capacidades de su exitosa plataforma de middleware para conseguir un servidor específico para IoT modular, extensible y open source. El WSO2 IoT Server hará posible que podamos contar con una solución de gestión de dispositivos completa, customizable y segura.

Para poder integrar diferentes tipos de dispositivos además necesitaremos un agente que se encargará de la gestión de la información y de traducir los mensajes de los distintos dispositivos para conseguir unificar la información que transmiten.

Como vemos en el esquema de a continuación, el WSO2 IoT Server, comunicará todas nuestras aplicaciones con los distintos dispositivos.

El IoT Server es un middleware pensado tanto para los fabricantes de dispositivos como para los arquitectos encargados del desarrollo de aplicaciones y las integraciones de sistemas. El servidor, encapsula todo lo básico que necesitaremos para un proyecto IoT y puede ser fácilmente expandible.

Gracias al WSO2 IoT Server, podremos realizar una arquitectura IoT con todas las ventajas del open source, modulable y escalable que funcione con las garantías de WSO2. Este middleware nos facilitará el trabajo, ya que con una sola descarga, encontraremos todo lo que necesitamos para la integración de los dispositivos del internet de las cosas con nuestras aplicaciones.

Página Oficial

Bibliografia:

“WSO2 IoT Server es un middleware específico dispuesto a dar todas las facilidades para construir una arquitectura IoT.”

Cada vez, más gente tiene la necesidad de encontrar una arquitectura IoT con todos los beneficios del open source. Para atender este requerimiento, nace WSO2 Internet of Things Server (WSO2 IoT Server). El WSO2 IoT Server encapsula todo lo que necesitamos para la implementación de servicios en una arquitectura del internet de las cosas. Incluye una infraestructura extensible especialmente útil para los fabricantes de dispositivos, ya que les permite crear pluggins y diferentes capacidades de integración para los dispositivos que fabrican. Este server también cuenta con una sólida infraestructura para la analítica capaz de gestionar la información de los dispositivos en grandes tandas en tiempo real y realizar predicciones.

“WSO2 IoT Server encapsula todo lo que necesitamos para la implementación de servicios en una arquitectura del internet de las cosas.”

En este nuevo producto, WSO2 saca partido de las capacidades de su exitosa plataforma de middleware para conseguir un servidor específico para IoT modular, extensible y open source. El WSO2 IoT Server hará posible que podamos contar con una solución de gestión de dispositivos completa, customizable y segura.

¿QUÉ PODREMOS HACER CON EL WSO2 IOT SERVER?

Un producto tan específico como el WSO2 IoT Server hará un gran trabajo en la integración de nuestros dispositivos IoT con el resto de plataformas con las que queremos trabajar. Dentro de WSO2 IoT Server, encontraremos muchas de las capacidades que ya conocíamos de WSO2, pero también cuenta con funciones específicamente diseñadas para el IoT. ¿En qué nos ayudará?· GESTIÓN CENTRALIZADA DE DISPOSITIVOS.

El IoT Server, hace especial hincapié en conseguir facilitar la gestión de diferentes dispositivos, incluso entre dispositivos de diferentes tecnologías. Trabaja en la identificación de los dispositivos y es capaz de tratar paralelamente la información de cada uno de estos dispositivos.· DAR SOPORTE A PROTOCOLOS ESPECÍFICOS DEL INTERNET DE LAS COSAS

Con este nuevo producto de WSO2, podremos dar soporte interno a protocolos específicos del IoT. Un ejemplo de estos protocolos son por ejemplo los encargados de la integración de los diferentes dispositivos o los que necesitaremos para su seguridad.· UNA SOLUCIÓN COMPLETA

Una de las mayores virtudes del WSO2 IoT Server es que ofrece una solución completa e integrada para aquellas personas interesadas en crear una arquitectura IoT. Con una sola descarga obtendremos todas las plataformas necesarias para la integración de nuestros dispositivos.· IMPLEMENTACIÓN SAAS

WSO2 trabaja, para que un futuro, el WSO2 IoT server pueda ser implementado en la nube.¿CÓMO FUNCIONA EL WSO2 IOT SERVER?

El WSO2 IoT server es un middleware que encontraremos entre las aplicaciones y los distintos dispositivos que queramos manejar. Los dispositivos estarán en la parte inferior de la arquitectura.Para poder integrar diferentes tipos de dispositivos además necesitaremos un agente que se encargará de la gestión de la información y de traducir los mensajes de los distintos dispositivos para conseguir unificar la información que transmiten.

Como vemos en el esquema de a continuación, el WSO2 IoT Server, comunicará todas nuestras aplicaciones con los distintos dispositivos.

¿PARA QUIÉN ES IDEAL EL WSO IOT SERVER?

Dentro del mundo del internet de las cosas nos encontramos con diferentes actores. El primero de ellos, es el fabricante del dispositivo. Él será el encargado de desarrollar el hardware y el software básico para las capacidades del dispositivo. Otro actor será el desarrollador de aplicaciones que será quién será el responsable de construir las aplicaciones IoT sobre el hardware. Después, nos encontraremos con el integrador de sistemas, cuya función será integrar las diferentes aplicaciones para que se compenetren y aportar un mayor valor a la industria. Finalmente, está el usuario que disfruta usando los dispositivos que todos los demás actores han creado para él.El IoT Server es un middleware pensado tanto para los fabricantes de dispositivos como para los arquitectos encargados del desarrollo de aplicaciones y las integraciones de sistemas. El servidor, encapsula todo lo básico que necesitaremos para un proyecto IoT y puede ser fácilmente expandible.

Gracias al WSO2 IoT Server, podremos realizar una arquitectura IoT con todas las ventajas del open source, modulable y escalable que funcione con las garantías de WSO2. Este middleware nos facilitará el trabajo, ya que con una sola descarga, encontraremos todo lo que necesitamos para la integración de los dispositivos del internet de las cosas con nuestras aplicaciones.

Página Oficial

Bibliografia:

- [Tienes que estar registrado y conectado para ver este vínculo]

- [Tienes que estar registrado y conectado para ver este vínculo]

- [Tienes que estar registrado y conectado para ver este vínculo]

david_rios- Mensajes : 15

Puntos : 3

Fecha de inscripción : 17/07/2019

Re: Sistemas Operativos PARA IOT

Re: Sistemas Operativos PARA IOT

AZURE SPHERE

Microsoft presentó un sistema operativo basado en el kernel de Linux, Azure Sphere, aunque no será una distribución o sistema operativo como Windows o Debian sino un sistema operativo para el Internet de las Cosas. Azure Sphere es una solución para IoT, una alternativa privativa o quasiprivativa que intentará competir con Ubuntu Core por el mundo del Internet de las Cosas. El puento fuerte de Azure Sphere será la seguridad. Curiosamente, para ello utiliza un sistema de capas como la red TOR. Así, Azure Sphere se compone de tres capas: una capa de seguridad que sirve de firewall entre el hardware potencialmente peligroso y el sistema operativo del dispositivo inteligente; una segunda capa que será el sistema operativo propiamente y que será más seguro que otros sistemas operativos y una tercera capa que se basa en un ecosistema cloud potenciado y basado en Azure, la solución de Microsoft a los servicios Cloud. Así, Microsoft pretende ofrecer un entorno seguro, privativo y libre a la vez a los usuarios de dispositivos inteligentes o mejor dicho de Internet de las Cosas.

Actualmente, la mayor parte de software que se desarrolla se crea para Windows, lo que significa más ataques a Windows y aparecen más bugs de seguridad. En cambio, tanto para el kernel como para las aplicaciones Gnu/Linux, apenas hay ataques y no suelen durar muchos bugs por lo que es actualmente una solución segura y potente. Dos argumentos que creo que han hecho que Microsoft se decante por el kernel de Linux.

QUE VENTAJAS TIENE...

- Azure Sphere protege todos los dispositivos con las siete propiedades de los dispositivos conectados a Internet con una fuerte protección.- Asegure la integridad de los dispositivos y evite que actores malintencionados tomen el control de ellos o comprometan los datos con una defensa en profundidad.

- Mantenga los dispositivos protegidos a medida que emergen nuevas amenazas y restaure el estado de mantenimiento de los dispositivos comprometidos con actualizaciones automáticas de seguridad y del sistema operativo.

- Los dispositivos Azure Sphere solo ejecutan software auténtico firmado, lo que mitiga el riesgo de amenazas como el malware y la alteración de aplicaciones.

FUENTES

[Tienes que estar registrado y conectado para ver este vínculo]

MaginLuna- Mensajes : 13

Puntos : 7

Fecha de inscripción : 17/07/2019

Re: Sistemas Operativos PARA IOT

Re: Sistemas Operativos PARA IOT

En la industria médica IoT Medicina o IoMT

La tecnología ha demostrado ser un factor crítico para la medicina moderna. El impulso hacia la mejora de los diagnósticos, la atención a los pacientes y los resultados sigue avanzando. El Internet de las cosas ahora está acelerando las cosas aún más. Muchos profesionales médicos modernos han logrado colocar dispositivos de IoT Medicina , incluso dentro de los pacientes.

Avances del IoT Medicina

Las aplicaciones de IoT Medicina en la atención están haciendo posible rastrear los dispositivos utilizados para los pacientes. Todo esto en tiempo real. Dispositivos como rayos x, sillas de ruedas, nebulizadores y desfibriladores están siendo intervenidos con sensores para corroborar su correcto funcionamiento.Las personas que viven en áreas lejanas a los perímetros urbanos pierden vidas todos los días. Esto se debe a la escasez de asistencia médica oportuna y rápida. Las aplicaciones de IoT Medicina en la atención han permitido usar dispositivos con sensores que alertan al personal responsable. Esto ayuda en caso de cualquier cambio en la condición de un paciente.

Dispositivos médicos y productos farmacéuticos contra la falsificación.

En la etiqueta adjunta a un producto ya se están implementando códigos de identificación única. Esto desempeña un papel esencial en la verificación de la información y la lucha contra la falsificación y el fraude médico. En el futuro, será posible transmitir información sobre medicamentos a una base de datos pública. Con un registro de los registros en la base de datos. De esta manera se identificarán fácilmente posibles falsificaciones.Gestión de información de residuos médicos

La cooperación de los hospitales y las empresas de transporte está ayudando a establecer un sistema de seguimiento de los datos médicos utilizando la tecnología RFID. Esto asegura que estos se transporten adecuadamente a la planta de tratamiento. Así se evita el vertido ilegal de los desechos del riesgo biológico en zonas no dispuestas para ello.Seguimiento del personal, pacientes e inventario.

La seguridad es la mayor preocupación de cualquier hospital o centro médico. El IO Medicina también se this Usando para rastrear Activos, Miembros del personal, patients and Equipment de alto costo m.Sistema antisecuestro de recién nacidos

En varios hospitales ya está viendo los recién nacidos usando una tobillera RFID que los identificadores. Cada uno tiene una única información con la información de la madre. Para determinar si la familia tiene el bebé correcto, solo necesita la tobillera mar revisada por el dispositivo de seguridad. De igual manera se monitorea su localización en todo momento como hablamos en el punto anterior.Los proveedores de tecnología tienen la oportunidad de mejorar el rendimiento y la calidad de la atención a través de tecnologías IoT Medicina ingeniosamente pertinentes. A medida que los hospitales, las prácticas y los sistemas de salud comiencen y consoliden, sean las herramientas que aporten la importancia y la rentabilidad.

Daniel_Vega- Mensajes : 14

Puntos : 6

Fecha de inscripción : 17/07/2019

Edad : 26

Localización : La Paz

ventajas y desventajas de la IoT

ventajas y desventajas de la IoT

Ciudades y objetos inteligentes: ¿cómo afecta el IoT a nuestro día a día?

La revolución de nuestra cotidianeidad gracias al Internet de las cosas está aún por llegar y, por lo tanto, solo se pueden hacer hipótesis sobre cómo afectará esta tecnología a nuestra vida, más aún si se tiene en cuenta que son pocos los que viven en una casa inteligente o usan objetos wearables (objetos dotados de esta tecnología que se pueden vestir). Por otro lado, hay otras innovaciones que poco a poco sí se van incorporando como son los cajeros automatizados, las cámaras de vigilancia inteligentes y las fábricas con un funcionamiento autónomo. Sin embargo, estos avances quedan en un segundo plano, pues no afectan de forma tan visible a nuestra rutina. La integración absoluta del IoT supondría estar continuamente rodeados de sistemas informáticos que recogen e intercambian datos en Internet. Si se recurre a estos objetos dentro del propio hogar, se cuelan por completo en la esfera privada.

Vivir en una casa inteligente trae consigo numerosas ventajas: gracias a los datos recopilados sobre los diferentes moradores y sus actividades, se puede reaccionar por anticipado y facilitar determinadas actividades cotidianas. Los aparatos electrodomésticos se autorregulan y así garantizan una mayor seguridad: fuegos de cocina que se apagan automáticamente o puertas de viviendas que se bloquean solas.

Muchos de los dispositivos conectados a la Red responden a un patrón de comportamiento: un reloj de pulsera inteligente encargado de estimular un estilo de vida saludable avisa al usuario cada vez que detecta un aumento del sedentarismo. Sin embargo, las necesidades humanas solo son predecibles hasta cierto punto, sin olvidar una pregunta clave que suele acompañar al uso de esta tecnología: ¿y si la tecnología controlase de forma creciente nuestro estilo de vida? Imaginemos que empiezan a surgir aseguradoras que cobran una u otra tarifa teniendo en cuenta la información recogida sobre la actividad física realizada por un cliente. ¿Sería ético? No solo los expertos en este campo tratan de encontrar una respuesta, también los profesionales de TI discuten sobre las desventajas que puede traer consigo la aplicación del IoT.

Una cosa sin duda está clara: los dispositivos para uso doméstico ya disponibles son bastante prácticos. Un ejemplo de ello es el termostato inteligente de Nest, empresa adquirida por Google, capaz de detectar la temperatura habitual de la calefacción en un lugar, para más tarde regularla autónomamente. Un detector de movimiento registra si los habitantes se encuentran en casa y apaga la calefacción en su ausencia. Esto reduce los costes de calefacción, ahorra recursos energéticos y aumenta el confort. Si los habitantes deciden volver a casa antes de lo habitual, pueden encenderla antes de llegar.

Algunas innovaciones probadas en determinadas ciudades son una muestra de lo que el IoT permitirá llevar a cabo en el sector público en un futuro. En una escala global, el Internet de las cosas podría hacer mucho más eficiente el transporte, el tráfico, la recogida de basura, etc., aunque para ello sería necesario crear una infraestructura completa de farolas, contenedores, semáforos y fachadas de edificios interconectados que captaran la información a través de sensores.

Santander es un ejemplo de ciudad inteligente. Las estrechas calles del centro cuentan con miles de sensores para medir el volumen de tráfico y mediante una app se avisa a los conductores de las rutas más concurridas así como de las plazas de aparcamiento disponibles. Ámsterdam, por su parte, dispone de farolas inteligentes que regulan la intensidad de la luz proyectada, de modo que cuando no hay peatones ni coches cerca se apagan, lo que reduce la contaminación lumínica y ahorra energía.

La base de una cuarta revolución industrial

El IoT se puede considerar el motor de una cuarta revolución industrial. No cabe duda de que las fábricas inteligentes, en cuyas instalaciones se organizan los procesos de producción de forma autónoma, pertenecen a una nueva época. En ellas se acelera la producción, se incrementa la eficiencia y se reducen los costes gracias, por ejemplo, a que los materiales están provistos de chips RFID que indican qué máquina es responsable del siguiente proceso y a sensores que sirven a las máquinas para notificar situaciones críticas, además de otros sistemas para comunicar las necesidades de reparación o de material.

Oportunidades y peligros de la industria 4.0 y el marketing digital

El Internet de las cosas sirve para optimizar las diferentes etapas en un proceso de producción así como todos los servicios implicados: desde el desarrollo del producto, pasando por la comercialización, hasta su entrega y posterior reciclaje. Además, con un conjunto de máquinas interconectadas y completamente autónomas es más fácil adaptarse a los deseos individuales de cada cliente. De este modo la fabricación de productos personalizados no siempre requiere la supervisión de una persona o el reacondicionamiento de las instalaciones, incluso si se trata de un reducido número de piezas. De hecho, este es el modo usado por Adidas para crear zapatos personalizados.

El IoT ofrece un gran potencial también en el mundo del marketing. El comercio minorista, por ejemplo, se dirige a un determinado consumidor en un área concreta. Por ello, con los conocidos como iBeacons se puede mejorar su estrategia de publicidad al enviar señales a los smartphones de los clientes con una oferta concreta. Otro ejemplo interesante es el de las máquinas inteligentes expendedoras de bebidas. Estas son capaces de comunicar la falta de inventario y los posibles fallos, en caso de que tengan lugar, así como detectar las temperaturas veraniegas para adaptar los precios ante la mayor demanda prevista.

Pero lejos de ser solo una invención, existen aplicaciones reales de IoT en marketing. La marca de whisky Johnnie Walker ha creado botellas inteligentes que se comunican con el móvil del comprador gracias a la tecnología NFC. Los sensores adheridos a la etiqueta de la botella envían información a la empresa sobre la cadena de suministro y el customer journey completo: los sensores registran si la botella ha sido abierta o permanece cerrada y, dependiendo de esta información, el comprador recibe información o consejos para un consumo más placentero. De cara al cliente, todo ello supone un incentivo de compra y mejora la experiencia del producto y, al mismo tiempo, la empresa obtiene información sobre el ciclo de vida del producto y puede enviar al usuario publicidad personalizada.

El impacto del Internet de las cosas en la economía también es enorme. Según un estudio de la consultora McKinsey, en el año 2025 el Internet of Things habrá generado en torno a los 11,1 billones de dólares.

No obstante, la industria 4.0 debe hacer frente a una serie de amenazas al mismo tiempo: una red muy amplia ofrece a los hackers numerosos puntos de acceso, lo que aumenta el riesgo de vulneraciones en la protección de datos y el espionaje industrial. Además, si se delegan los procesos industriales en máquinas, estas terminarán sustituyendo la mano de obra de las personas no solo en aquellas actividades monótonas o peligrosas, sino también en muchos otros ámbitos que generan puestos de trabajo.

Los expertos no se ponen de acuerdo en determinar en qué ámbitos y hasta qué punto el IoT va a afectar a la ocupación profesional. Por un lado, con la digitalización se han creado nuevos ámbitos laborales y en muchos ámbitos los dispositivos inteligentes se limitarían a asistir a los empleados. Por otroe, algunos economistas predicen que la industria 4.0 va a ir acompañada de una racionalización de los puestos de trabajo. El investigador Andrew McAfee, del prestigioso Institute of Technology (MIT) de Massachusetts, parte de la base de que a mediados el siglo XXI se dispondrá de la mitad de los puestos de trabajo ahora existentes. Un estudio de la Universidad de Oxford llega a una conclusión muy similar.

Aplicación del IoT en la atención sanitaria

El Internet de las cosas también va a revolucionar el ámbito sanitario. Los wearables, una de las opciones disponibles para usar el IoT en medicina preventiva, miden importantes parámetros, como el ritmo cardíaco o el índice glucémico, ayudando a los pacientes que sufren enfermedades cardíacas o diabetes. Además de contribuir en los procesos diagnósticos, los dispositivos IoT mejoran también la asistencia médica hospitalaria y ambulatoria.

Prevención sanitaria y diagnóstico

Hay dispositivos de IoT que se utilizan en el ámbito de la prevención sanitaria para medir la temperatura corporal, analizar la frecuencia respiratoria, evaluar la composición química del sudor y registrar electrocardiogramas, actividades que, en teoría, se pueden llevar a cabo cada hora. Se trata, por tanto, de un chequeo preventivo continuo gracias a los sensores dispuestos en dispositivos ponibles, en cepillos de dientes inteligentes o en el smartphone. Son los enfermos crónicos los que más se pueden beneficiar del control regular de determinadas funciones corporales. Llegado el caso, estos dispositivos pueden incluso salvarles la vida. Además, su uso permitiría un diagnóstico precoz de enfermedades insidiosas que al haber sido detectadas a tiempo pueden ser tratadas de forma más efectiva. De igual forma, se evitarían las visitas innecesarias a la consulta médica y se descongestionarían las salas de urgencia, pues el sujeto sabría distinguir los “síntomas” inofensivos de los realmente importantes.

Los dispositivos de IoT también son buenos entrenadores, pues miden los pasos y el consumo de calorías de sus usuarios y previenen de este modo el sobrepeso y el sedentarismo. Estos aparatos conectados a la Red “apelan” a la responsabilidad propia y fomentan un estilo de vida sano. A largo plazo es un método muy rentable, beneficia al sistema sanitario y permite, por ejemplo, invertir el dinero que se ha ahorrado en tratamientos para la investigación.

Ya sea por un interés privado o con un propósito en el ámbito de la investigación, está claro que con el Internet de las cosas se pueden recopilar y evaluar durante un largo periodo de tiempo gran cantidad de datos relevantes desde el punto de vista médico. Además, como se ha mencionado, el proceso de diagnóstico de enfermedades sería mucho más efectivo con estos dispositivos. Claro está que para ello se haría necesario recopilar de forma anónima los datos obtenidos por los wearables para ser analizados fuera del contexto digital.

Los aparatos médicos dotados de inteligencia artificial contribuyen, asimismo, a realizar un diagnóstico mucho más exacto de forma más rápida y efectiva que las propias personas. Dependiendo de los síntomas del paciente, el dispositivo puede comprobar en cuestión de segundos todas las enfermedades posibles. Con un expediente clínico electrónico se pueden incluir el historial del paciente y los resultados de analíticas anteriores para compararlos con patrones estadísticos de pacientes con la misma edad y el sexo.

Asistencia médica hospitalaria y ambulatoria

Siempre se está mejor en casa que en el hospital. Con el IoT es posible reducir las estancias hospitalarias, pues en determinados casos esta tecnología puede cuidar al paciente y supervisar su estado de salud sin que tenga que salir de casa. Tampoco los ancianos se alegran de abandonar su independencia para vivir en un geriátrico, un incómodo cambio que puede evitarse gracias a la presencia en el mercado de dispositivos capaces de mandar una llamada de emergencia. Las caídas son uno de los grandes peligros a los que se enfrentan las personas mayores, ya que en muchas ocasiones son incapaces de pedir ayuda. No obstante, las moquetas dotadas de sensores para caídas avisan de forma automática cuando tiene lugar este accidente doméstico. Otro de los usos en el sector sanitario y de atención médica son los dosificadores de medicamentos que controlan la ingesta de pastillas.

En las clínicas y hospitales, el Internet de las cosas se utiliza sobre todo para optimizar procesos, aumentar la seguridad –con dosificadores de medicamentos interconectados que evitan las confusiones– y mejorar la higiene con sensores que detectan cualquier impureza.

Peligros del IoT: los ciberataques y la protección de datos

En el IoT no todo son bondades. Muchos expertos, de hecho, reconocen que el IoT pone en riesgo la esfera privada. Además no existe aún ninguna regla que proteja de forma efectiva a los datos sensibles de posibles abusos.

Sociedad orwelliana: ¿distopía o realidad?

Los electrodomésticos conectados a la red, los coches autónomos y los relojes inteligentes van recogiendo poco a poco información de todos los ámbitos de la vida de las personas. No solo se trata de conocer las páginas web que un usuario visita, sino también información que aún no ha sido evaluada a gran escala por ninguna tecnología. En conjunto pueden crear el perfil exacto de una persona, siendo capaz de predecir comportamientos, estados de salud, reacciones, etc.

Estas circunstancias obligan a los defensores de la protección de datos a avisar del peligro de la vigilancia masiva. Incluso cuando los datos son anónimos y no pueden identificar a usuarios individuales, sí permiten deducir el comportamiento y los hábitos de un determinado grupo de población. Por todo ello, los defensores de la protección de datos temen que los estados en los cuales la ausencia de democracia y derechos humanos son una realidad podrían acceder a estos datos, dando lugar a un sistema de vigilancia de dimensiones orwellianas.

Por otra parte, las empresas recogen datos con un interés económico. De hecho, Apple, Amazon o Google ya compiten para liderar el mercado de dispositivos IoT. Con la ayuda de datos personalizados las empresas ofrecen a sus clientes ofertas hechas a medida. No obstante, los usuarios solo pueden controlar hasta cierto punto los datos que los dispositivos IoT transmiten a los distribuidores o las empresas asociadas.

Solo las disposiciones legales podrían poner fin a la exhaustiva recopilación de datos personales. Además, con la implementación de la IA cada vez resulta más difícil a los usuarios comprender y controlar el modo en el que las aplicaciones TI recopilan, almacenan y gestionan sus datos, haciéndose muy complicada una configuración segura de los ajustes de seguridad, más si los usuarios recurren en su día a día a varios dispositivos de IoT. Apenas se dispone de conocimiento sobre qué datos se recopilan, qué proveedores lo llevan a cabo y para qué fin.

Se advierte, además, de que está en peligro el derecho de autodeterminación informativa. La red GPEN (siglas de Global Privacy Enforcement Network) ha investigado recientemente, con la participación de autoridades reguladoras de todo el mundo, las condiciones de protección de datos de 300 dispositivos de IoT. El estudio mostró que en la mayoría de los casos los proveedores no explicaban de forma transparente a los usuarios cómo se iban a usar sus datos.

¿Cómo protegerse de los ciberataques?

Los defensores de la protección de datos consideran aún más preocupante que no se esté trabajando en ninguna solución que garantice la seguridad de los usuarios, lo que aumenta la posibilidad de ataques de hacker y robo de información en el Internet de las cosas. Un estudio de la fundación y organización alemana de defensa del consumidor Stiftung Warentest ha descubierto que la mayoría de los dispositivos analizados mostraban importantes brechas de seguridad que daban acceso libre a los ciberdelincuentes y transmitían los datos personales sin cifrar, de forma que el acceso a datos sensibles como fotos privadas, números de tarjetas de crédito o contraseñas de las cuentas de correo es tarea fácil.

Al formar parte de una misma red, un número inabarcable de dispositivos van intercambiando información sin pausa, lo que hace accesible al IoT en muchos puntos haciéndolo, por lo tanto, propenso a ser manipulado. Si son varios los objetos relacionados entre sí resulta más sencillo acceder a varios dispositivos desde una única interfaz. Los ciberdelincuentes pueden acceder al control de la puerta de entrada y al sistema de alarmas de una casa inteligente a través de otros dispositivos, como los fuegos de la cocina. Y está demostrado: una empresa de TI fue capaz de acceder a las contraseñas de Google de un usuario hackeando su frigorífico Samsung.

Además, los ciberdelincuentes no se limitan a robar datos, sino que también son capaces de manejar el conjunto de dispositivos conectados. Algunas investigaciones así lo confirman, como, por ejemplo, la realizada al coche Jeep Cherokee de Fiat Chrysler. Tras haber accedido al control de la interfaz era posible manejar los frenos y el volante por control remoto.

Algunos expertos en seguridad advierten que en un mundo interconectado sería prácticamente imposible evitar este tipo de manipulación sobre fábricas, empresas de suministro de agua o centrales nucleares. La buena noticia es que poco a poco van a aumentar las voces que pidan una mayor protección y van a ser tenidas en cuenta por los desarrolladores, lo que desembocará en algunos cambios. De hecho, por ejemplo, se está trabajando en desarrollar una app de router que tenga control sobre los dispositivos domésticos interconectados y detecte el tráfico irregular.

Vulnerabilidad en el sistema

Los ciberataques dirigidos no son el único peligro de los dispositivos IoT, también los errores de programación lo son. Los críticos del Internet de las cosas advierten del riesgo de confiar a ciegas en una tecnología autónoma que en principio está libre de errores. Por un defecto informático, un dispositivo puede pasar por alto un valor importante en un diagnóstico médico y, en consecuencia, administrar la medicación equivocada. Por otro lado, las ciudades inteligentes exigen una infraestructura compleja con miles de sensores y otros elementos. Para que este sistema no se ralentice es necesario el control humano.

IoT y la (ausencia de) neutralidad de la red

¿Cómo afecta el IoT a la sociedad digital? Debido a la tecnología tras el Internet of Things los debates también se centran en discutir la neutralidad de la red, que dejaría de existir como tal, pues la aplicación de la telefonía móvil 5G prevé su segmentación. Esta segmentación, en inglés Network Slicing, se trata de la partición del Internet móvil en segmentos virtuales, cada uno de los cuales atiende a diversas aplicaciones cuyos datos se transmiten a diferente velocidad, creando así una red 5G flexible que, por ejemplo, procese las aplicaciones de voz de forma diferente a las de video.

Los defensores de la segmentación de la red justifican la necesidad del procedimiento para gestionar un aumento del volumen de datos y garantizar la transmisión en tiempo real. Si todos los paquetes de datos se gestionaran al mismo tiempo, no sería posible una reacción en tiempo real de las aplicaciones con un gran volumen de datos. Y es que es comprensible que un coche que necesita frenar de golpe debería tener una prioridad mayor que un recordatorio de compra.

Los detractores de la segmentación de red, sin embargo, lo consideran un ataque a la neutralidad de red. Internet, tal como lo conocemos hasta ahora, dejaría de existir, pues se priorizaría determinadas acciones. Además, habría que tener en cuenta que las empresas aumentarían los costes en función del grado de priorización y por lo tanto los consumidores se podrían ver limitados. Sin olvidar que la segmentación de la red pone en peligro la libre competencia en la economía digital, por ejemplo, dando preferencia a las empresas que pueden hacer frente fácilmente a costes más elevados que las empresas más nuevas.

Claro está que si los programadores tienen en cuenta todas las voces admonitorias en el desarrollo del Internet de las cosas, los aspectos positivos de esta nueva tecnología en la vida cotidiana serían enormes.

La revolución de nuestra cotidianeidad gracias al Internet de las cosas está aún por llegar y, por lo tanto, solo se pueden hacer hipótesis sobre cómo afectará esta tecnología a nuestra vida, más aún si se tiene en cuenta que son pocos los que viven en una casa inteligente o usan objetos wearables (objetos dotados de esta tecnología que se pueden vestir). Por otro lado, hay otras innovaciones que poco a poco sí se van incorporando como son los cajeros automatizados, las cámaras de vigilancia inteligentes y las fábricas con un funcionamiento autónomo. Sin embargo, estos avances quedan en un segundo plano, pues no afectan de forma tan visible a nuestra rutina. La integración absoluta del IoT supondría estar continuamente rodeados de sistemas informáticos que recogen e intercambian datos en Internet. Si se recurre a estos objetos dentro del propio hogar, se cuelan por completo en la esfera privada.

Vivir en una casa inteligente trae consigo numerosas ventajas: gracias a los datos recopilados sobre los diferentes moradores y sus actividades, se puede reaccionar por anticipado y facilitar determinadas actividades cotidianas. Los aparatos electrodomésticos se autorregulan y así garantizan una mayor seguridad: fuegos de cocina que se apagan automáticamente o puertas de viviendas que se bloquean solas.

Muchos de los dispositivos conectados a la Red responden a un patrón de comportamiento: un reloj de pulsera inteligente encargado de estimular un estilo de vida saludable avisa al usuario cada vez que detecta un aumento del sedentarismo. Sin embargo, las necesidades humanas solo son predecibles hasta cierto punto, sin olvidar una pregunta clave que suele acompañar al uso de esta tecnología: ¿y si la tecnología controlase de forma creciente nuestro estilo de vida? Imaginemos que empiezan a surgir aseguradoras que cobran una u otra tarifa teniendo en cuenta la información recogida sobre la actividad física realizada por un cliente. ¿Sería ético? No solo los expertos en este campo tratan de encontrar una respuesta, también los profesionales de TI discuten sobre las desventajas que puede traer consigo la aplicación del IoT.

Una cosa sin duda está clara: los dispositivos para uso doméstico ya disponibles son bastante prácticos. Un ejemplo de ello es el termostato inteligente de Nest, empresa adquirida por Google, capaz de detectar la temperatura habitual de la calefacción en un lugar, para más tarde regularla autónomamente. Un detector de movimiento registra si los habitantes se encuentran en casa y apaga la calefacción en su ausencia. Esto reduce los costes de calefacción, ahorra recursos energéticos y aumenta el confort. Si los habitantes deciden volver a casa antes de lo habitual, pueden encenderla antes de llegar.

Algunas innovaciones probadas en determinadas ciudades son una muestra de lo que el IoT permitirá llevar a cabo en el sector público en un futuro. En una escala global, el Internet de las cosas podría hacer mucho más eficiente el transporte, el tráfico, la recogida de basura, etc., aunque para ello sería necesario crear una infraestructura completa de farolas, contenedores, semáforos y fachadas de edificios interconectados que captaran la información a través de sensores.

Santander es un ejemplo de ciudad inteligente. Las estrechas calles del centro cuentan con miles de sensores para medir el volumen de tráfico y mediante una app se avisa a los conductores de las rutas más concurridas así como de las plazas de aparcamiento disponibles. Ámsterdam, por su parte, dispone de farolas inteligentes que regulan la intensidad de la luz proyectada, de modo que cuando no hay peatones ni coches cerca se apagan, lo que reduce la contaminación lumínica y ahorra energía.

La base de una cuarta revolución industrial

El IoT se puede considerar el motor de una cuarta revolución industrial. No cabe duda de que las fábricas inteligentes, en cuyas instalaciones se organizan los procesos de producción de forma autónoma, pertenecen a una nueva época. En ellas se acelera la producción, se incrementa la eficiencia y se reducen los costes gracias, por ejemplo, a que los materiales están provistos de chips RFID que indican qué máquina es responsable del siguiente proceso y a sensores que sirven a las máquinas para notificar situaciones críticas, además de otros sistemas para comunicar las necesidades de reparación o de material.

Oportunidades y peligros de la industria 4.0 y el marketing digital

El Internet de las cosas sirve para optimizar las diferentes etapas en un proceso de producción así como todos los servicios implicados: desde el desarrollo del producto, pasando por la comercialización, hasta su entrega y posterior reciclaje. Además, con un conjunto de máquinas interconectadas y completamente autónomas es más fácil adaptarse a los deseos individuales de cada cliente. De este modo la fabricación de productos personalizados no siempre requiere la supervisión de una persona o el reacondicionamiento de las instalaciones, incluso si se trata de un reducido número de piezas. De hecho, este es el modo usado por Adidas para crear zapatos personalizados.

El IoT ofrece un gran potencial también en el mundo del marketing. El comercio minorista, por ejemplo, se dirige a un determinado consumidor en un área concreta. Por ello, con los conocidos como iBeacons se puede mejorar su estrategia de publicidad al enviar señales a los smartphones de los clientes con una oferta concreta. Otro ejemplo interesante es el de las máquinas inteligentes expendedoras de bebidas. Estas son capaces de comunicar la falta de inventario y los posibles fallos, en caso de que tengan lugar, así como detectar las temperaturas veraniegas para adaptar los precios ante la mayor demanda prevista.

Pero lejos de ser solo una invención, existen aplicaciones reales de IoT en marketing. La marca de whisky Johnnie Walker ha creado botellas inteligentes que se comunican con el móvil del comprador gracias a la tecnología NFC. Los sensores adheridos a la etiqueta de la botella envían información a la empresa sobre la cadena de suministro y el customer journey completo: los sensores registran si la botella ha sido abierta o permanece cerrada y, dependiendo de esta información, el comprador recibe información o consejos para un consumo más placentero. De cara al cliente, todo ello supone un incentivo de compra y mejora la experiencia del producto y, al mismo tiempo, la empresa obtiene información sobre el ciclo de vida del producto y puede enviar al usuario publicidad personalizada.

El impacto del Internet de las cosas en la economía también es enorme. Según un estudio de la consultora McKinsey, en el año 2025 el Internet of Things habrá generado en torno a los 11,1 billones de dólares.

No obstante, la industria 4.0 debe hacer frente a una serie de amenazas al mismo tiempo: una red muy amplia ofrece a los hackers numerosos puntos de acceso, lo que aumenta el riesgo de vulneraciones en la protección de datos y el espionaje industrial. Además, si se delegan los procesos industriales en máquinas, estas terminarán sustituyendo la mano de obra de las personas no solo en aquellas actividades monótonas o peligrosas, sino también en muchos otros ámbitos que generan puestos de trabajo.

Los expertos no se ponen de acuerdo en determinar en qué ámbitos y hasta qué punto el IoT va a afectar a la ocupación profesional. Por un lado, con la digitalización se han creado nuevos ámbitos laborales y en muchos ámbitos los dispositivos inteligentes se limitarían a asistir a los empleados. Por otroe, algunos economistas predicen que la industria 4.0 va a ir acompañada de una racionalización de los puestos de trabajo. El investigador Andrew McAfee, del prestigioso Institute of Technology (MIT) de Massachusetts, parte de la base de que a mediados el siglo XXI se dispondrá de la mitad de los puestos de trabajo ahora existentes. Un estudio de la Universidad de Oxford llega a una conclusión muy similar.

Aplicación del IoT en la atención sanitaria

El Internet de las cosas también va a revolucionar el ámbito sanitario. Los wearables, una de las opciones disponibles para usar el IoT en medicina preventiva, miden importantes parámetros, como el ritmo cardíaco o el índice glucémico, ayudando a los pacientes que sufren enfermedades cardíacas o diabetes. Además de contribuir en los procesos diagnósticos, los dispositivos IoT mejoran también la asistencia médica hospitalaria y ambulatoria.

Prevención sanitaria y diagnóstico

Hay dispositivos de IoT que se utilizan en el ámbito de la prevención sanitaria para medir la temperatura corporal, analizar la frecuencia respiratoria, evaluar la composición química del sudor y registrar electrocardiogramas, actividades que, en teoría, se pueden llevar a cabo cada hora. Se trata, por tanto, de un chequeo preventivo continuo gracias a los sensores dispuestos en dispositivos ponibles, en cepillos de dientes inteligentes o en el smartphone. Son los enfermos crónicos los que más se pueden beneficiar del control regular de determinadas funciones corporales. Llegado el caso, estos dispositivos pueden incluso salvarles la vida. Además, su uso permitiría un diagnóstico precoz de enfermedades insidiosas que al haber sido detectadas a tiempo pueden ser tratadas de forma más efectiva. De igual forma, se evitarían las visitas innecesarias a la consulta médica y se descongestionarían las salas de urgencia, pues el sujeto sabría distinguir los “síntomas” inofensivos de los realmente importantes.

Los dispositivos de IoT también son buenos entrenadores, pues miden los pasos y el consumo de calorías de sus usuarios y previenen de este modo el sobrepeso y el sedentarismo. Estos aparatos conectados a la Red “apelan” a la responsabilidad propia y fomentan un estilo de vida sano. A largo plazo es un método muy rentable, beneficia al sistema sanitario y permite, por ejemplo, invertir el dinero que se ha ahorrado en tratamientos para la investigación.

Ya sea por un interés privado o con un propósito en el ámbito de la investigación, está claro que con el Internet de las cosas se pueden recopilar y evaluar durante un largo periodo de tiempo gran cantidad de datos relevantes desde el punto de vista médico. Además, como se ha mencionado, el proceso de diagnóstico de enfermedades sería mucho más efectivo con estos dispositivos. Claro está que para ello se haría necesario recopilar de forma anónima los datos obtenidos por los wearables para ser analizados fuera del contexto digital.

Los aparatos médicos dotados de inteligencia artificial contribuyen, asimismo, a realizar un diagnóstico mucho más exacto de forma más rápida y efectiva que las propias personas. Dependiendo de los síntomas del paciente, el dispositivo puede comprobar en cuestión de segundos todas las enfermedades posibles. Con un expediente clínico electrónico se pueden incluir el historial del paciente y los resultados de analíticas anteriores para compararlos con patrones estadísticos de pacientes con la misma edad y el sexo.

Asistencia médica hospitalaria y ambulatoria

Siempre se está mejor en casa que en el hospital. Con el IoT es posible reducir las estancias hospitalarias, pues en determinados casos esta tecnología puede cuidar al paciente y supervisar su estado de salud sin que tenga que salir de casa. Tampoco los ancianos se alegran de abandonar su independencia para vivir en un geriátrico, un incómodo cambio que puede evitarse gracias a la presencia en el mercado de dispositivos capaces de mandar una llamada de emergencia. Las caídas son uno de los grandes peligros a los que se enfrentan las personas mayores, ya que en muchas ocasiones son incapaces de pedir ayuda. No obstante, las moquetas dotadas de sensores para caídas avisan de forma automática cuando tiene lugar este accidente doméstico. Otro de los usos en el sector sanitario y de atención médica son los dosificadores de medicamentos que controlan la ingesta de pastillas.

En las clínicas y hospitales, el Internet de las cosas se utiliza sobre todo para optimizar procesos, aumentar la seguridad –con dosificadores de medicamentos interconectados que evitan las confusiones– y mejorar la higiene con sensores que detectan cualquier impureza.

Peligros del IoT: los ciberataques y la protección de datos

En el IoT no todo son bondades. Muchos expertos, de hecho, reconocen que el IoT pone en riesgo la esfera privada. Además no existe aún ninguna regla que proteja de forma efectiva a los datos sensibles de posibles abusos.

Sociedad orwelliana: ¿distopía o realidad?

Los electrodomésticos conectados a la red, los coches autónomos y los relojes inteligentes van recogiendo poco a poco información de todos los ámbitos de la vida de las personas. No solo se trata de conocer las páginas web que un usuario visita, sino también información que aún no ha sido evaluada a gran escala por ninguna tecnología. En conjunto pueden crear el perfil exacto de una persona, siendo capaz de predecir comportamientos, estados de salud, reacciones, etc.

Estas circunstancias obligan a los defensores de la protección de datos a avisar del peligro de la vigilancia masiva. Incluso cuando los datos son anónimos y no pueden identificar a usuarios individuales, sí permiten deducir el comportamiento y los hábitos de un determinado grupo de población. Por todo ello, los defensores de la protección de datos temen que los estados en los cuales la ausencia de democracia y derechos humanos son una realidad podrían acceder a estos datos, dando lugar a un sistema de vigilancia de dimensiones orwellianas.

Por otra parte, las empresas recogen datos con un interés económico. De hecho, Apple, Amazon o Google ya compiten para liderar el mercado de dispositivos IoT. Con la ayuda de datos personalizados las empresas ofrecen a sus clientes ofertas hechas a medida. No obstante, los usuarios solo pueden controlar hasta cierto punto los datos que los dispositivos IoT transmiten a los distribuidores o las empresas asociadas.

Solo las disposiciones legales podrían poner fin a la exhaustiva recopilación de datos personales. Además, con la implementación de la IA cada vez resulta más difícil a los usuarios comprender y controlar el modo en el que las aplicaciones TI recopilan, almacenan y gestionan sus datos, haciéndose muy complicada una configuración segura de los ajustes de seguridad, más si los usuarios recurren en su día a día a varios dispositivos de IoT. Apenas se dispone de conocimiento sobre qué datos se recopilan, qué proveedores lo llevan a cabo y para qué fin.

Se advierte, además, de que está en peligro el derecho de autodeterminación informativa. La red GPEN (siglas de Global Privacy Enforcement Network) ha investigado recientemente, con la participación de autoridades reguladoras de todo el mundo, las condiciones de protección de datos de 300 dispositivos de IoT. El estudio mostró que en la mayoría de los casos los proveedores no explicaban de forma transparente a los usuarios cómo se iban a usar sus datos.

¿Cómo protegerse de los ciberataques?

Los defensores de la protección de datos consideran aún más preocupante que no se esté trabajando en ninguna solución que garantice la seguridad de los usuarios, lo que aumenta la posibilidad de ataques de hacker y robo de información en el Internet de las cosas. Un estudio de la fundación y organización alemana de defensa del consumidor Stiftung Warentest ha descubierto que la mayoría de los dispositivos analizados mostraban importantes brechas de seguridad que daban acceso libre a los ciberdelincuentes y transmitían los datos personales sin cifrar, de forma que el acceso a datos sensibles como fotos privadas, números de tarjetas de crédito o contraseñas de las cuentas de correo es tarea fácil.

Al formar parte de una misma red, un número inabarcable de dispositivos van intercambiando información sin pausa, lo que hace accesible al IoT en muchos puntos haciéndolo, por lo tanto, propenso a ser manipulado. Si son varios los objetos relacionados entre sí resulta más sencillo acceder a varios dispositivos desde una única interfaz. Los ciberdelincuentes pueden acceder al control de la puerta de entrada y al sistema de alarmas de una casa inteligente a través de otros dispositivos, como los fuegos de la cocina. Y está demostrado: una empresa de TI fue capaz de acceder a las contraseñas de Google de un usuario hackeando su frigorífico Samsung.

Además, los ciberdelincuentes no se limitan a robar datos, sino que también son capaces de manejar el conjunto de dispositivos conectados. Algunas investigaciones así lo confirman, como, por ejemplo, la realizada al coche Jeep Cherokee de Fiat Chrysler. Tras haber accedido al control de la interfaz era posible manejar los frenos y el volante por control remoto.

Algunos expertos en seguridad advierten que en un mundo interconectado sería prácticamente imposible evitar este tipo de manipulación sobre fábricas, empresas de suministro de agua o centrales nucleares. La buena noticia es que poco a poco van a aumentar las voces que pidan una mayor protección y van a ser tenidas en cuenta por los desarrolladores, lo que desembocará en algunos cambios. De hecho, por ejemplo, se está trabajando en desarrollar una app de router que tenga control sobre los dispositivos domésticos interconectados y detecte el tráfico irregular.

Vulnerabilidad en el sistema

Los ciberataques dirigidos no son el único peligro de los dispositivos IoT, también los errores de programación lo son. Los críticos del Internet de las cosas advierten del riesgo de confiar a ciegas en una tecnología autónoma que en principio está libre de errores. Por un defecto informático, un dispositivo puede pasar por alto un valor importante en un diagnóstico médico y, en consecuencia, administrar la medicación equivocada. Por otro lado, las ciudades inteligentes exigen una infraestructura compleja con miles de sensores y otros elementos. Para que este sistema no se ralentice es necesario el control humano.

IoT y la (ausencia de) neutralidad de la red

¿Cómo afecta el IoT a la sociedad digital? Debido a la tecnología tras el Internet of Things los debates también se centran en discutir la neutralidad de la red, que dejaría de existir como tal, pues la aplicación de la telefonía móvil 5G prevé su segmentación. Esta segmentación, en inglés Network Slicing, se trata de la partición del Internet móvil en segmentos virtuales, cada uno de los cuales atiende a diversas aplicaciones cuyos datos se transmiten a diferente velocidad, creando así una red 5G flexible que, por ejemplo, procese las aplicaciones de voz de forma diferente a las de video.

Los defensores de la segmentación de la red justifican la necesidad del procedimiento para gestionar un aumento del volumen de datos y garantizar la transmisión en tiempo real. Si todos los paquetes de datos se gestionaran al mismo tiempo, no sería posible una reacción en tiempo real de las aplicaciones con un gran volumen de datos. Y es que es comprensible que un coche que necesita frenar de golpe debería tener una prioridad mayor que un recordatorio de compra.

Los detractores de la segmentación de red, sin embargo, lo consideran un ataque a la neutralidad de red. Internet, tal como lo conocemos hasta ahora, dejaría de existir, pues se priorizaría determinadas acciones. Además, habría que tener en cuenta que las empresas aumentarían los costes en función del grado de priorización y por lo tanto los consumidores se podrían ver limitados. Sin olvidar que la segmentación de la red pone en peligro la libre competencia en la economía digital, por ejemplo, dando preferencia a las empresas que pueden hacer frente fácilmente a costes más elevados que las empresas más nuevas.

Claro está que si los programadores tienen en cuenta todas las voces admonitorias en el desarrollo del Internet de las cosas, los aspectos positivos de esta nueva tecnología en la vida cotidiana serían enormes.

Carlos_Zurita- Mensajes : 13

Puntos : 1

Fecha de inscripción : 17/07/2019

Re: Sistemas Operativos PARA IOT

Re: Sistemas Operativos PARA IOT

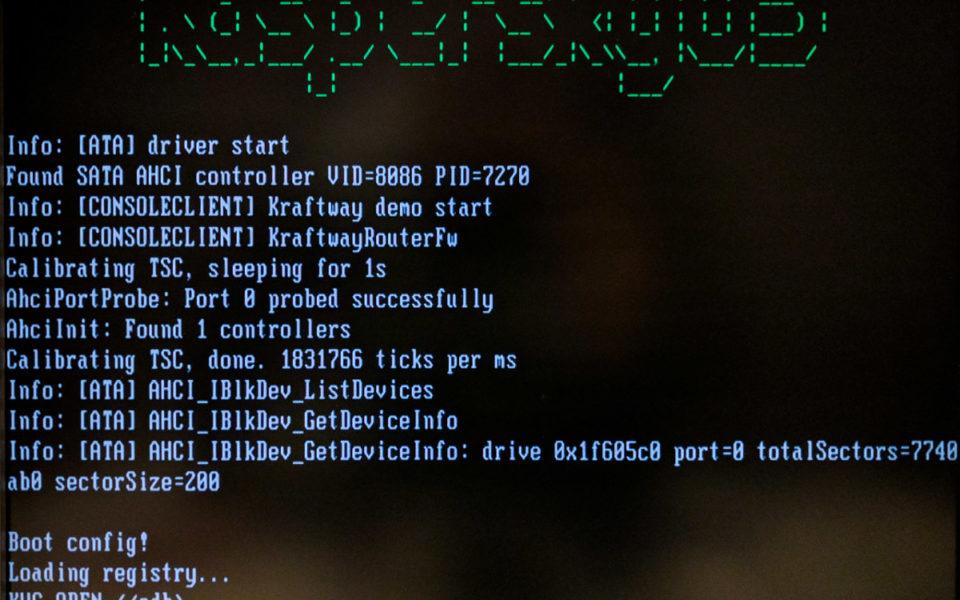

KasperskyOS es un sistema operativo pensado principalmente para sistemas embebidos diseñado especialmente para ofrecer a sus usuarios una seguridad crítica a la hora de conectar los dispositivos a Internet. Este sistema operativo puede funcionar en prácticamente cualquier sistema embebido, aunque está enfocado principalmente al sector industrial, a empresas con una infraestructura crítica, a la industria de las telecomunicaciones y, sobre todo, al sector automovilístico.

Cómo funciona KasperskyOS

Este sistema operativo está basado en un nuevo microkernel diseñado prácticamente desde cero para poder implementar en él todas las medidas de seguridad necesarias en este sector cada vez más expuesto. Este microkernel ha sido desarrollado con una serie de técnicas enfocadas hacia una máxima seguridad dando lugar a un entorno muy completo, aunque, hablando en términos sencillos, se centra en ejecutar únicamente las operaciones documentadas y verificadas, bloqueando la ejecución de todo lo demás.

Además, del sistema operativo como tal, algunos fabricantes pueden utilizar algunos de los módulos del mismo para reforzar la seguridad de sus sistemas operativos embebidos, como, por ejemplo:

Kaspersky Secure Hypervisor, un componente que se encarga de controlar que todo lo que se ejecuta en el procesador está correctamente documentado y tiene permiso para procesarse. Gracias a este componente, los exploits quedan totalmente inutilizados.

Kaspersky Security System, una protección en tiempo real de todo lo que se ejecuta el sistema muy sencilla de implementar.

KasperskyOS

La compañía ya anunció el desarrollo de KasperskyOS a finales de 2016, sin embargo, no ha sido hasta ahora cuando ha finalizado completamente su desarrollo, ha dado a conocer los detalles técnicos del sistema y lo ha puesto a disposición de los fabricantes OEM, aunque los usuarios finales aún tardaremos unos meses en poder tener una primera toma de contacto con este sistema.

Los responsables de KasperskyOS aseguran que nunca podremos garantizar una seguridad del 100%, aunque sí afirman que su sistema operativo es capaz de garantizarla al 99%.

REFERENCIA

[Tienes que estar registrado y conectado para ver este vínculo]

Alejandra Narvaez- Mensajes : 13

Puntos : 3

Fecha de inscripción : 17/07/2019

Re: Sistemas Operativos PARA IOT

Re: Sistemas Operativos PARA IOT

Los 7 principales riesgos de IoT

Internet de las cosas, si bien es influyente y beneficioso, presenta una serie de desafíos de seguridad empresarial. Explore los siete riesgos clave de IoT que su empresa debe considerar.

El Internet de las cosas está a nuestro alrededor: desde el Fitbit en su muñeca, que mide su ritmo cardíaco, hasta Amazon Echo al que le pide que toque una determinada melodía o le informe del clima. Se encuentra en los sistemas de gestión inteligente del tráfico que optimizan el uso de la luz de la calle y alivian la congestión en las carreteras, así como los barriles de basura que informan cuando están casi llenos para mejorar el saneamiento y la eficiencia de los recolectores de basura.

En la empresa, los sistemas inteligentes están ayudando a conservar energía y mejorar la eficiencia al ajustar el termostato y apagar las luces en habitaciones vacías. Y en las plantas de fabricación, está ayudando a los gerentes a realizar un seguimiento de los activos y monitorear el desgaste de las máquinas para predecir cuándo necesitarán reparaciones.

Sin embargo, a pesar de estas promesas y beneficios, el internet de las cosas aumenta los riesgos de seguridad que las empresas y los consumidores enfrentarán. Cualquier dispositivo que se conecte a internet podría ser un punto de entrada para infiltrarse en la red más grande.

Las empresas de todas las formas y tamaños deben prepararse para los numerosos problemas que presenta IoT. Aquí hay siete de los muchos riesgos inherentes de IoT, así como sugerencias para ayudarlo a mitigarlos.

1. Descubrimiento de dispositivos No puede proteger lo que no puede ver.

Es uno de los adagios de seguridad más antiguos del mundo, y ciertamente es relevante en un mundo de IoT. Antes de siquiera pensar en proteger su red y dispositivos, es importante saber exactamente lo que va a proteger. Y con el problema de la TI en las sombras siempre presente, el conocimiento de los dispositivos se ha vuelto más difícil, y crítico, que nunca.

El escaneo de puertos, el análisis de protocolos y otras técnicas de detección pueden ayudar a las empresas a determinar qué dispositivos se conectan a la red corporativa. Las herramientas gratuitas, como Nmap, Shodan y Masscan, pueden ayudar. Y muchos proveedores ofrecen servicios que descubren, identifican y administran dispositivos IoT.

Una vez que descubra qué dispositivos se conectan a su red, realice una evaluación de riesgos de IoT para comprender a qué pueden y deben tener acceso, y por qué. Las organizaciones deben enumerar los dispositivos aprobados en un registro de activos empresariales, junto con los procesos de administración de parches asociados e información del ciclo de vida del dispositivo. También debe incluir estos dispositivos en sus pruebas de penetración regulares. Las capacidades para administrar dispositivos perdidos o robados, ya sea borrado remoto o al menos desactivación de su conectividad, serán fundamentales para tratar con dispositivos IoT comprometidos. Agregar otras políticas que ayuden a administrar BYOD en su plan de respuesta a incidentes también podría ser beneficioso.