Wargames un vistazo al pasado

+2

Cristian_Fernandez

Gerson Gironda

6 participantes

Página 1 de 1.

Wargames un vistazo al pasado

Wargames un vistazo al pasado

Bueno debido a que es la primera vez que escribo un artículo de la semana, relacionado con la temática de los Sistemas Operativos, con la tecnología y el mundo de las computadoras. Se me dificulto bastante el escoger un tema no porque se me hayan ocurrido un montón de ideas, ojala hubiera sido así, mi problema fue con no tenía una buena idea, algo que me dejara satisfecho le di muchas vueltas a la temática del articulo teniendo en mente hablar de la influencia de las computadoras en la guerra esto claro después de ver la película ‘Código: Enigma 2016’ pero al final el como estaba quedando el articulo me decepcionaría habiendo perdido bastante tiempo, decidí llevar mi atención al 7mo arte el cine y hablando con mi padre sobre este tema me sugirió algunas películas que él había visto en su tiempo, la mayoría de estas eran demasiado fantasiosas pero talvez en un futuro, espero que no muy lejano podamos tener toda esa tecnología de ensueños, estando a punto de darme por vencido vería la última película que mi padre sugirió siendo esta en la cual se enfocaría mi artículo de la semana.

[Juegos de Guerra]

El primer borrador del libreto fue escrito por Walter F. Parkes y Lawrence Lasker en 1979 que desarrollaban una historia en la cual un científico con una enfermedad terminal cuyo personaje fue inspirado en Stephen Hawking que tenía que lidiar con la única persona capaz de convertirse en su sucesor, un muchacho de trece años rebelde e inconformista, Al presentársela a Leonard Goldberg un productor de películas y series televisabas, a este le gustaría la idea que tenían y les motivo para darle más sustancia al guion y crear el trasfondo que el libreto necesitaría. El guion original cambiaria cuando los escritores empezarían a investigar a acerca de una subcultura emergente de jóvenes interesados en la informática y la tecnología, los ¨hackers¨ solo que en esta época la idea del hacker tenía más que ver con desarrollar un programa o tecnología interesante, que con querer meterte un troyano o robarte las contraseñas de las cuentas bancarias, con ellos el mundo empezaría a cambiar John Draper también conocido como capitán Crunch usaría el tono de 2600 Hz que producía un silbato de juguete que venía en una caja de cereales del mismo nombre para poder hacer llamadas de larga distancia gratis, se crearían clubs de computación como el Homebrew Computer Club en Silicon Valley que era uno de los primeros y más influyentes clubes de computadoras en el mundo, varios empresarios y hackers destacados surgieron del club incluyendo los fundadores de Apple y Cromemco, los salones recreativos habían invadido a todo el país y se volvió el medio de entretenimiento número uno para los jóvenes de aquella época. En Bolivia existía el CENACO el centro nacional de computación fundado en 1973 una institución nacional que capacitaban en el manejo de computadoras a los funcionarios públicos del estado .Estamos en 1979 Microsoft abre una su primera oficina internacional en Japón llamada Microsoft ASCII y Apple lanzaría el Apple II Plus con un valor de 1.298 dólares, IBM estaría desarrollando su proyecto de computadora personal la IBM PC, pero aún faltan dos años para su lanzamiento, En ese mismo año Tres programadores de Atari se apartarían de la empresa para fundar Activision, En Nintendo se inauguró la filial Nintendo of America en Nueva York y estreno el primer sistema portátil de videojuegos Game & Watch en el territorio Japones. La investigación que hicieron los hizo cambiar la historia de la película, tomarían todos estos conocimientos sobre la computación y los juntarían con otro tema que también estaba de moda en esa época La guerra fría y el temor de la guerra nuclear. Y en 1980 Walter F. Parkes y Lawrence Lasker se reunirían una vez mas con Leonard Goldberg dándole luz verde a la película, la grabación empezaría el 9 de agosto de 1982. La historia ahora giraría sobre David Lightman un joven pirata informático que accede involuntariamente al WORP un supercomputador militar de los Estados Unidos, programado para predecir posibles resultados de una hipotética guerra nuclear, creyendo que se trata de un videojuego David consigue que la supercomputadora WORP ejecute una simulación de guerra nuclear, La computadora de NORAD (Mando Norteamericano de defensa Aeroespacial) conectada al sistema de control de armas nucleares e incapaz de distinguir la diferencia entre la simulación y la realidad, intenta comenzar la Tercera Guerra Nuclear.

Esto es básicamente de lo que la película trata el por qué y los comos tendrán que describirlos por su cuenta, la película se disfruta es curioso verla ahora y dar un pequeño vistazo a cómo funcionaba el mundo antes del internet como lo conocemos, tengo 20 años y si crecí en un mundo si internet los salones recreativos llenos de arcades o como los llamamos aquí ¨Tilines¨ los visitaba constantemente, recuerdo jugar al Metal Slug hasta que me quedaba sin dinero, intentando acabar mis tareas para a las 5 de la tarde prender el televisor y ver los Simpson en un canal estatal. Y Ahora literalmente puedes jugar un videojuego cooperativo con un Frances, un brasilero O un coreano con solo apretar un botón, ¿No tienes que esperar a nada puedes ver cualquier serie o película con solo buscarlo en internet no es increíble?

La película sería un éxito de taquilla y en la crítica siendo nominada a tres premios Oscar de los cuales no gano ninguno, pero su influencia logro llegar mucho más allá del mundo del cine. Las películas basadas en la programación, videojuegos o ordenadores, como la conocida película ¨Tron¨ porque bueno alguien vio la película ¨Tron¨… sin embargo Juegos de Guerra fue la primera película que representa de manera visual un primitivo internet con sus módems telefónicos, pero como un medio para todos los hogares, y su vez mostrando al Pirata informático directamente a los medios masivos, abriendo un gran debate en el país sobre la tecnología

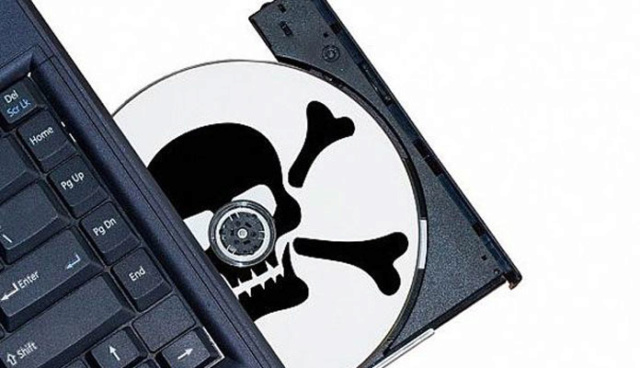

Tras el estreno en 1983 la película produjo un rápido aumento por el interés en la piratería informática y hubo aumentó en la violación real de sistemas informáticos, esto conllevo a realizarse cambios de seguridad que ahora parecen obvios, como son los de crear cuentas con contraseñas predeterminadas en lugar de sin contraseñas. Esto se debe a que antes del lanzamiento de la película apenas se le daba importancia a posibles ataques o accesos no autorizados, con la excepción de sistemas de alto valor como bancos y el ejercito

Todo esto influyo en que se publicara una ley sobre el abuso y fraude informático en 1984 y además el presidente Ronald Reagan amigo personal de la familia del guionista Lawrence Lasker, se intereso en el tema que lo llevo a desarrollar la primera directiva presidencial sobre la seguridad informática.

También en 1984 se lanzó el primer videojuego oficial ¨WarGames¨ para la consola ColecoVision, para las computadoras Atari de 8-bits y para la Commodore 64.

La Película terminaría con un claro mensaje en contra de la guerra, criticando la inutilidad de esta y que al final no hay ganadores solo perdedores en un conflicto en donde la victoria conlleva a la destrucción del mundo que todos compartimos.

“Extraño juego. La única manera de ganar es no jugando. ¿Qué tal una partida de ajedrez?”

Desde siempre el mundo a soñado con el futuro y el cine es un retrato de ello ya sea viendo esas Tablet en 2001 una odisea del Espacio película que salió en el año 1968 y que todo el mundo ahora tenga una en el bolsillo claro que, con una pantalla más pequeña es bastante curioso no. ver El holograma de la princesa Leia que iniciaría la aventura de Luke Skywalker del cual ahora incluso pagamos por un concierto en vivo de una Banda virtual.

De esto hay un montón de ejemplos y los que vendrán, quien sabe lo que veremos en 37 años que es el tiempo que paso desde que salió la película.

Link de descarga (Juegos de guerra) >>>>>>>> https://drive.google.com/file/d/1PQO3lyrVjKNPZ57GsOiKCROmbBneUwEz/view

Gerson Gironda- Mensajes : 8

Puntos : 0

Fecha de inscripción : 05/02/2020

Edad : 25

Hacker vs cracker: ¿Cuáles son sus diferencias?

Hacker vs cracker: ¿Cuáles son sus diferencias?

HACKERS

Se dice que el término de hacker surgió de los programadores del instituto tecnológico de Massachussets (MIT), que en los 60, por usar hacks, se llamaron a sí mismos hackers, para indicar que podían hacer programas mejores y aún más eficaces, o que hacían cosas que nadie había podido hacer.También se dice que la palabra deriva de "hack", "hachar" en inglés, término que se utilizaba para describir la forma en que los técnicos telefónicos arreglaban cajas defectuosas, un golpe seco. Y la persona que hacía eso era llamada hacker.

Los hackers no son piratas informáticos. Reciben este nombre quienes adoptan por negocio la reproducción, apropiación o acaparación y distribución, con fines lucrativos, y a gran escala, del software desarrollado por otros, sin aportar a este una mejora, ni un beneficio a la comunidad. Quienes, por otro lado, se dedican a alterar la información y realizar ataques a otros sistemas con una finalidad dañina o destructiva, reciben el nombre de "crackers".

CRACKERS

El término cracker se utiliza para referirse a las personas que rompen o vulneran algún sistema de seguridad de forma ilícita. Los crackers pueden estar motivados por una multitud de razones, incluyendo fines de lucro, protesta, o por el desafío. Mayormente, se entiende que los crackers se dedican a la edición desautorizada de software propietario. Sin embargo, debe entenderse que, si bien los ejecutables binarios son uno de los principales objetivos de estas personas, una aplicación web o cualquier otro sistema informático representan otros tipos de ataques que de igual forma pueden ser considerados actos de cracking.DIFERENCIAS

Todo parte de cuál sea el uso que se le da al conocimiento que tiene la persona en materia tecnológica, de sistemas, entre otros. Es decir, un cracker normalmente ataca una estructura con autorización del dueño de la infraestructura, mientras que un hacker lo hace vulnerando el proceso y sin ningún tipo de autorización. Las intenciones del cracker serán siempre maliciosas y querrá ya bien sea robar información o secuestrarla para luego extorsionar a la empresa.Dentro de las organizaciones, normalmente, el hacker hace el papel de consultor de seguridad, quien a su vez está encargado de determinar cuáles son las debilidades del sistema y por donde un cibercriminal puede atacar a la empresa. En sus funciones, también está el desarrollar herramientas que hagan más robusto el sistema y disminuyan las vulnerabilidades.

Por su parte, el cracker es el que daña los sistemas y recibe un beneficio por ello. Como lo mencionamos anteriormente, ya sea porque extorsionan a la empresa, o les pagan por vulnerar un sistema de alguna corporación.

Cristian_Fernandez- Mensajes : 9

Puntos : 1

Fecha de inscripción : 05/02/2020

Edad : 25

Localización : La Paz

Re: Wargames un vistazo al pasado

Re: Wargames un vistazo al pasado

La historia de la piratería informática

Los primeros años: la coalición de los hackers

Principios de la década de 1980: el aumento del hackeo

A principios de la década de 1980, las prácticas de hackeo se extendieron más allá de las paredes de las escuelas de la Ivy League y se infiltraron en la corriente cultural. Las revistas de hacking, como Zine Phrack y 2600 ganaron popularidad y en 1983 la película "Juegos de Guerra", con un hacker siendo retratado como un héroe, introdujeron la piratería informática a una audiencia más grande. En el mismo año seis adolescentes de una pandilla de hackers llamada "414" fueron arrestados por irrumpir en 60 computadoras del gobierno estadounidense, incluyendo los sistemas que ayudaron a desarrollar armas nucleares. Las noticias de adolescentes hackeando el gobierno y redes corporativas informáticas se hicieron más comunes.

Finales de la década de 1980: las leyes anti-piratería

En 1986, el Congreso de EE.UU. aprobó una ley llamada "La Ley de Fraude y Abuso", y la piratería informática se convirtió en un delito federal. Al año siguiente, Robert Tappan Morris, un desertor de la Universidad de Cornell, por primera vez en la historia de Internet puso en marcha un virus que rompió las redes de varias agencias gubernamentales y universidades. Tappan Morris también se convirtió en la primera persona en ser condenada en virtud de la Ley de Fraude y Abuso. En la piratería de finales de la década de 1980, también por primera vez se convirtió en un medio de espionaje internacional. Cuatro hackers de Alemania Occidental fueron arrestados por violar a las computadoras del gobierno de Estados Unidos y vender la información a la KGB soviética.

La década de 1990: el pirateo informático de Internet

En la década de 1990, una computadora y una conexión a la World Wide Web se convirtió en una característica común en los hogares de todo Estados Unidos. La piratería de los sistemas corporativos y los lanzamientos de virus en Internet se volvieron omnipresentes. En 1994, el estudiante ruso Vladimir Levin se asoció con otros hackers para el mayor asalto informático nunca antes visto. Él robó más de 10 millones de dólares de las cuentas de Citibank. Cuando la piratería se convirtió en un medio de robo financiero, las leyes de Estados Unidos contra la piratería y también los castigos se endurecieron. Un hacker que falsificó la red de la estación de radio de Los Angles para ganar un Porsche en un concurso fue condenado a 51 meses de prisión. Fue la pena más alta para un hacker en la historia de Estados Unidos. Además, en 1999, un técnico llamado Kevin Mitnick se convirtió en el primer hacker que figuraba en la lista de los más buscados del FBI.

El nuevo milenio: robo de identidad

A comienzos del nuevo milenio, las formas de la piratería y las leyes contra ella siguieron evolucionando. Los hackers siguieron violando las redes gubernamentales, militares y corporativas. Sin embargo, como la Internet se convirtió en una herramienta común para el consumo masivo y para las transacciones domésticas, los casos de robo de identidad de los consumidores crecieron drásticamente. En 2005, por ejemplo, los hackers registraron la mayor violación de identidad en la historia de Internet. Las tarjetas de crédito y los datos relacionados con la cuenta de 40 millones de consumidores de Mastercard fueron presuntamente robados.

Jesus_Vilaseca- Mensajes : 7

Puntos : -9

Fecha de inscripción : 05/02/2020

Re: Wargames un vistazo al pasado

Re: Wargames un vistazo al pasado

ALGUNOS TIPOS DE CRACKERS

No utilizar Wi Fi gratuito para todo lo relacionado con información muy privada

Ser muy cuidadosos cuando compramos a través de Internet

Evitar usar contraseñas fáciles de descifrar

Nunca abrir un archivo adjunto sin comprobar si es seguro o no

Nunca pulsar sobre un enlace e introducir nuestra información personal

Otro de los comportamientos más arraigados entre los usuarios es pulsar sobre cualquier vínculo e introducir allí cualquier tipo de información personal que se le solicite.

Esta técnica es conocida como “Phishing”, cuyo significado es “pescar”, y se utiliza para intentar sacarle datos e información personal al usuario desprevenido o sin experiencia.

Esta es una de las maneras más sencillas y probadas que tiene en su arsenal el hacker, y es muy peligrosa, ya que pueden obtener cualquier tipo de información privada como contraseñas y nombres de usuario de servicios, datos bancarios u otros en cuestión de segundos si no sabemos cómo actuar rápidamente.

Crackers de sistemas: término designado a programadores y decoders que alteran el contenido de un determinado programa, por ejemplo, alterando fechas de expiración de un determinado programa para hacerlo funcionar como si se tratara de una copia legítima.

Crackers de Criptografía: término usado para aquellos que se dedican a la ruptura de criptografía (cracking codes).

Phreaker: cracker especializado en telefonía. Tiene conocimiento para hacer llamadas gratuitas, reprogramar centrales telefónicas, grabar conversaciones de otros teléfonos para luego poder escuchar la conversación en su propio teléfono y otras actividades ilícitas.

Crackers de Criptografía: término usado para aquellos que se dedican a la ruptura de criptografía (cracking codes).

Phreaker: cracker especializado en telefonía. Tiene conocimiento para hacer llamadas gratuitas, reprogramar centrales telefónicas, grabar conversaciones de otros teléfonos para luego poder escuchar la conversación en su propio teléfono y otras actividades ilícitas.

No utilizar Wi Fi gratuito para todo lo relacionado con información muy privada

Indudablemente, la posibilidad de acceder a una conexión Wi Fi cuando estamos en la calle, nos ofrece una cantidad de ventajas realmente útiles, pero lamentablemente también abren la puerta a cualquier que esté cerca de acceder a nuestra PC fácilmente y espiar su contenido para ver si hay algo que le interese, o captar alguna contraseña o dato bancario cuando viajan entre nuestro dispositivo y el router.

Siempre debemos considerar al Wi Fi público como un arma de doble filo, ya que por un lado ofrece ventajas, pero por el otro alguien puede estar espiando. Es por ello que sólo debemos utilizar este tipo de conexiones cuando solo vamos a navegar o realizar alguna otra acción que no requiera liberar servicios o programas mediante contraseñas. Menos aún hacer compras u operaciones bancarias o que impliquen el uso de una tarjeta de crédito.

Siempre debemos considerar al Wi Fi público como un arma de doble filo, ya que por un lado ofrece ventajas, pero por el otro alguien puede estar espiando. Es por ello que sólo debemos utilizar este tipo de conexiones cuando solo vamos a navegar o realizar alguna otra acción que no requiera liberar servicios o programas mediante contraseñas. Menos aún hacer compras u operaciones bancarias o que impliquen el uso de una tarjeta de crédito.

Ser muy cuidadosos cuando compramos a través de Internet

Uno de los escenarios más comunes que podemos encontrar es a un usuario comprando algún artículo que le interesa en sitios como Mercado Libre o eBay, completando los formularios con los números de tarjeta de crédito, código de seguridad y hasta incluso la dirección para el envío.

Pero en la escena falta un pequeño detalle, es bastante improbable que esta persona haya comprobado que el sitio sea seguro, es decir que sea una página protegida mediante HTTPS. Esto es fundamental para evitar problemas relacionados con la seguridad de nuestros datos, ya que si el sitio no dispone de esta protección, lo seguro es que sea una página preparada por hackers.

Para asegurarnos de que el sitio es confiable, sólo debemos comprobar que antes de la dirección el sitio, es decir antes del “[Tienes que estar registrado y conectado para ver este vínculo] exista un pequeño candado de color verde, el cual indicará si el sitio es seguro o no.

En este mismo contexto, en sitios como eBay y MercadoLibre no debemos comprarle a cualquiera, ya que para ello existe un método desarrollado para medir su reputación, es decir una especie de evaluación de la confiabilidad del vendedor.

Si no nos tomamos la simple precaución de controlar la reputación del vendedor, lo más probable es que resultemos estafados con productos falsos o que directamente se queden con nuestro dinero.

Pero en la escena falta un pequeño detalle, es bastante improbable que esta persona haya comprobado que el sitio sea seguro, es decir que sea una página protegida mediante HTTPS. Esto es fundamental para evitar problemas relacionados con la seguridad de nuestros datos, ya que si el sitio no dispone de esta protección, lo seguro es que sea una página preparada por hackers.

Para asegurarnos de que el sitio es confiable, sólo debemos comprobar que antes de la dirección el sitio, es decir antes del “[Tienes que estar registrado y conectado para ver este vínculo] exista un pequeño candado de color verde, el cual indicará si el sitio es seguro o no.

En este mismo contexto, en sitios como eBay y MercadoLibre no debemos comprarle a cualquiera, ya que para ello existe un método desarrollado para medir su reputación, es decir una especie de evaluación de la confiabilidad del vendedor.

Si no nos tomamos la simple precaución de controlar la reputación del vendedor, lo más probable es que resultemos estafados con productos falsos o que directamente se queden con nuestro dinero.

Evitar usar contraseñas fáciles de descifrar

Uno de los factores más importantes cuando se habla de seguridad informática son las contraseñas, claves que nos permiten acceder a toda clase de servicios. Lamentablemente, las contraseñas no suelen ser tomadas en serio por la mayoría de los usuarios, quienes las crean nada más por obligación, y suelen ser fáciles de recordar, y por lo tanto fáciles de descifrar.

En este sentido, una contraseña sencilla de recordar puede ser fácil de descifrar, pero una contraseña difícil de descifrar puede ser muy difícil de recordar. Es por ello que debemos encontrar una contraseña que evite lo mencionado arriba, siendo una de las mejores alternativas una frase con palabras aleatorias de más de ocho caracteres, con palabras cortas y con espaciadores entre ellas, y si es posible, reemplazar alguna de las letras con números o caracteres similares, es decir usar por ejemplo un “3” cuando nos referimos a una “B”.

Además, siempre debemos evitar utilizar el mismo nombre de usuario y contraseña para diferentes sitios y servicios, ya que no es para nada lógico, además de terriblemente inseguro, utilizar los mismos datos de acceso para el correo electrónico, para la banca online y para los foros.

En este sentido, una contraseña sencilla de recordar puede ser fácil de descifrar, pero una contraseña difícil de descifrar puede ser muy difícil de recordar. Es por ello que debemos encontrar una contraseña que evite lo mencionado arriba, siendo una de las mejores alternativas una frase con palabras aleatorias de más de ocho caracteres, con palabras cortas y con espaciadores entre ellas, y si es posible, reemplazar alguna de las letras con números o caracteres similares, es decir usar por ejemplo un “3” cuando nos referimos a una “B”.

Además, siempre debemos evitar utilizar el mismo nombre de usuario y contraseña para diferentes sitios y servicios, ya que no es para nada lógico, además de terriblemente inseguro, utilizar los mismos datos de acceso para el correo electrónico, para la banca online y para los foros.

Nunca abrir un archivo adjunto sin comprobar si es seguro o no

No cabe ninguna duda de que una de las principales formas que tiene un delincuente informático para acceder a nuestros datos es a través de los archivos adjuntos, un método viejo y eficaz que tiene una popularidad enorme entre los hackers. Este tipo de criminales confían en que el usuario abrirá el archivo que se les ha enviado, ya que lo moverá la curiosidad de descargarse el contenido que promete la descripción, y en ese momento, descargar también el código malicioso.

Por regla general, el código malicioso se esconde en archivos del tipo PDF o JPEG, es decir que parecen este tipo de documentos pero en realidad son archivos ejecutables.

Lamentablemente, una vez que hemos ejecutado los mismos, y si no hemos dispuesto de una buena seguridad en nuestro equipo, tendremos que recurrir a una buena cantidad de software para reparar el daño que pueda haber hecho. Es por ello que nunca debemos abrir un documento adjunto sin comprobar primero que sea seguro mediante un antivirus. ¡Ni aunque provenga de una fuente confiable!

Por regla general, el código malicioso se esconde en archivos del tipo PDF o JPEG, es decir que parecen este tipo de documentos pero en realidad son archivos ejecutables.

Lamentablemente, una vez que hemos ejecutado los mismos, y si no hemos dispuesto de una buena seguridad en nuestro equipo, tendremos que recurrir a una buena cantidad de software para reparar el daño que pueda haber hecho. Es por ello que nunca debemos abrir un documento adjunto sin comprobar primero que sea seguro mediante un antivirus. ¡Ni aunque provenga de una fuente confiable!

Nunca pulsar sobre un enlace e introducir nuestra información personal

Otro de los comportamientos más arraigados entre los usuarios es pulsar sobre cualquier vínculo e introducir allí cualquier tipo de información personal que se le solicite.

Esta técnica es conocida como “Phishing”, cuyo significado es “pescar”, y se utiliza para intentar sacarle datos e información personal al usuario desprevenido o sin experiencia.

Esta es una de las maneras más sencillas y probadas que tiene en su arsenal el hacker, y es muy peligrosa, ya que pueden obtener cualquier tipo de información privada como contraseñas y nombres de usuario de servicios, datos bancarios u otros en cuestión de segundos si no sabemos cómo actuar rápidamente.

Adan_Villca_Nicolas- Mensajes : 6

Puntos : -4

Fecha de inscripción : 05/02/2020

Edad : 27

Localización : La paz

Re: Wargames un vistazo al pasado

Re: Wargames un vistazo al pasado

Tipos de Hackers

La palabra “hacker” viene del inglés “hack” que significa “dar un hachazo”. Originalmente, dicho término se usaba para describir la forma en que los técnicos arreglaban aparatos defectuosos. En la actualidad, ese término ha evolucionado hasta adquirir una connotación negativa.

1. Black Hat: Son los villanos de la película. Usan sofisticadas técnicas para acceder a sistemas, apoderarse de ellos y sus datos, destruirlos, venderlos, etc.

2. White Hat: Son hackers éticos, que trabajan asegurando y protegiendo sistemas de TI. Usualmente se desempeñan en empresas de seguridad informática y dan cuenta de las vulnerabilidades de las empresas para poder tomar medidas correctivas.

3. Grey Hat: Es un híbrido, ya que a veces actúa de manera ilegal, aunque con buenas intenciones. Puede penetrar sistemas y divulgar información de utilidad al público general, como por ejemplo acusar con pruebas a grandes compañías por la recopilación no autorizada de datos de los usuarios.

4. Los Newbies: No tienen mucha experiencia ni conocimientos ya que acaban de aterrizar en el mundo de la ciberseguridad, son los novatos del hacking.

5. Los Hacktivista: Ha crecido en los últimos años en número, utilizan sus habilidades para atacar a una red con fines políticos, uno de los ejemplos más representativos sería Anonymous.

Sergio_Aruquipa- Mensajes : 11

Puntos : 1

Fecha de inscripción : 05/02/2020

Edad : 26

Localización : La Paz

Historia de los hackers (desde antes de las computadoras)

Historia de los hackers (desde antes de las computadoras)

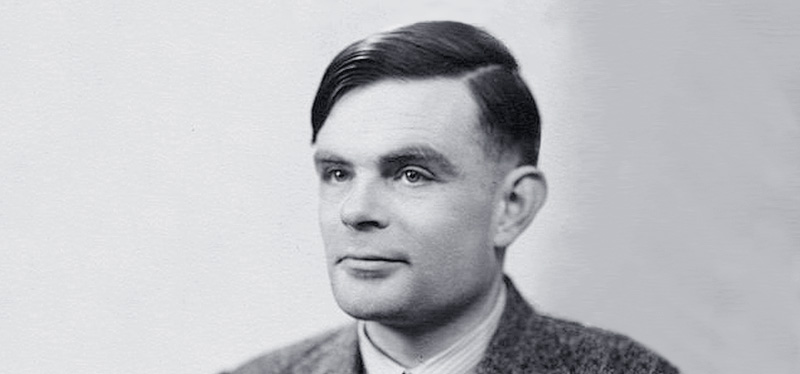

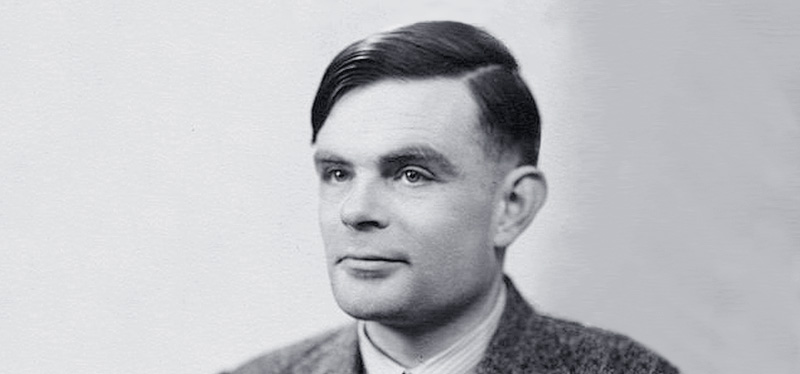

El primer hacker conocido de la historia existió antes de las computadoras, y es nada más ni nada menos que Alan Turing, un criptógrafo inglés considerado como uno de los padres de las ciencias computacionales y la informática. Su logro: “hackear” el código de la máquina Enigma del ejército Nazi, acortando la Segunda Guerra Mundial unos 4 años. Turing también es conocido por crear la Máquina de Turing (concebida como la primera computadora de proceso lógico de información) y por el Test de Turing (un sistema para determinar qué tan “inteligente” es una máquina, sentando las bases de la Inteligencia Artificial).

En la década de los 70 hubo un par de hackers bastante conocidos el día de hoy. El primero se dedicaba a hackear las redes telefónicas para hacer llamadas gratuitas; incluso, cuenta la leyenda, que le llamó directamente al Papa, a su teléfono privado del Vaticano, simplemente para saludarlo. Tiempo después se asoció con uno de sus amigos y fundo una empresa que hoy vale $246,000 millones de dólares. Estamos hablando de Steve Wozniak, mano derecha del finado Steve Jobs.

El otro Hacker de los años 70 es Kevin Mitnick, conocido como “Condor”. Si bien al principio de su carrera hackeaba líneas de autobuses para viajar gratis, sus andadas escalaron hasta penetrar los sistemas ultraprotegidos de Motorola y Nokia para robar secretos industriales. Fue apresado en 1995 y sentenciado a 5 años de prisión. Actualmente se dedica a la consultoría y el asesoramiento en materia de seguridad, a través de su compañía Mitnick Security.

En la década siguiente (años 80), existió un hacker que se hacía llamar “Dark Dante”, quien hackeó el sistema de llamadas de una estación de radio para que la suya fuera la llamada 102 y así poder ganar el premio de un Porsche 944 S2. Kevin Poulson (ese es su nombre) siguió cometiendo atentados contra los medios masivos de comunicación de California hasta que fue arrestado y sentenciado a 5 años de prisión. Hoy es el editor de la revista Wired, en donde ha ganado varios premios por sus publicaciones, y recientemente colaboró con el FBI en la captura de 744 pedófilos en MySpace (2002).

Para cerrar, el último caso interesante de hacking se dio apenas a principio de este año (2016). un joven británico de 16 años consiguió hackear los correos personales del Director de la CIA, el director del FBI y el Director de Inteligencia Nacional. Además, hackeó las cuentas de teléfono de este último y reveló la identidad de 31.000 agentes del gobierno de Estados Unidos (CIA, Seguridad Nacional, FBI, etc). La verdadera identidad de este joven no se ha revelado, pero sabemos que se hace llamar “Cracka” y asegura ser miembro de un grupo de hackers llamado “Crackas with Attitude” que actúa en defensa del Movimiento Palestino. “Cracka” fue detenido en febrero pasado en el sureste de Inglaterra.

En la década de los 70 hubo un par de hackers bastante conocidos el día de hoy. El primero se dedicaba a hackear las redes telefónicas para hacer llamadas gratuitas; incluso, cuenta la leyenda, que le llamó directamente al Papa, a su teléfono privado del Vaticano, simplemente para saludarlo. Tiempo después se asoció con uno de sus amigos y fundo una empresa que hoy vale $246,000 millones de dólares. Estamos hablando de Steve Wozniak, mano derecha del finado Steve Jobs.

El otro Hacker de los años 70 es Kevin Mitnick, conocido como “Condor”. Si bien al principio de su carrera hackeaba líneas de autobuses para viajar gratis, sus andadas escalaron hasta penetrar los sistemas ultraprotegidos de Motorola y Nokia para robar secretos industriales. Fue apresado en 1995 y sentenciado a 5 años de prisión. Actualmente se dedica a la consultoría y el asesoramiento en materia de seguridad, a través de su compañía Mitnick Security.

En la década siguiente (años 80), existió un hacker que se hacía llamar “Dark Dante”, quien hackeó el sistema de llamadas de una estación de radio para que la suya fuera la llamada 102 y así poder ganar el premio de un Porsche 944 S2. Kevin Poulson (ese es su nombre) siguió cometiendo atentados contra los medios masivos de comunicación de California hasta que fue arrestado y sentenciado a 5 años de prisión. Hoy es el editor de la revista Wired, en donde ha ganado varios premios por sus publicaciones, y recientemente colaboró con el FBI en la captura de 744 pedófilos en MySpace (2002).

Para cerrar, el último caso interesante de hacking se dio apenas a principio de este año (2016). un joven británico de 16 años consiguió hackear los correos personales del Director de la CIA, el director del FBI y el Director de Inteligencia Nacional. Además, hackeó las cuentas de teléfono de este último y reveló la identidad de 31.000 agentes del gobierno de Estados Unidos (CIA, Seguridad Nacional, FBI, etc). La verdadera identidad de este joven no se ha revelado, pero sabemos que se hace llamar “Cracka” y asegura ser miembro de un grupo de hackers llamado “Crackas with Attitude” que actúa en defensa del Movimiento Palestino. “Cracka” fue detenido en febrero pasado en el sureste de Inglaterra.

Bismarck_Chambi- Mensajes : 6

Puntos : -4

Fecha de inscripción : 05/02/2020

Edad : 25

Localización : Calle Sotomayor, Zona Sopochachi Nro 3052

Página 1 de 1.

Permisos de este foro:

No puedes responder a temas en este foro.